Das neue Jahr hat mit einer neuen Art von Enterprise-Ransomware begonnen, und jetzt eine Kryptowährungs-Malware. Im Dezember entdeckt, ElectroRAT ist eine „weitreichende Operation für Kryptowährungsbenutzer“ auf allen wichtigen Betriebssystemen (Fenster, Mac OS, und Linux).

Das neue Jahr hat mit einer neuen Art von Enterprise-Ransomware begonnen, und jetzt eine Kryptowährungs-Malware. Im Dezember entdeckt, ElectroRAT ist eine „weitreichende Operation für Kryptowährungsbenutzer“ auf allen wichtigen Betriebssystemen (Fenster, Mac OS, und Linux).

Die böswillige Operation ist in ihrem Mechanismus ziemlich aufwendig, bestehend aus einer Marketingkampagne, Benutzerdefinierte Anwendungen für Kryptowährungen, und ein völlig neues Remote Access Tool (RAT).

Die Ausdehnung des ElectroRAT-Betriebs

Laut Intezer-Forschern, Die Kampagne besteht aus folgenden Komponenten:

- Domainregistrierungen;

- Webseiten;

- Trojanisierte Anwendungen;

- Gefälschte Social-Media-Konten;

- Bisher unentdeckte RAT.

„Es ist ziemlich üblich, dass verschiedene Informationsdiebstahler versuchen, private Schlüssel zu sammeln, um auf die Brieftaschen der Opfer zuzugreifen. Jedoch, Es ist selten, dass Tools von Grund auf neu geschrieben und für mehrere Zwecke für diese Zwecke verwendet werden," die Forscher gemeinsam genutzt in ihrem Bericht.

Wie hat die ElectroRAT-Kampagne ihre Opfer ausgetrickst??

Die Angreifer, die hinter der Operation stehen, haben Benutzer von Kryptowährungen zum Herunterladen von trojanisierten Apps gelockt. Hierzu, Es wurden Online-Foren und Social-Media-Plattformen verwendet. Die Forscher glauben, dass Tausende von Nutzern dem Ansatz zum Opfer gefallen sind, Gemessen an der Anzahl der eindeutigen Besucher der Pastebin-Seiten, auf denen sich die Befehls- und Kontrollserver befinden.

Die Angreifer erstellten drei separate trojanisierte Apps für die Kryptowährung, jedes Targeting auf macOS, Fenster, und Linux-Benutzer. Zudem, Die Binärdateien wurden auf Websites gehostet, die explizit für den Vorgang entwickelt wurden. Zwei der Anwendungen, Ja, und eTrade, beziehen sich auf das Cryptocurrency Trade Management, und DaoPoker ist eine Crypto Poker App.

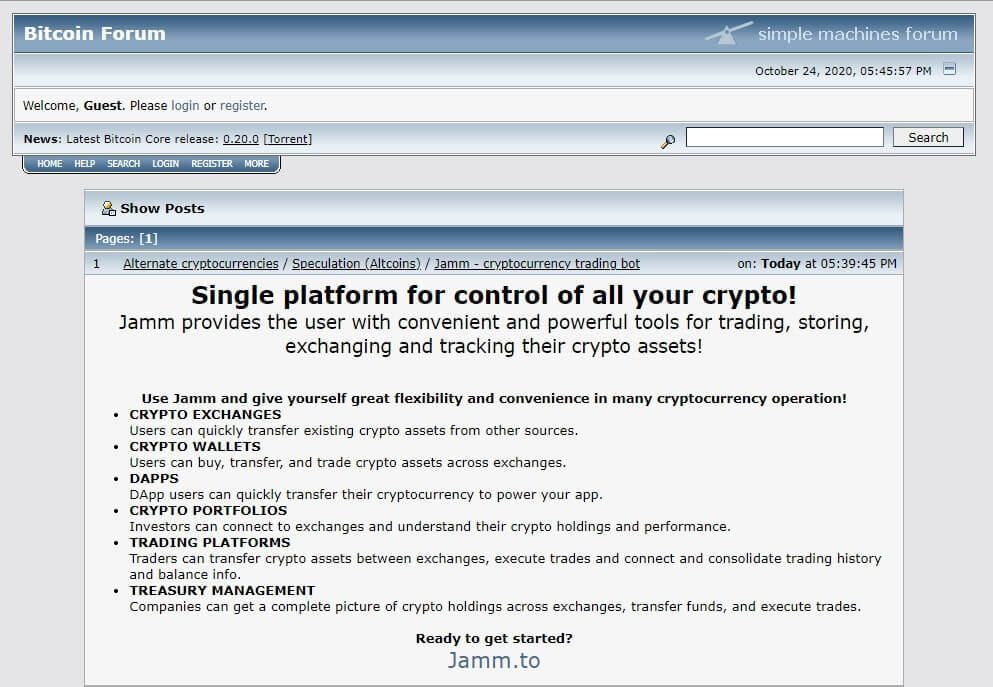

Um die Erfolgsquote zu erhöhen, Die Angreifer förderten sie auf Krypto- und blockchain-spezifisch

Foren wie BitcoinTalk und SteemCoinPan. Die Werbepostings wurden von gefälschten Nutzern veröffentlicht, potenzielle Opfer dazu zu verleiten, die speziellen Webseiten der Apps zu durchsuchen:

Eine erfolgreiche Interaktion führt dazu, dass Malware heruntergeladen wird und nicht die versprochene Kryptowährungs-App.

Weiter, Die Angreifer erstellten auch Twitter- und Telegrammprofile für die DaoPoker-App und bezahlten einen Social-Media-Influencer mit über 25 Tausende Follower, um für die eTrade-App zu werben.

In technischer Hinsicht, Die Bedrohungsakteure entwickelten die drei Anwendungen über Electron, eine Plattform für die Anwendungserstellung. ElectroRAT ist in alle drei Apps eingebettet. Sobald der Benutzer dazu verleitet ist, die App auszuführen, "Eine unschuldige Benutzeroberfläche" wird geöffnet, während die Malware im Hintergrund als "mdworker" ausgeführt wird.

Abschließend

Es ist relativ ungewöhnlich, eine solche plattformübergreifende RAT für Benutzer von Kryptowährungen zu sehen. Die Malware ist „extrem aufdringlich,”Keylogging-fähig, Aufnahme von Schnappschüssen, Hochladen und Herunterladen von Dateien, und Ausführen von Befehlen auf der Konsole des Opfers. Diese Funktionen sind in allen drei Varianten vorhanden.

Da die Erkennungsrate von ElectroRAT auf VirusTotal immer noch sehr niedrig ist, Benutzer von Kryptowährungen sollten beim Besuch ihrer Lieblingsforen äußerst wachsam sein.

Ein früheres Beispiel für eine Malware, die auf Kryptowährungs-Wallets abzielt, ist die InnfiRAT. Entdeckt in 2019, Die Malware enthielt ein ausgeklügeltes Kryptowährungs-Diebstahlmodul. Es wurde mit dem .NET Framework geschrieben, und zielte insbesondere auf Windows-Systeme ab.