Eine neue DDoS-Attacken Trend durch Sicherheitsexperten beobachtet. Die neue Methode beruht auf einem Domain Name System (DNS) Verstärkung, die Textdatensätzen verwendet, um den Angriff effizienter zu machen. Cyber-Kriminelle haben bereits Teile des Weißen Hauses Pressemitteilungen in ihren Kampagnen.

Dieser Ansatz ist nicht ganz neu, aber die Prolexic Security Engineering und Research Team beobachtet eine zunehmende Anzahl von Vorfällen im letzten Monat.

Die meisten Zielsektoren

TXT-Datensätze wurden in der Vergangenheit in Angriffe auf Regierungs-Webseiten verwendet. Das neue Ziel der Cyberkriminellen ist es, eine große Antwortgröße liefern, die gewährleistet, einen großen Einfluss.

In einer typischen DDoS-Attacke, die Zielserver wird reduziert, indem die Bereitstellung einer großen Anzahl von Anfragen an sich gebracht. Auf diese Weise kann die Information nicht verarbeitet werden.

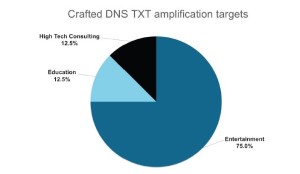

Das Forscherteam berichtet, dass dies die meist Zielsektoren:

- Hightech-Consulting - 12.5%

- Ausbildung - 12.5%

- Unterhaltung - 75%

Die Teile des ursprünglichen Textes aus dem guessinfosys.com Domäne genommen. Sie haben in einer DDoS reflektiert Angriff benutzt worden. Dieses Verfahren beinhaltet Zwischen Opfern, die den schädlichen Datenverkehr, um Ziele des Hackers zu reflektieren.

Ein Fünfzehn-Stunden-Lang Angriff

Inspektion der Vorfälle, die Experten ergab, dass DDoS-Attacken mit Hilfe des DNS-TXT-Verstärkungsverfahren war ein Teil der mehr Kampagnen, die längste unter denen mehr als 15 Stunden dauerte.

Die Analyse zeigt, dass die Hacker verwendet Quellport 53 für die Anschläge. Der, den sie ausgerichtet waren war 80.

In einer DNS verstärkt DDoS-Attacke, die Gauner schickt eine Anfrage an den Server mithilfe IP-Adresse des Opfers. So, wie der Server gibt eine Antwort größer als die Anfrage, die Pakete auf dem übernommenen Computer und führen zu einem Denial-of-Service-Zustand geschickt. PLXsert berichtet eine Spitzenbandbreite bei 4.3Gbps.

Experten empfehlen die Verwendung eines ACL (Zugangskontrollliste) als eine Form der Verteidigung. Dies würde nur funktionieren, wenn die Bandbreite ist mehr als der Angriff produzieren kann.