Fünf Sicherheitslücken, genannt JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, und CVE-2022-1059) wurden in Aethon TUG intelligenten autonomen mobilen Robotern befestigt. Zum Glück, die Schwachstellen wurden nicht in freier Wildbahn ausgenutzt.

JekyllBot:5 Sicherheitslücken in Aethon TUG Mobile Robots

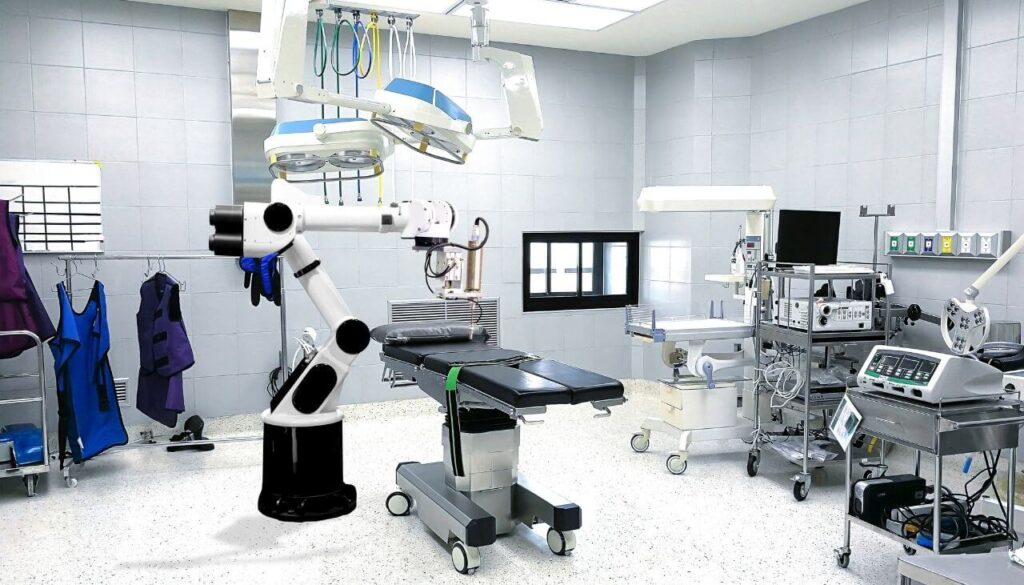

Die mobilen Roboter werden häufig in Krankenhäusern eingesetzt, um Medikamente und Krankenhausbedarf zu liefern. Sie sind auch in der Lage, einfache handwerkliche Tätigkeiten auszuführen. Die Roboter, jedoch, wurden für eine Reihe von Problemen als anfällig befunden, inklusive Fernbedienung, die es Angreifern ermöglichen könnten, auf Benutzeranmeldeinformationen und Krankenakten zuzugreifen, neben anderen bösartigen Aufgaben. Jegliche Schwachstellen in Krankenhausrobotern bedrohen medizinische Patienten, Ausrüstung und Personal, da sie sich mit vielen sensiblen Details befassen, und benötigen Freizügigkeit zur Ausübung ihrer Tätigkeit.

Der JekyllBot:5 Sicherheitslücken könnten es Angreifern ermöglichen, eine der folgenden böswilligen Aktivitäten auszuführen:

- Sehen Sie sich Echtzeitaufnahmen über die Kamera des Roboters an;

- Greifen Sie auf Patientenakten zu;

- Nehmen Sie Videos und Bilder von Patienten und dem Krankenhausinneren auf;

- Beeinträchtigung der Patientenversorgung und Blockierung von Krankenhausaufzügen und Türverriegelungssystemen;

- Übernimm die Kontrolle über den Roboter und bring ihn zum Absturz;

- Unterbrechung regelmäßiger Wartungsaufgaben;

- Stören (oder stehlen) Roboterlieferung von Patientenmedikamenten;

- Hijacken Sie legitime administrative Benutzersitzungen im Online-Portal der Roboter, um Malware über ihren Browser einzuschleusen, und weitere Cyberangriffe auf Mitglieder des IT- und Sicherheitsteams in Gesundheitseinrichtungen durchzuführen.

JekyllBot: 5 Sicherheitslücken: Technische Beschreibung (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, und CVE-2022-1059)

CVE-2022-1066 wurde bewertet 8.2 von 10 auf der Skala CVSS-. Die Schwachstelle beeinträchtigt die Fähigkeit der Software, eine Autorisierungsprüfung durchzuführen. Infolge, Ein nicht authentifizierter Angreifer kann willkürlich neue Benutzer mit Administratorrechten hinzufügen und vorhandene Benutzer löschen oder ändern.

CVE-2022-26423, auch bewertet 8.2 von 10 auf der Skala CVSS-, könnte es einem nicht authentifizierten Angreifer ermöglichen, frei auf gehashte Benutzeranmeldeinformationen zuzugreifen.

CVE-2022-1070 hat eine sehr kritische Bewertung von 9.8 von 10 auf der Skala CVSS-. Der Fehler ermöglicht es einem nicht authentifizierten Angreifer, sich mit dem Websocket des TUG Home Base Servers zu verbinden und die Kontrolle über die anfälligen Roboter zu übernehmen.

CVE-2022-27494, mit einer Bewertung von 7.6, ist eine XSS-Schwachstelle. Nach der offiziellen Beschreibung, „Die Registerkarte „Berichte“ der Fleet Management Console ist anfällig für gespeichertes Cross-Site-Scripting (XSS) Angriffe beim Erstellen oder Bearbeiten neuer Berichte.“

Schließlich, CVE-2022-1059, wieder mit a 7.6 Wertung, ist eine reflektierte XSS-Schwachstelle. Genauer, Die Registerkarte „Laden“ der Fleet Management Console ist anfällig für reflektierte XSS-Angriffe.

Weitere technische Details finden Sie in der Bericht zusammengestellt von Cynerio-Forschern.

Mehr über Aethon TUG-Roboter

Die Firma Aethon wurde in gegründet 2001. Es brachte seinen ersten TUG-Roboter auf den Markt 2004. Einer der Hauptanwendungsfälle der Roboter sind Krankenhäuser, da sie für übliche Aufgaben im Gesundheitswesen wie den Transport von Medikamenten programmiert sind, Böden reinigen, Essenstabletts sammeln, unter anderen ähnlichen Aufgaben.

Andere kürzlich aufgedeckte medizinische Schwachstellen

März 2022, die sogenannte Zugriff:7 Schwachstellen wurden angezeigt, Dies betrifft den Axeda-Agenten von PTC, der von verschiedenen Anbietern in einer Reihe von Branchen verwendet wird, hauptsächlich Gesundheitswesen und Finanzen. Zugriff:7 Schwachstellen könnten die Ausführung von Code aus der Ferne und die vollständige Geräteübernahme ermöglichen. Sie könnten Hackern auch den Zugriff auf vertrauliche Daten ermöglichen oder die Konfiguration von exponierten Geräten ändern.