Die Akzeptanz von Cloud-Collaboration-Tools in Organisationen hat zugenommen, und so hat das Interesse von Hackern.

Die Akzeptanz von Cloud-Collaboration-Tools in Organisationen hat zugenommen, und so hat das Interesse von Hackern.

Nach einer neuen Untersuchung von Proofpoint, Die Anzahl der Bedrohungsakteure, die die Cloud-Infrastruktur von Microsoft und Google zum Hosten und Senden bösartiger Nachrichten nutzen, hat zugenommen. Zu den bei den Angriffen missbrauchten Anwendungen gehört Office 365, Azurblau, Microsoft Onedrive, Sharepoint, G-Suite, und Firebase.

Bedrohungsakteure, die die Cloud-Infrastruktur von Microsoft und Google nutzen

"Letztes Jahr, 59,809,708 schädliche Nachrichten von Microsoft Office 365 zielte auf Tausende unserer Kunden. Und mehr als 90 Millionen böswilliger Nachrichten wurden von Google gesendet oder gehostet, mit 27% über Google Mail gesendet, die weltweit beliebteste E-Mail-Plattform,Sagte Proofpoint. Im ersten Quartal von 2021, Die Forscher beobachteten sieben Millionen böswillige Nachrichten von Microsoft Office 365 und 45 Millionen bösartiger Nachrichten aus der Google-Infrastruktur, weit über den Ergebnissen des letzten Jahres.

Es ist bemerkenswert, dass das Volumen der böswilligen Nachrichten, die von den vertrauenswürdigen Microsoft- und Google-Diensten gesendet werden, das eines Botnetzes in übertrifft 2020. Dies ist hauptsächlich auf die vertrauenswürdige Reputation von Domains wie Outlook.com und Sharepoint.com zurückzuführen, Dies macht die Erkennung für Verteidiger schwieriger.

„Diese Authentizitätswahrnehmung ist wesentlich, Als E-Mail kürzlich ihren Status als Top-Vektor für Ransomware- und Bedrohungsakteure wiedererlangte, nutzen sie zunehmend die Lieferkette und das Partner-Ökosystem, um Konten zu gefährden, stehlen Zugangsdaten, und Siphonfonds,”Der Bericht hervorgehoben.

Letztes Jahr, Hacker gezielt 95% von Organisationen mit Kompromissversuchen für Cloud-Konten.

Mehr als die Hälfte hat mindestens einen Kompromiss erlebt. 30% Von den Unternehmen, die Angriffe erlebten, wurden auch nach dem Zugriff Aktivitäten wie Dateimanipulationen durchgeführt, E-Mail-Weiterleitung, und OAuth-Aktivität. Bei gestohlenen Anmeldeinformationen, böswillige Akteure können sich auch in Systeme einloggen, Bewegen Sie sich seitlich über mehrere Cloud-Dienste und Hybridumgebungen, Senden Sie E-Mails als echte Mitarbeiter, was zu finanziellen und Datenverlust führt.

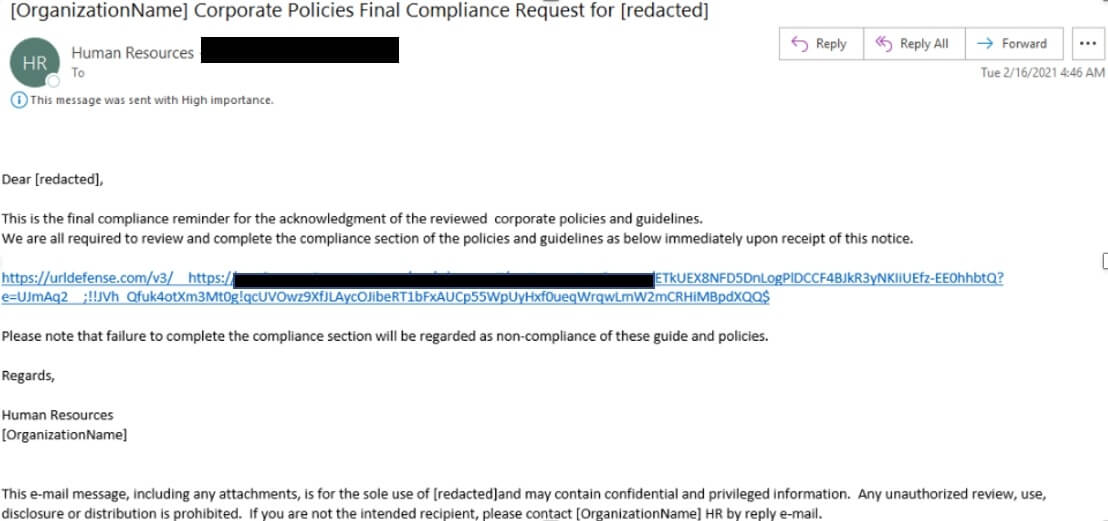

Die Forscher teilten auch echte Beispiele der jüngsten Phishing-Kampagnen mit, in denen Microsoft und Google missbraucht wurden. Im Folgenden finden Sie einen Phishing-Versuch für Anmeldeinformationen mit einer Microsoft SharePoint-URL, die behauptet, eine Unternehmensrichtlinie und Covid-19-Richtlinien zu enthalten:

„Das Dokument enthält einen Link, der zu einer gefälschten Microsoft-Authentifizierungsseite führt, auf der Benutzeranmeldeinformationen erfasst werden. Diese Kampagne mit geringem Volumen umfasste ungefähr 5,000 Nachrichten für Benutzer im Transportwesen, Herstellung, und Unternehmensdienstleistungen," der Bericht sagte.

Phishing wird immer ausgefeilter

Letztes Jahr, Microsoft und Google wurden bei Angriffen gegen Remote-Mitarbeiter missbraucht, die für bekannte Unternehmen arbeiten. Bedrohungsakteure erstellt gefälschte und betrügerische Websites mit Zielseiten und Anmeldeaufforderungen ähnlich wie Google und Microsoft. Microsoft Onedrive, Office Online und Mailchimp wurden bei den Angriffen eingesetzt.

Phishing-Betreiber, im allgemeinen, weiterhin nach neuen Wegen suchen, um ihre Versuche durchzuführen und ihre Erfolgsquote zu steigern. Früher in diesem Jahr, wir berichteten über a neuartige Verschleierungstechnik, die Morsecode verwendet um schädliche URLs in einem E-Mail-Anhang zu verbergen. Dies war vielleicht der erste Fall, in dem Bedrohungsakteure Morsecode so verwendeten.