2017 war ein Jahr der zunehmenden Bedrohung für Ransomware, sein erstes wirklicher Durchbruch Jahr fand es auf den Vorderseiten der Mainstream-Medien sowie highbrow IT-Publikationen. Der schnelle Aufstieg WannaCry, Goldenes Auge, NotPetya führte zu erhöhter Besorgnis und Wachsamkeit von IT-Manager und Unternehmer über den Planeten.

Seine plötzliche Prominenz ist ein mouthwatering Satz zu Cyber-Kriminelle – es hat es geschafft, ihre eigene Wirtschaft zu entwickeln: niedrige Zutrittsschranke, kleine Investition, hohe Belohnungen, und sogar ein eigenes Geschäftsmodell. Ein ausgeklügeltes Netzwerk komplett mit Versorgungsketten, Schöpfer, Händler, Marktplätze, DIY-Kits, Affiliate-Verträge, Anzeigen und einige würden seine eigene Währung argumentieren.

Studien haben gezeigt, dass die Ransomware eine gesehen hat 2500% steigen seit 2016, mit über 6300 Marktplatz und fast 45000 Produkt-Angebote. Die gesamte Marktwert Schätzungen auf fast belief aus $1 Milliarde.

Ransomware: Das Geschäftsmodell

Der Anstieg von Ransomware ist auf ziemlich einfache Geschäftsprinzipien klappbar; vor allem, Angebot trifft Nachfrage, niedrige Zutrittsschranke, niedriger Investitions, einfache Skalierbarkeit, und ein großer Zielmarkt.

Die Umgebung der Welt war weit verbreitet für eine Cyber-Bedrohung wie Ransomware; viel von seinem Aufstieg kommt auf fortschreitende Technik nach unten und den schieren Möglichkeit,. Wir leben heute in einer zunehmend Online-Welt, unsere Telefone und Laptops halten einige unserer sensible und persönliche Daten, Gleichfalls, Unternehmen halten oft ihre gesamte Unternehmen auf Servern ohne Sicherungen. Jeder ist jetzt eine Marke, oft durch laxe Sicherheit und schlechte Ausbildung der Mitarbeiter verschärft.

Die Tage von Ransomware und Viren nur für anspruchsvollen Hacker zu sein, sind lange vorbei. Ransomware-as-a-Service hat gesehen; RAAS ist eine komplett schlüsselfertige Lösung jedermann ermöglicht, in diesen illegalen Aktivitäten teilzunehmen, ohne Codierung Erfahrung oder technische Fähigkeiten, wenn Sie die dunkele Web navigieren können, können Sie in auf Ransomware-Kampagnen teilnehmen, auch ohne Kapitalinvestitionen.

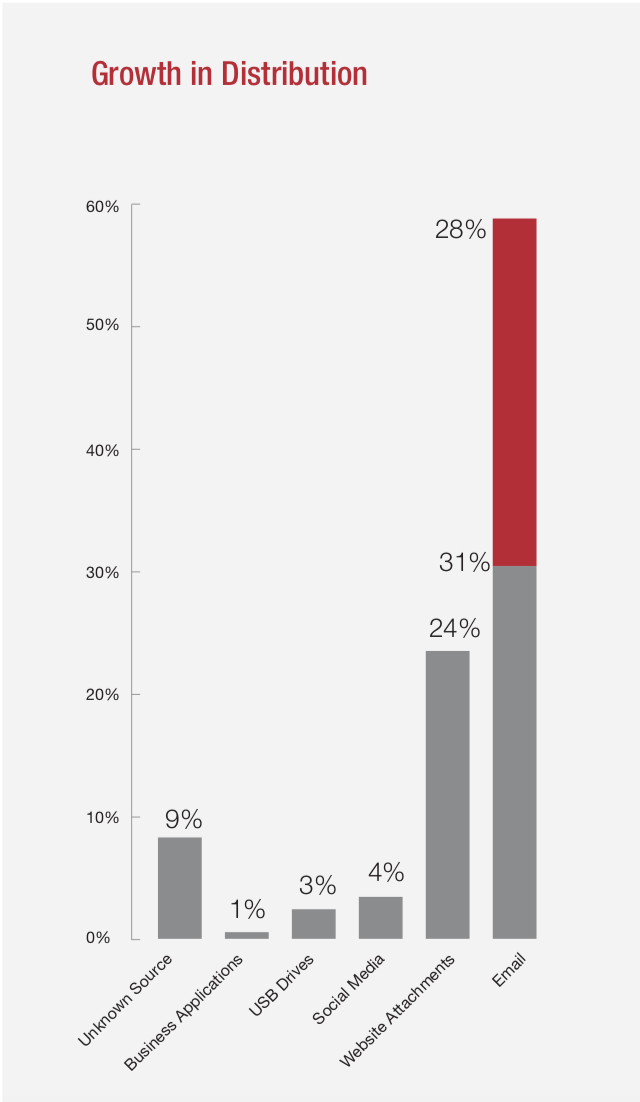

Es kann kostenlos gesendet werden: р-Mail, Dies ist immer noch das häufigste Mittel zur Infektion mit Ransomware, das es Kriminellen ermöglichte, Ransomware auf einmal an 100.000 oder sogar Millionen von Menschen zu verteilen. Wir bewegen uns auch in eine Welt, in der nicht nur jeder ein Zeichen ist, sondern alles: IoT könnte alles führen von Autos zu Kühlschränken erpresst werden.

anonyme Kriminelle: Faceless Verbrecher, das Tor-Netzwerk zu nutzen und Krypto-Zahlungen nutzen können ihre Anonymität aufrechterhalten – wenn Sie ein kleines Unternehmen oder einzelne die Chancen für Sie fangen die Verbrecher sind schlank zu keiner.

Nach Carbon Black, der Ransomware-Marktplatz ist gewachsen aus $250,000 auf über $6,000,000 im vergangenen Jahr – Großteil dieses Wachstums ist bis auf RaaS. DIY-Kits oft ein Menü von Ransomware in verschiedenen Preisklassen, benutzerdefinierte Ransomware baut können Sie kosten bis zu $3,000 aber Klone und DIY-Kits können weniger als einen Dollar kosten.

Die Ransomware Supply Chain

Schaffung: Dies ist das Nervenzentrum, wo die Raffinesse und echte Expertise ins Spiel kommen. Autoren- und Programmierer entwickeln Ransomware-Programme, die auf Marktplätzen platziert werden können, verkauft, oder von RaaS-Software genutzt.

Vertrieb: Dies kann einen direkten Verkauf oder Orte auf RaaS Plattformen sein. auf Verteilung, Autoren werden entweder einen Schnitt von Lösegeld nehmen oder im Voraus bezahlt werden. Die Kosten sind abhängig davon, wie maßgeschneiderte der Code, dies korreliert normalerweise mit der Fähigkeit, von Antiviren- und Spamfiltern unbemerkt zu bleiben. Verteiler können auch “Aktien” in einer Kampagne, wo die Erlöse aufgeteilt je nach Anlage. Die Viren selbst werden in der Regel als ‚Sprüh- und beten geschickt’ Spam-Mail-Listen oder speziell Hacks gezielt die Schwachstellen ausnutzen.

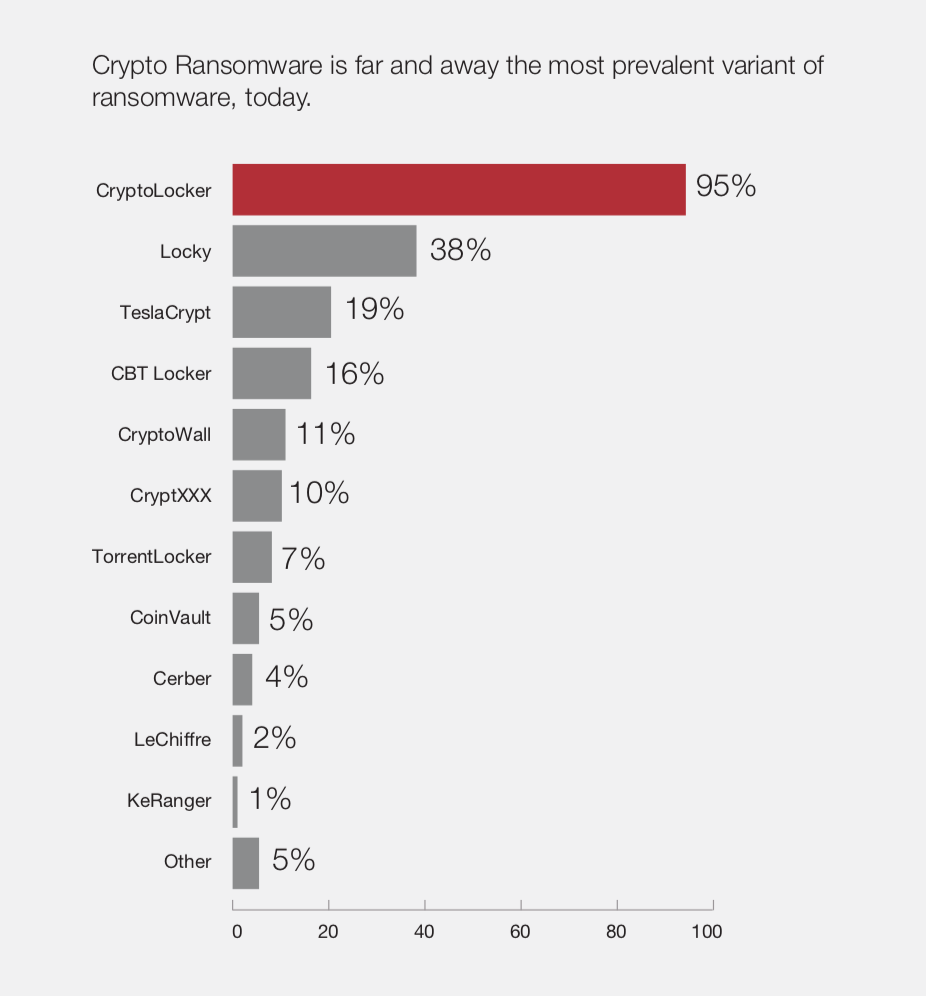

Verschlüsselung: Generell gibt es zwei Arten von Ransomware-Verschlüsselung, die erste ist die sogenannte Locker Ransomware und die zweite ist Krypto.

Der Schrank ist die älteste Form von Ransomware, die Anschläge Benutzer-Interaktion mit einem Computer in der Regel innerhalb des Browsers. Diese Ransomware Stücke imitieren oft Behörden, Social-Engineering-Taktiken Geld aus Angst Benutzer zu zwingen,.

Crypto Ransomware ist die Vielfalt, die wir immer öfter sehen, dies beinhaltet die Verschlüsselung wertvolle Informationen auf Computern gespeichert, so dass die Daten unbrauchbar, wenn sie unverschlüsselt. WannaCry und NotPetya waren beide Krypto Ransomware.

Zahlung: Der wichtigste Teil der Ransomware Puzzle und man würde denken, die einfachste. Typischerweise Schlüssel ein Bitcoin Brieftasche auf einer Website erzeugt oder geschrieben, eine einfache Möglichkeit für anonyme Bezahlung. Jedoch, Es ist nicht alles glatt Instanzen von falschen Brieftasche Schlüssel werden gestellt oder werden Schlüssel Brieftasche blockiert sind häufig. WannaCry, das eine Methode zur Generierung einzigartiger Bitcoin-Schlüssel entwickelt hat (unblockable), eine ziemlich einfache Kill-Switch hatte, die seine Ausbreitung gestoppt.

Decryption: und ach, der Trichter abgeschlossen – sobald die Zahlung den Code empfangen wird Ihre Dateien zu entschlüsseln gesendet. Letztlich jedoch durch das Lösegeld zahlen, Sie sind nur diese Art von Aktivität zu fördern, um fortzufahren.

2017 eine Erhöhung der Ransomware im großen Maßstab gesehen, mehr Geld, mehr Marken, mehr Angriffe, und mehr Profil. Jedoch, viele der Angriffe noch Rookie Fehler - diese Fehler aller Wahrscheinlichkeit nach wird in Zukunft nicht mehr ausbügeln. IoT und die Schichtung von allem, von Telefonen bis hin zu Kühlschränken, werden sehen 20.4 Milliarden Geräte mit dem Internet verbunden 2020 - Erhöhung nur unsere Anfälligkeit für Angriff.

Anmerkung der Redaktion:

Von Zeit zu Zeit, SensorsTechForum bietet Gäste Artikel von Cyber-Sicherheit und infosec Führer und Enthusiasten wie diesen Beitrag. Die Meinungen in dieser Bewertung der Beiträge zum Ausdruck, jedoch, denen der mitwirkenden Autoren sind vollständig, und nicht über die in der SensorsTechForum reflektieren.