Im digitalen Zeitalter, E-Mail-Betrug hat sich rasch weiterentwickelt, wird immer ausgefeilter und schwieriger zu erkennen. Zu den alarmierendsten gehören die “Hallo Perv” E-Mail-Betrug, vielen Menschen Angst einjagen, indem sie drohen, ihre Online-Aktivitäten offenzulegen.

Diese Form der digitale Erpressung verwendet psychologische Taktiken, um Opfer zur Zahlung zu manipulieren, oft Lösegeldforderungen in Bitcoin. Unser umfassender Leitfaden beleuchtet die Mechanismen hinter diesen Betrügereien, ihre Entwicklung, und, am wichtigsten, wie Sie sich davor schützen können, zum Angriffsziel zu werden.

Indem Sie informiert bleiben und Sicherheitstools nutzen, wie SpyHunter, Sie können diese Bedrohungen mit Zuversicht umgehen und Ihre Online-Sicherheit aufrechterhalten.

Zusammenfassung des HelloPerv-Betrugs

| Art | E-Mail-Scam Nachricht |

| kurze Beschreibung | Ein Betrüger, die Sie versucht zu erschrecken in ein Lösegeld Gebühr für eine angebliche Verletzung Ihrer Privatsphäre zu bezahlen. |

| Symptome | Sie erhalten eine E-Mail-Nachricht, die Sie in das Denken zu verleiten versucht, dass Sie aufgezeichnet wurde beim Masturbieren. |

| Verteilungsmethode | E-Mail-Spam-Nachrichten, Verdächtige Seiten |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Verständnis “Hallo Perv” E-Mail-Scams: Ein kurzer Überblick

E-Mail-Betrug ist im digitalen Zeitalter ein anhaltendes Problem, Entwicklung parallel zum technologischen Fortschritt. Eine solche betrügerische Taktik ist die “Hallo Perv” E-Mail-Betrug, was für viele Menschen im Internet ein dringendes Problem darstellt.

Dieser Betrug, wie viele andere, nutzt Angst und das Potenzial öffentlicher Bloßstellung, um Geld von den Opfern zu erpressen. Durch das Verständnis der Mechanismen und Auswirkungen dieser Betrügereien, Einzelpersonen können sich besser davor schützen, Opfer von Cyberkriminellen zu werden.

Was genau ist ein “Hallo Perv” E-Mail-Betrug?

Die “Hallo Perv” E-Mail-Betrug ist eine Form von Sextortion. In diesem Betrug, Cyberkriminelle senden ihren Opfern Droh-E-Mails, behauptet, kompromittierende Videos oder Bilder erhalten zu haben.

In diesen E-Mails wird häufig behauptet, dass die Cyberkriminellen die Empfänger beim Besuch von Websites für Erwachsene über die Webcam ihres Computers aufgezeichnet haben..

Die Betrüger dann ein Lösegeld fordern, typischerweise in Bitcoin, Drohung, das kompromittierende Material an die Kontakte des Opfers weiterzugeben, wenn dessen Forderungen nicht erfüllt werden. Es ist wichtig zu erkennen, dass diese Behauptungen fast immer unbegründet sind, Ziel ist es, die Opfer aus Angst und Verzweiflung zur Zahlung zu zwingen.

Die Evolution von “Hallo Perv” E-Mail-Betrug im Laufe der Jahre

Über die Jahre, die “Hallo Perv” E-Mail-Betrug hat sich in Komplexität und Taktik weiterentwickelt. Ursprünglich, Diese Betrügereien waren relativ unkompliziert, mit pauschalen Drohungen in Massen, in der Hoffnung, ahnungslose Opfer zu fangen. Jedoch, da das öffentliche Bewusstsein gewachsen ist, ebenso die Raffinesse dieser Betrügereien.

Moderne Versionen können persönliche Informationen enthalten, wie Passwörter oder Telefonnummern, erhalten aus früheren Datenschutzverletzungen, um den Drohungen Glaubwürdigkeit zu verleihen. Zusätzlich, Sprache und Aufbau der E-Mails sind überzeugender geworden, Dadurch wird es für die Empfänger zunehmend schwieriger, sie von legitimen Bedrohungen zu unterscheiden.

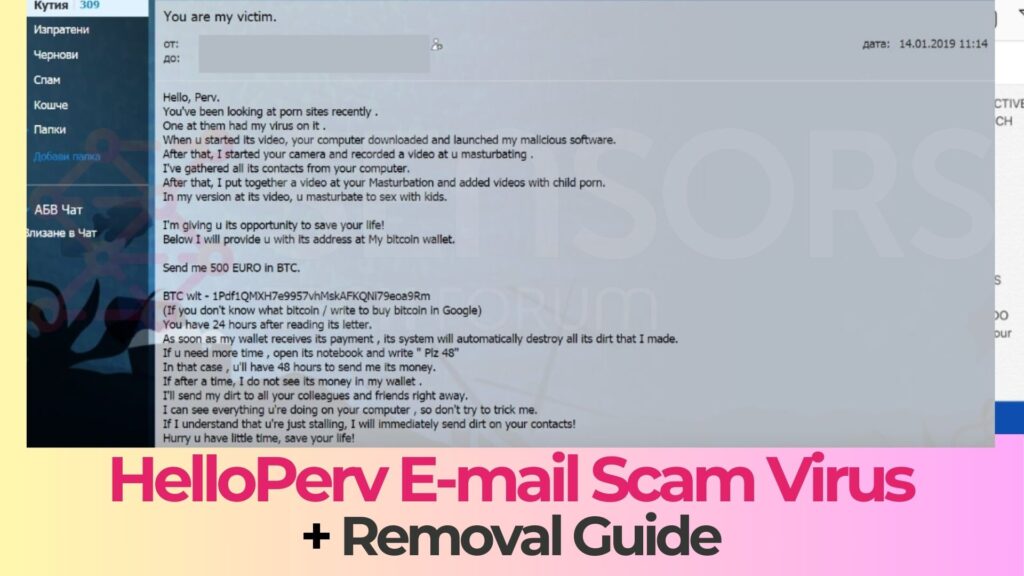

Einer der Betrügereien enthält die folgende Nachricht an die Opfer:

Thema: Du bist mein Opfer.

Hallo, perv.

Sie haben auf Porno-Seiten gesucht, vor kurzem .

Ein bei ihnen hatten auf mich meinen Virus .

Wann begann sein Video, Ihr Computer heruntergeladen und gestartet meine bösartige Software.

Danach, Ich begann Ihre Kamera und aufgezeichnet bei u ein Video Masturbieren .

Ich habe alle seine Kontakte von Ihrem Computer gesammelt.

Danach, Ich habe eine Video zu Ihrer Masturbation und hinzugefügt Videos mit Kinderporno.

In meiner Version an seinem Video, u masturbieren mit Kindern Sex.

Ich gebe u seine Chance Ihr Leben zu retten!

Im Folgenden werde ich u auf meiner Bitcoin Geldbörse mit seiner Adresse angeben.

Schick mir 500 EURO in BTC.

BTC WLT – 1Pdf1QMXH7e9957vhMskAFKQNi79eoa9Rm, 1JVMTup4zuS1JMGXAYYRgvyr2PUmNnY6g2

(Wenn Sie nicht wissen, was bitcoin / schreiben in Google kaufen bitcoin)

Sie haben 24 Stunden nach ihrem Schreiben Lesen.

Sobald mein Portemonnaie seine Zahlung erhält , sein System werden alle seine Schmutz automatisch zerstören, die ich gemacht.

Wenn u brauchen mehr Zeit , öffnen Sie das Notebook und schreiben ” plz 48″

In diesem Fall , u wird haben 48 Stunden mir ihr Geld schicken.

Wenn nach einer gewissen Zeit, Ich sehe nicht, ihr Geld in meiner Brieftasche .

Ich werde mein Schmutz auf alle Ihre Kollegen und Freunde schicken sofort.

Ich kann alles sehen u're auf Ihrem Computer , so versuchen Sie nicht, mich zu betrügen.

Wenn ich verstehe, dass u're nur Abwürgen, Ich werde sofort Schmutz auf Ihre Kontakte senden!

Beeilen u haben wenig Zeit, rette dein Leben!

Weiter, Die Verbreitungsmethoden gehen über einfache Massen-E-Mails hinaus. Social-Media-Plattformen und gezielte Phishing Kampagnen sind zu neuen Vektoren für diese Betrügereien geworden, So können Kriminelle ihre Vorgehensweise personalisieren und potenziell ihre Erfolgsquote erhöhen.

Trotz dieser Fortschritte, Der Kernratschlag bleibt derselbe: Empfänger solcher E-Mails sollten vorsichtig sein, Überprüfen Sie die Rechtmäßigkeit aller Bedrohungen, und verwenden Sie zuverlässige Sicherheitssoftware, um ihre Geräte zu schützen.

Für alle, die befürchten, Opfer von Machenschaften wie dem “Hallo Perv” Betrug, Der Einsatz eines robusten Sicherheitstools wie SpyHunter kann eine zusätzliche Schutzebene bieten. SpyHunter wurde entwickelt, um Malware-Bedrohungen zu erkennen und zu entfernen, Bietet Benutzern Sicherheit beim Navigieren in der komplexen digitalen Umgebung. Indem Sie sich über die Art dieser Betrügereien informieren und Ihre Online-Präsenz proaktiv schützen, Sie können das Risiko, durch solche böswilligen Kampagnen erpresst zu werden, erheblich reduzieren.

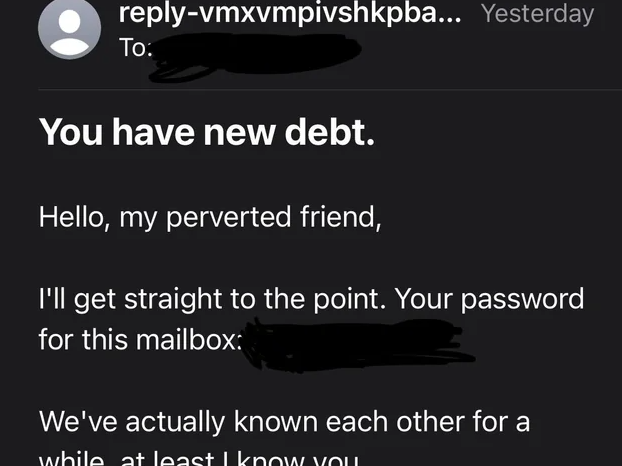

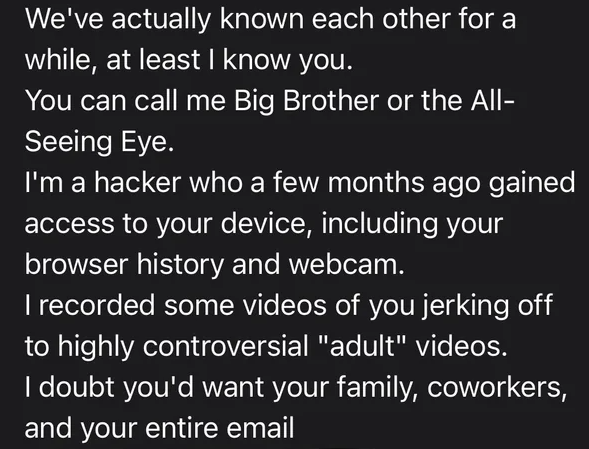

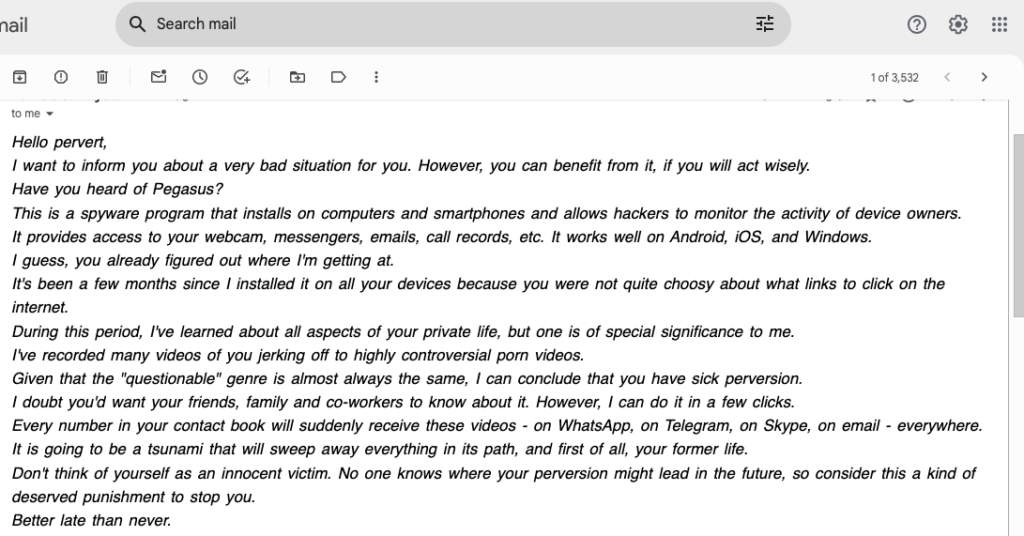

Eine andere Version des Betrugs hat die folgende Nachricht:

Thema: Hallo perv. Ich nehme Sie masturbieren! Ich habe '*********.mp4' aufgenommen!

ATTN: *********

DAS IST KEIN WITZ – ICH BIN todernst!

Hallo perv,

Das letzte Mal besuchte Sie eine p0rnographic Website mit Jugendlichen,

Sie heruntergeladen und installiert Software, die ich entwickelt.Mein Programm ist auf der Kamera gedreht und aufgezeichnet

der Prozess Ihrer Masturbation.Meine Software heruntergeladen auch alle Ihre E-Mail-Kontaktlisten

und eine Liste Ihrer Freunde auf Facebook.Ich habe sowohl die '*********.mp4’ mit Masturbation

sowie eine Datei mit allen Ihren Kontakten auf meiner Festplatte.Sie sind sehr pervers!

Wenn Sie wollen, dass ich sowohl die Dateien zu löschen und das geheim halten,

Sie müssen mich senden Bitcoin Zahlung. Ich gebe dir 72 Stunden für die Zahlung.Wenn Sie nicht wissen, wie Bitcoins senden, besuchen Google.

Senden 2.000 USD in dieser Bitcoin-Adresse sofort:

(Kopieren und Einfügen)

1 BTC = 3,580 USD jetzt, so sendet genau 0.567380 BTC

an die Adresse oben angegebenen.

Die Anatomie einer Sextortion-Betrugs-E-Mail

Sextortion-Betrugsmails sind eine Form der Cyberkriminalität, bei der Opfer durch Angst manipuliert werden, indem behauptet wird, sie hätten kompromittierende Informationen. Diese E-Mails folgen in der Regel einem detaillierten Rahmen, der darauf abzielt, Panik auslösen, Scham, und ein Gefühl der Dringlichkeit, den Empfänger zu einer übereilten Zahlung drängen, in der Regel in Bitcoin. Das Verständnis der Anatomie dieser Betrügereien ist entscheidend, um sie zu erkennen und zu vermeiden.

Wichtige Elemente, mit denen Betrüger Angst schüren

Die wirksamsten Sextortion-E-Mails nutzen menschliche Emotionen gezielt aus. Hier ist ein genauerer Blick darauf, wie sie es machen:

- Emotionen hervorrufen: Betrüger verfassen E-Mails, um grundlegende Ängste hinsichtlich Privatsphäre und Ruf auszunutzen. Durch die Behauptung, im Besitz intimer Videos oder Fotos zu sein und mit deren Verbreitung zu drohen, Diese E-Mails erzeugen Panik und Bedrängnis.

- Dringlichkeit und Nachfrage: Eine typische Betrugsmail enthält eine Zahlungsaufforderung mit einer knappen Frist, in der Regel 24-48 Stunden, um die angebliche Verbreitung kompromittierenden Materials zu verhindern. Dieses Gefühl der Dringlichkeit lässt wenig Zeit für rationales Denken, den Empfänger zu überstürztem Handeln drängen.

- Bitcoin-Zahlung: Zahlungsaufforderungen werden häufig in Bitcoin gestellt, um eine Rückverfolgung zu vermeiden. Die Spezifität der Bitcoin-Wallet-Adresse, gekoppelt mit einem genauen Zahlungsbetrag, fügt dem Betrug eine irreführende Ebene der Authentizität hinzu.

- Vertraulichkeit: In diesen E-Mails wird normalerweise davon abgeraten, Behörden zu kontaktieren oder Hilfe zu suchen, Versuch, das Opfer zu isolieren und zu verhindern, dass es die Gültigkeit des Betrugs in Frage stellt.

Indem sie sich mit diesen gängigen Taktiken vertraut machen, Einzelpersonen können sich besser gegen die emotionale Manipulation durch Sextortion-Betrüger verteidigen.

Unterscheidungsmerkmale von Betrug vs.. Legitime E-Mails

Es kann ein Problem sein, Sextortion-Betrug zu identifizieren, insbesondere wenn sie scheinbar persönliche Informationen enthalten. Jedoch, Es gibt bestimmte Merkmale, die helfen können, einen Betrug von einer legitimen Bedrohung zu unterscheiden:

- Vagheit: Eine betrügerische E-Mail mag zunächst personalisiert erscheinen, es fehlen typischerweise spezifische Details über die angeblichen Beweise. Diese Unspezifität ist ein Kennzeichen massenproduzierter Betrugsversuche.

- Fehlerhafter Inhalt: Sextortion-E-Mails enthalten oft Grammatikfehler und ungewöhnliche Formulierungen, Das können Warnzeichen sein. Seriöse Unternehmen oder Einrichtungen überprüfen ihre Kommunikation in der Regel gründlich.

- Verdächtige Anhänge oder Links: Legitime Unternehmen versenden keine unerwünschten E-Mails mit Anhängen oder Links, die sofortiges Handeln fordern.. Stattdessen, Sie bieten eine sichere Methode zur Verifizierung. Betrugs-E-Mails, andererseits, kann gefährliche Links enthalten, die Ihr Gerät mit Malware infizieren sollen.

- Ungewöhnliche Zahlungsmethoden: Bei legitimen Problemen im Zusammenhang mit Datenschutz- oder Sicherheitsverletzungen würde keine Zahlung in Kryptowährung verlangt werden. Diese Zahlungsmethode wird von Betrügern bevorzugt, da sie schwer nachzuverfolgen ist.

Beim Umgang mit verdächtigen E-Mails, es ist wichtig Gehen Sie mit Skepsis an sie heran. Wenn Sie einen Sextortion-Versuch vermuten, Die Verwendung von Sicherheitssoftware wie SpyHunter kann eine zusätzliche Verteidigungsebene bieten, indem sie Malware erkennt und entfernt, die Ihre Online-Sicherheit gefährden könnte..

Erinnern, Das Ziel von Betrugsmails ist die Angst vor Bloßstellung und Scham auszunutzen, um Geld zu erpressen. Indem Sie informiert und wachsam bleiben, Sie können sich davor schützen, Opfer zu werden. Überprüfen Sie die Rechtmäßigkeit jeder alarmierenden Behauptung durch direkten Kontakt mit dem angeblich beteiligten Unternehmen oder der Organisation und tätigen Sie niemals voreilig eine panische Zahlung.

Häufig verwendete Taktiken in “Hallo Perv” E-Mail-Scams

Die “Hallo Perv” E-Mail-Betrug, eine Form der Sextortion, verwendet eine Vielzahl von Taktiken zur Einschüchterung konzipiert, drohen, und den Empfänger letztlich dazu zu bringen, ein Lösegeld zu zahlen, in der Regel in Form von Bitcoin.

Diese Taktiken nutzen psychologische Manipulation und nutzen die Angst vor öffentlicher Bloßstellung und rechtlichen Konsequenzen aus.. Das Verstehen dieser gemeinsamen Strategien kann Einzelpersonen befähigen, solche Bedrohungen zu erkennen und effektiv darauf zu reagieren..

- Angstappell: Betrüger erfinden eine Geschichte, die die Angst des Empfängers ausnutzt, öffentlich bloßgestellt oder bloßgestellt zu werden, weil er Websites für Erwachsene besucht.. Sie behaupten, Videos aufgenommen zu haben oder andere belastende Beweise zu besitzen, die, wenn bekannt gegeben, dem Ruf des Empfängers schaden würde.

- Dringlichkeit: Diese E-Mails enthalten oft eine knappe Frist, bis zu der die Zahlung erfolgen muss, ein Gefühl der Dringlichkeit vermitteln. Diese Taktik setzt den Empfänger unter Druck, schnell zu handeln, im Idealfall, ohne sich die Zeit zu nehmen, die Rechtmäßigkeit des Betrugs in Frage zu stellen oder sich mit anderen zu beraten.

- Anonymität: Indem Sie die Zahlung in Bitcoin verlangen, Betrüger verstecken sich hinter dem Schleier der relativen Anonymität der Kryptowährung, Dadurch ist es schwierig, die Zahlung einer einzelnen Person zuzuordnen.

- Technische Fertigung: Die E-Mails enthalten möglicherweise Fachjargon oder Behauptungen über hochentwickelte Softwarefunktionen, um die Empfänger davon zu überzeugen, dass die Bedrohung echt ist und dass der Betrüger über die angeblichen Malware-basierten Beweise verfügt..

Der psychologische Krieg hinter E-Mail-Betrug

E-Mail-Betrug wie “Hallo Perv” sind sorgfältig ausgearbeitet, um die menschliche Psychologie gegen das Opfer einzusetzen. Betrüger verstehen, dass der bloße Anschein von Überwachung und Enthüllung, gepaart mit der wahrgenommenen Legitimität ihrer Ansprüche, kann ausreichen, um Angst zu schüren, Scham, und Panik.

Diese psychologische Manipulation ist entscheidend für den Erfolg von Sextortion-Betrug, Menschen zu irrationalen Handlungen drängen – insbesondere, zur Vervollständigung spezifischer Zahlungsaufforderungen. Der Schlüssel zur Vereitelung dieser Versuche liegt darin, die Anzeichen von Manipulation zu erkennen und mit informierter Skepsis statt mit Angst zu reagieren..

Warum Betrüger Bitcoin als Zahlungsmittel bevorzugen?

Bitcoin und andere Kryptowährungen sind aus mehreren Gründen die bevorzugten Zahlungsmethoden für Sextortion-Betrug, Der Schlüssel dazu ist die Anonymität, die sie bieten. Im Gegensatz zu herkömmlichen Finanztransaktionen, Bitcoin-Zahlungen können getätigt und empfangen werden, ohne dass die Benutzer preisgegeben werden’ Identitäten, was es für die Behörden äußerst schwierig macht, die Betrüger aufzuspüren.

Auch, Bitcoin-Transaktionen sind irreversibel, Sicherstellung, dass nach Zahlungseingang, Das Opfer kann sein Geld nicht zurückfordern, selbst als sie den Betrug bemerkten. Diese Kombination aus Anonymität und Endgültigkeit macht Bitcoin zu einem attraktiven Werkzeug für Betrüger, die ihre Opfer ausnutzen wollen, ohne eine Papierspur zu hinterlassen.

Vorgehensweise bei Erhalt einer “Hallo Perv” Email

Empfangen einer “Hallo Perv” E-Mails können beunruhigend sein, Angst und Verwirrung hervorrufen. Während die unmittelbare Reaktion Panik sein könnte, Es ist wichtig, ruhig zu bleiben und die Situation mit klarem Kopf anzugehen. Übereiltes Handeln kann die Dinge verkomplizieren, Sie werden anfällig für weitere Betrügereien. Befolgen Sie diese Schritte, um Ihre Informationen und Ihr Eigentum zu schützen.

Sofortmaßnahmen zur Gewährleistung Ihrer Sicherheit

- Nicht antworten oder bezahlen: Die erste Regel ist, sich nicht zu engagieren. Wenn Sie antworten oder das geforderte Lösegeld zahlen, werden Sie zu einem anfälligen Ziel für zukünftige Betrügereien..

- Löschen Sie die E-Mail:

Entfernen Sie die Betrugs-E-Mail aus Ihrem Posteingang. Dies verhindert versehentliche Interaktionen in der Zukunft und hilft Ihnen, den Versuch fortzusetzen.

- Scannen Sie Ihr System: Verwenden Sie ein seriöses Anti-Malware-Tool wie SpyHunter, um Ihr System auf Malware zu scannen, die möglicherweise ohne Ihr Wissen installiert wurde. Dadurch wird sichergestellt, dass Ihr System sauber ist und vor versteckten Bedrohungen geschützt ist.

- Ändern Sie kompromittierte Passwörter: Wenn die E-Mail ein Ihnen bekanntes Passwort enthält, Ändern Sie es sofort zusammen mit allen anderen Konten, die dasselbe oder ein ähnliches Passwort verwenden. Entscheiden Sie sich für starke, einzigartige Passwörter für jedes Konto.

- Kontaktieren Sie Ihre Bank: Wenn Sie kürzlich Finanzinformationen weitergegeben haben oder den Verdacht haben, dass nicht autorisierte Transaktionen, Kontaktieren Sie Ihre Bank, um sie auf möglichen Betrug aufmerksam zu machen. So können Sie finanzielle Verluste verhindern und Ihre Konten sichern.

Schutz Ihrer persönlichen Daten nach einem Betrugsversuch

Sobald Sie die unmittelbaren Folgen eines “Hallo Perv” Betrug per E-Mail, Es ist wichtig, Maßnahmen zu ergreifen, um Ihre persönlichen Daten umfassender zu schützen.

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA): Aktivieren Sie MFA auf allen Plattformen, die es anbieten. Dies fügt eine zusätzliche Sicherheitsebene hinzu, Erschweren Sie Angreifern den unbefugten Zugriff.

- Bleib informiert: Informieren Sie sich über gängige Online-Betrugsmaschen und die neuesten Bedrohungen für die Cybersicherheit. Wissen ist ein mächtiges Instrument zur Verhinderung künftiger Angriffe.

- Aktualisieren Sie die Software regelmäßig: Stellen Sie sicher, dass Ihre gesamte Software auf dem neuesten Stand ist, einschließlich Betriebssysteme und Antivirenprogramme. Veraltete Software kann anfällig für Angriffe sein.

- Seien Sie vorsichtig beim Download: Vermeiden Sie das Herunterladen von Software oder das Öffnen von Anhängen aus unbekannten Quellen. Diese können Malware enthalten, die Ihr System kompromittieren oder persönliche Informationen stehlen soll..

- Verwenden Sie vertrauenswürdige Antivirensoftware: Eine robuste Antivirenlösung wie SpyHunter kann Ihr digitales Leben schützen, indem sie Malware erkennt und entfernt, und bietet Echtzeitschutz vor Bedrohungen.

Indem Sie diese Schritte befolgen und wachsam bleiben, Sie können Ihr Risiko, Opfer von “Hallo Perv” und andere E-Mail-Betrugsmaschen. Es ist wichtig, sich daran zu erinnern, dass diese Bedrohungen darauf abzielen, Panik zu erzeugen, um Ihr Urteilsvermögen zu trüben. Einen kühlen Kopf zu bewahren und entschlossen zu handeln ist Ihre beste Verteidigung.

Vorbeugende Maßnahmen zur Vermeidung von E-Mail-Betrug

In einer Online-Welt voller Betrügereien und Phishing Versuche, Es ist wichtiger denn je, proaktive Maßnahmen zum Schutz Ihrer E-Mails zu ergreifen. Durch die Umsetzung einiger einfacher Strategien, Sie können das Risiko, Opfer dieser böswilligen Machenschaften zu werden, erheblich reduzieren. So schützen Sie sich und Ihre digitale Identität vor unerwünschten Zugriffen.

Stärkung der E-Mail-Sicherheit: Tipps und Tricks

Die Verbesserung Ihrer E-Mail-Sicherheit ist die erste Verteidigungslinie gegen Cyber-Bedrohungen. Beginnen Sie damit, für jedes Ihrer Konten sichere und einzigartige Passwörter zu verwenden. Dies mag wie ein grundlegender Tipp erscheinen, aber es ist entscheidend für die Aufrechterhaltung einer starken Sicherheit. Entscheiden Sie sich für Passwörter, die Buchstaben kombinieren, Nummern, und Symbole. Ebenso wichtig ist die Aktivierung der Zwei-Faktor-Authentifizierung (2FA) auf allen Konten, die dies anbieten. Dies bietet eine zusätzliche Schutzschicht, Erschweren Sie Hackern den unbefugten Zugriff auf Ihre persönlichen Daten.

- Aktualisieren Sie Ihre Passwörter regelmäßig und vermeiden Sie die Verwendung desselben Passworts auf mehreren Websites..

- Seien Sie vorsichtig bei unerwünschten E-Mails, insbesondere solche, die nach persönlichen oder finanziellen Informationen fragen.

- Verwenden Sie E-Mail-Filter und Sicherheitseinstellungen, um potenziell gefährliche E-Mails herauszufiltern.

- Seien Sie wählerisch, wo Sie Ihre E-Mail-Adresse weitergeben, insbesondere auf Websites und Online-Foren.

So klären Sie Freunde und Familie über E-Mail-Betrug auf

Sich vor E-Mail-Betrug zu schützen ist eine Sache, Aber es ist genauso wichtig, sicherzustellen, dass Ihre Freunde und Familie auch wissen, wie sie online sicher bleiben können.. Teilen Sie zunächst Ihr Wissen über das Erkennen Phishing-Versuche. Zu den wichtigsten Indikatoren zählen unerwartete Anhänge, falsch geschriebene URLs, und Anfragen nach persönlichen Informationen. Ermutigen Sie sie, die Legitimität jeder E-Mail zu hinterfragen, die sich „merkwürdig“ anfühlt.’ und den Absender bei Bedarf auf andere Weise zu verifizieren.

- Teilen Sie Geschichten über gängige Betrügereien, um die Gefahren nachvollziehbarer und verständlicher zu machen.

- Bringen Sie Ihren Kindern bei, die URLs und E-Mail-Adressen der Absender zu überprüfen, bevor sie auf Links oder Anhänge klicken..

- Empfehlen Sie die Installation zuverlässiger Sicherheitssoftware, wie SpyHunter, die eine zusätzliche Schutzebene bieten kann, indem sie bösartige Bedrohungen identifiziert und entfernt.

Warum es wichtig ist, Ihre Software regelmäßig zu aktualisieren

Ein oft übersehener Aspekt der digitalen Sicherheit ist die Wichtigkeit, die Software auf dem neuesten Stand zu halten. Dies geht über das Betriebssystem hinaus; Es umfasst alle Anwendungen und insbesondere Ihre Antivirensoftware. Entwickler veröffentlichen regelmäßig Updates und Patches, um Schwachstellen zu beheben, die Cyberkriminelle ausnutzen könnten. Indem Sie Ihre Software so einstellen, dass sie automatisch aktualisiert wird, Sie können sicherstellen, dass Sie immer die sicherste Version verwenden.

- Regelmäßige Software-Updates schützen vor den neuesten Bedrohungen, indem sie Sicherheitslücken schließen.

- Auf allen Geräten nach Updates suchen, einschließlich Smartphones und Tablets, da diese auch das Ziel von Betrügern sein können.

- Erwägen Sie die Verwendung einer dedizierten Sicherheitslösung wie SpyHunter, das ständig aktualisiert wird, um der sich ständig weiterentwickelnden Bedrohungslandschaft entgegenzuwirken, Sicherstellen, dass Ihr System vor potenziellen E-Mail-Betrugsversuchen geschützt bleibt.

Durch die Einführung dieser einfachen, aber wirksamen Maßnahmen, Sie können ein robustes Abwehrsystem gegen E-Mail-Betrug aufbauen, Schutz Ihrer persönlichen Daten und der Daten Ihrer Angehörigen. Erinnern, Informiert und vorsichtig zu bleiben ist Ihre beste Waffe im anhaltenden Kampf gegen Cyber-Bedrohungen..

Implementierung robuster Sicherheitspraktiken für langfristigen Schutz

In einer Zeit, in der digitale Bedrohungen an jeder Ecke lauern, Die Einführung starker Sicherheitspraktiken ist entscheidend, um persönliche und vertrauliche Informationen vor Betrügern und Cyberkriminellen zu schützen. Einer der einfachsten und zugleich effektivsten Schritte, die Sie unternehmen können, besteht darin, sicherzustellen, dass Ihre digitale Hygiene einwandfrei ist.. Dazu gehört die regelmäßige Aktualisierung Ihrer Passwörter, Seien Sie wachsam hinsichtlich der Links und Anhänge, auf die Sie klicken, und bleiben Sie über die neuesten Trends und Bedrohungen im Bereich Cybersicherheit auf dem Laufenden. Es geht nicht nur darum, sich vor unmittelbaren Bedrohungen zu schützen, sondern auch darum, eine Grundlage zu schaffen, die Ihre digitale Präsenz langfristig sicher hält..

Multi-Faktor-Authentifizierung nutzen: Ein Muss

Multi-Faktor-Authentifizierung (MFA) fügt eine zusätzliche Sicherheitsebene hinzu, die über das herkömmliche Benutzernamen- und Passwortmodell hinausgeht. Durch die Anforderung von zwei oder mehr Überprüfungsmethoden – wie beispielsweise ein Passwort in Kombination mit einem SMS-Code oder einem biometrischen Faktor – stellt MFA sicher, dass selbst bei der Kompromittierung einer der Anmeldeinformationen, Unbefugte Benutzer können nicht leicht auf Ihre Konten zugreifen. Einrichten von MFA für alle Ihre kritischen Konten, einschließlich E-Mails, Bankwesen, und Social Media, reduziert das Risiko von Identitätsdiebstahl und unbefugtem Zugriff erheblich.

- Beginnen Sie mit wichtigen Konten: Sichern Sie zunächst Ihre sensibelsten Konten, wie E-Mail und Online-Banking, um sicherzustellen, dass sie vor unbefugtem Zugriff geschützt sind.

- Entdecken Sie die Authentifizierungsoptionen: Viele Dienste bieten verschiedene Formen von MFA an. Wählen Sie ein System, das Sicherheit und Komfort in Einklang bringt, wie Authentifizierungs-Apps, die im Allgemeinen sicherer sind als SMS-Codes.

- Regelmäßige Überprüfung und Aktualisierung: Machen Sie es sich zur Gewohnheit, Ihre MFA-Einstellungen regelmäßig zu überprüfen und zu aktualisieren, um neue Schwachstellen abzuwehren.

Die Rolle umfassender Antivirensoftware bei der Betrugsprävention

Antivirensoftware spielt eine entscheidende Rolle bei der Aufrechterhaltung Ihrer Online-Sicherheit. Effektive Antivirenprogramme können mehr als nur nach Malware suchen und diese entfernen; Sie bieten Echtzeitschutz vor einer Vielzahl von Bedrohungen, einschließlich Viren, Spyware, Ransomware, und Phishing-Angriffe. Täglich entstehen neue Bedrohungen, Eine umfassende Antivirenlösung, die regelmäßig aktualisiert wird, ist für jeden, der seine digitale Umgebung schützen möchte, unverzichtbar..

- Auswahl des richtigen Antivirus: Entscheiden Sie sich für eine seriöse Antivirensoftware, die umfassenden Schutz vor Bedrohungen bietet. Erwägen Sie Funktionen wie Echtzeit-Scanning, automatische Updates, und die Fähigkeit, Phishing-Versuche zu erkennen und zu blockieren.

- Regelmäßige Scans: Neben Echtzeitschutz, Planen Sie regelmäßige vollständige Systemscans, um alle Bedrohungen zu erkennen, die möglicherweise durch die Maschen geschlüpft sind.

- Sorgen Sie für einen aktuellen Schutz: Stellen Sie sicher, dass Ihre Antivirensoftware immer auf dem neuesten Stand ist. Cyberkriminelle entwickeln ihre Taktiken ständig weiter, Und wenn Sie auf dem neuesten Stand bleiben, sind Sie vor den neuesten Bedrohungen geschützt.

Für alle, die eine erweiterte Schutzschicht suchen, SpyHunter bietet eine robuste Lösung zur Erkennung, entfernen, und Malware blockieren, potenziell unerwünschte Programme (PUPs), und andere schädliche Objekte. Durch die Integration modernster Technologie, SpyHunter stellt sicher, dass Ihre digitale Sicherheit niemals gefährdet ist.

Erkennen von Malware und Scamware: Schützen Sie Ihre Geräte

Da die digitale Umgebung immer komplexer wird, Um persönliche und organisatorische Daten zu schützen, ist es entscheidend, Malware und Scamware immer einen Schritt voraus zu sein. Diese Arten von Schadsoftware sind darauf ausgelegt,, Schaden, oder sich unbefugten Zugriff auf Ihr Computersystem verschaffen, führt oft zu Datendiebstahl oder -verlust. Wenn Sie die Anzeichen von Malware und Scamware erkennen, können Sie umgehend Maßnahmen ergreifen, um potenziellen Schaden zu verhindern..

Malware kann in verschiedenen Formen auftreten, einschließlich Viren, Würmer, trojanische Pferde, und Ransomware. Typische Anzeichen einer Infektion sind eine plötzliche Verlangsamung der Computerleistung, unerwartete Popup-Werbung, und das Auftreten unbekannter Anwendungen oder Dateien. Scamware-Popups, häufig durch Phishing-E-Mails, bringt Benutzer dazu, ihre Sicherheit zu kompromittieren. Seien Sie vorsichtig bei E-Mails, in denen vertrauliche Informationen abgefragt werden, Drohbotschaften mit der Aufforderung zum sofortigen Handeln, oder Angebote, die zu gut erscheinen, um wahr zu sein.

Um bösartige Aktivitäten effektiv zu erkennen, Achten Sie auf Veränderungen in der Leistung Ihres Systems und halten Sie

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

How to Remove Hello Perv from Windows.

Schritt 1: Scan for Hello Perv with SpyHunter Anti-Malware Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Uninstall Hello Perv and related software from Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by Hello Perv on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, created by Hello Perv there. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Video Removal Guide for Hello Perv (Fenster).

Get rid of Hello Perv from Mac OS X.

Schritt 1: Uninstall Hello Perv and remove related files and objects

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Look for any suspicious apps identical or similar to Hello Perv. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

In case you cannot remove Hello Perv via Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Scan for and remove Hello Perv files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Hello Perv, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Video Removal Guide for Hello Perv (Mac)

Remove Hello Perv from Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Erase Hello Perv from Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Uninstall Hello Perv from Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Remove Hello Perv from Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, and the Hello Perv will be removed.

Eliminate Hello Perv from Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

Hello Perv-FAQ

What Is Hello Perv?

The Hello Perv threat is adware or Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

What Are the Symptoms of Hello Perv?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" like Hello Perv?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

How Does Hello Perv Work?

Einmal installiert, Hello Perv can Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

Hello Perv can also Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Is Hello Perv Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

About the Hello Perv Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Hello Perv how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

How did we conduct the research on Hello Perv?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, the research behind the Hello Perv threat is backed with Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.