Haben Sie schon einmal eine beängstigende E-Mail erhalten, in der behauptet wird, jemand habe kompromittierende Informationen über Sie? Ein aktuelles Beispiel hierfür ist die “Sicherheitsstatus nicht erfüllt” Betrug.

Sextortion E-Mail-Betrug, eine wachsende Sorge in der digitalen Welt, Kriminelle drohen damit, private Daten preiszugeben, wenn sie keine Zahlung erhalten.. Oft, Diese Drohungen sind unbegründet, können aber dennoch zu erheblichen Problemen führen. Dieser Artikel befasst sich mit dem Thema Sextortion-E-Mail-Betrug, seine Zeichen erkennen, und ergreifen Sie proaktive Maßnahmen, um sich zu schützen.

“Sicherheitsstatus nicht erfüllt” Threat Zusammenfassung

| Name | "Sicherheitsstatus nicht erfüllt" |

| Art | Sextortion Scam / Phishing-E-Mail / Malware |

| kurze Beschreibung | Eine Erpresser-E-Mail mit der Drohung, kompromittierende Videos zu veröffentlichen, wenn keine Zahlung erfolgt. Bitcoin wurde übermittelt. |

| Entfernungszeit | Ca. 15 Minuten, um das gesamte System zu scannen und alle erkannten Bedrohungen zu entfernen |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Die Grundlagen der Sextortion-E-Mail verstehen “Sicherheitsstatus nicht erfüllt”

Beim Sextortion-E-Mail-Betrug drohen Kriminelle mit der Veröffentlichung privater und vertraulicher Informationen, wenn das Opfer kein Lösegeld zahlt.. Typisch, Die Betrüger behaupten, kompromittierende Fotos oder Videos der betreffenden Person zu besitzen und verlangen eine Zahlung, um diese Informationen geheim zu halten.. Das Verständnis der grundlegenden Funktionsweise dieser Betrügereien ist entscheidend, um sich selbst und Ihre Lieben vor Opfern zu schützen.

Was ist Sextortion-E-Mail-Betrug??

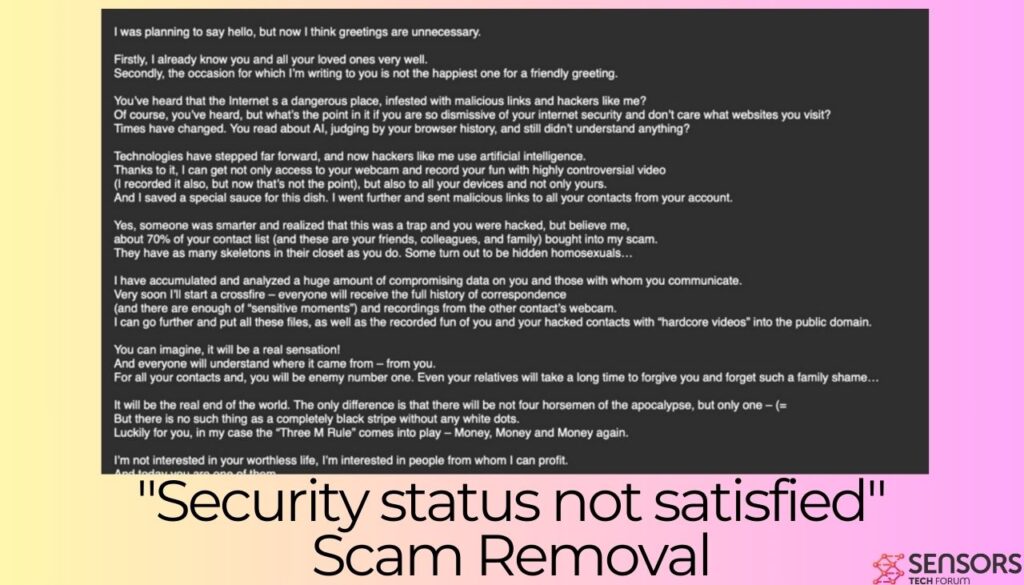

Wie Sie im folgenden Beispiel sehen können, Sextortion-E-Mail-Betrug erfolgt durch irreführende und bedrohliche E-Mails. Die Betrüger schüchtern die Opfer ein, indem sie behaupten, sie hätten vertrauliche Inhalte erhalten, die die Opfer in Verlegenheit bringen oder ihnen schaden könnten’ Ruf, wenn er öffentlich gemacht wird. Das Unheilvolle an diesen Betrügereien liegt nicht nur in der Drohung selbst, sondern auch in der Erfindung. Oft, diese Kriminellen verfügen nicht über derartiges Material – stattdessen, Sie setzen auf Angst und Manipulation, um Zahlungen zu erzwingen.

Beispiele aus dem echten Leben: Auswirkungen dieser Betrügereien auf die Opfer

Echte Fälle von Sextortion-E-Mail-Betrug zeigen die verheerenden Auswirkungen, die diese Betrügereien auf Einzelpersonen haben können. Opfer berichten von schweren emotionalen Belastungen, finanzieller Verlust, und in extremen Fällen, Selbstverletzung. Die Verlegenheit und die Angst vor Aufdeckung führen dazu, dass manche das Lösegeld zahlen, ohne zu erkennen, dass dies die Betrüger nur ermutigt. Diese traumatischen Erlebnisse unterstreichen, wie wichtig es ist, Sextortion-Bedrohungen angemessen zu begegnen und persönliche Daten online zu schützen..

Im Fall von “Sicherheitsstatus nicht erfüllt,” Der E-Mail-Erpresser behauptet, ein Video des Empfängers aufgenommen zu haben, während er sich Inhalte für Erwachsene ansah, droht mit der Veröffentlichung, wenn keine Zahlung in Bitcoin erfolgt. Hier ist der gesamte Text des E-Mail-Betrugs:

Sicherheitsstatus nicht erfüllt.

Ich wollte Hallo sagen, aber jetzt denke ich, Grüße sind unnötig.

Erstens, Ich kenne dich und alle deine Lieben bereits sehr gut.

Zweitens, der Anlass, zu dem ich Ihnen schreibe, ist nicht der schönste für einen freundlichen Gruß.Sie haben gehört, dass das Internet ein gefährlicher Ort ist, verseucht mit bösartigen Links und Hackern wie mir?

Natürlich, du hast gehört, aber was bringt das, wenn Sie Ihre Internetsicherheit so geringschätzen und sich nicht darum kümmern, welche Websites Sie besuchen?

Die Zeiten haben sich geändert. Sie lesen über KI, Gemessen an Ihrem Browserverlauf, und habe immer noch nichts verstanden?Die Technologien haben große Fortschritte gemacht, und jetzt nutzen Hacker wie ich künstliche Intelligenz.

Dank ihr werden, Ich kann nicht nur Zugriff auf Ihre Webcam und zeichnen Sie Ihren Spaß mit höchst kontroversen Video

(Ich habe es auch aufgezeichnet, aber darum geht es jetzt nicht), sondern auch auf alle Ihre Geräte und nicht nur auf Ihre.

Und ich habe eine spezielle Soße für dieses Gericht aufbewahrt. Ich bin noch weiter gegangen und habe bösartige Links von Ihrem Konto an alle Ihre Kontakte gesendet.Ja, jemand war schlauer und erkannte, dass dies eine Falle war und Sie gehackt wurden, aber glauben Sie mir,

über 70% Ihrer Kontaktliste (und das sind deine Freunde, Kollegen, und Familie) auf meinen Betrug hereingefallen.

Sie haben genauso viele Leichen im Keller wie Sie. Einige entpuppen sich als versteckte Homosexuelle…Ich habe eine riesige Menge kompromittierender Daten über Sie und diejenigen, mit denen Sie kommunizieren, gesammelt und analysiert.

Sehr bald werde ich ein Kreuzfeuer auslösen – jeder erhält den vollständigen Verlauf der Korrespondenz

(und es gibt genug von “sensible Momente”) und Aufnahmen von der Webcam des anderen Kontakts.

Ich kann noch weiter gehen und alle diese Dateien, sowie der aufgezeichnete Spaß von Ihnen und Ihren gehackten Kontakten mit “Hardcore-Videos” in die Öffentlichkeit.Du kannst dir vorstellen, es wird eine echte Sensation!

Und jeder wird verstehen, woher es kam – von dir.

Für alle Ihre Kontakte und, du wirst Feind Nummer eins sein. Sogar Ihre Verwandten werden lange brauchen, um Ihnen zu vergeben und eine solche Familienschande zu vergessen…Es wird das wahre Ende der Welt sein. Der einzige Unterschied ist, dass es nicht vier Reiter der Apokalypse geben wird, aber nur einer – (=

Aber einen komplett schwarzen Streifen ohne weiße Punkte gibt es nicht..

Zum Glück für dich, in meinem Fall die “Drei-M-Regel” kommt ins Spiel – Geld, Geld und nochmals Geld.Dein wertloses Leben interessiert mich nicht, Ich interessiere mich für Menschen, von denen ich profitieren kann.

Und heute bist du einer von ihnen.Deshalb: Übertragung $1390 in Bitcoin zu: 1PPJpvSPbbMwbESJZXGS8VtKiFQkmm7DvK …innerhalb 48 Stunden!

Sie wissen nicht, wie man Kryptowährungen verwendet? Benutze Google, alles ist einfach.

Sobald die Zahlung eingegangen ist, Ich werde alle mit Ihnen in Verbindung stehenden Informationen löschen und Sie werden nie wieder von mir hören.

Denken Sie an eines: meine Kryptoadresse ist anonym, und ich habe diesen Brief in Ihrem Postfach generiert und an Sie gesendet.

Sie können die Polizei rufen, mach was du willst – Sie werden mich nicht finden, Meine Ansprüche werden sich nicht ändern, aber du verschwendest nur kostbare Zeit.Die Uhr tickt. Tick Tack, eine Minute aus 48 Stunden sind gerade vergangen. Bald ist eine Stunde vergangen, und in zwei Tagen wird dein altes Leben für immer vorbei sein.

Entweder auf Wiedersehen für immer (wenn ich meine Zahlung bekomme), oder hallo zu einer schönen neuen Welt, in der es keinen Platz für dich geben wird.Hasta la vista, Baby!

P.S. Fast vergessen. Erfahren Sie endlich, was Inkognito-Tabs, Zwei-Faktor-Authentifizierung, und der TOR-Browser sind, um Gottes Willen!

Die psychologischen Taktiken hinter Sextortion-E-Mails wie “Sicherheitsstatus nicht erfüllt”

Die Wirksamkeit von Sextortion-E-Mails liegt in den psychologischen Taktiken der Betrüger. Zu diesen Taktiken gehört das Erzeugen von Angst, Scham, und Dringlichkeit, um das Opfer zu überstürztem Handeln zu zwingen. Betrüger verfassen E-Mails, die sehr persönlich und überzeugend wirken, die Illusion zu schaffen, Zugang zum eigenen Privatleben zu haben. Das Verständnis dieser manipulativen Strategien ist der erste Schritt zum Aufbau von Widerstandsfähigkeit gegen sie. Das Erkennen der Anzeichen von Sextortion und das Wissen, dass diese Bedrohungen oft unbegründet sind, kann Einzelpersonen in die Lage versetzen, angemessen zu reagieren: indem Sie sich nicht auf den Betrüger einlassen, Sicherung ihrer Konten, und den Vorfall den Behörden melden.

Anzeichen von Sextortion-E-Mail-Betrug erkennen

Sextortion-E-Mail-Betrug kann oft an bestimmten Warnsignalen erkannt werden, die häufig in diesen Drohnachrichten zu finden sind. Zu den wichtigsten Indikatoren gehören unerwünschte E-Mails, in denen angeblich vertrauliche oder kompromittierende Informationen über Sie enthalten sind. Die Autoren dieser E-Mails verlangen in der Regel eine Zahlung, oft in Kryptowährung, um die Veröffentlichung der Informationen zu verhindern. Im Fall der “Sicherheitsstatus nicht erfüllt” Betrug, $1390 in Bitcoin müssen auf eine bestimmte Wallet transferiert werden. Das frühzeitige Erkennen dieser Anzeichen kann Ihnen helfen, angemessen zu reagieren, ohne dem Druck des Erpressungsversuchs nachzugeben.

Häufige Ausdrücke und Drohungen in Sextortion-E-Mails

Sextortion-E-Mails weisen ein erkennbares Muster in ihrer Sprache und ihren Drohungen auf. Sie beginnen möglicherweise mit der Aussage, dass sie Ihren Computer gehackt oder Videos von Ihnen erhalten haben. Sätze wie “Ich weiß, was du online gemacht hast,” “Ich habe dich aufgenommen,” oder “Bezahlen Sie mich jetzt, damit ich dies nicht an alle Ihre Kontakte sende” sind üblich. Diese Sätze sollen Angst einflößen und eine schnelle Zahlung erzwingen, ohne die Rechtmäßigkeit der Forderung in Frage zu stellen. Es ist wichtig, solchen Behauptungen mit Skepsis zu begegnen und alle angeblichen Verletzungen Ihrer Privatsphäre zu überprüfen, bevor Sie weitere Schritte unternehmen..

Warnsignale erkennen: Wann ist Misstrauen angebracht?

Mehrere Warnsignale können Ihnen dabei helfen, Sextortion-E-Mail-Betrug zu erkennen. Seien Sie misstrauisch, wenn die E-Mail:

- Stammt von einer unbekannten oder verdächtigen E-Mail-Adresse.

- Enthält zahlreiche Rechtschreib- und Grammatikfehler.

- Fordert eine Zahlung in Bitcoin oder einer anderen Kryptowährung.

- Äußert pauschale Drohungen, ohne konkrete Beweise für das behauptete Material zu liefern.

- Setzt Sie unter Druck, schnell zu handeln, oft sehr kurze Fristen.

Diese Merkmale sind oft Hinweise darauf, dass es sich bei der E-Mail um einen Betrug handelt, der darauf abzielt, Angst und Verlegenheit auszunutzen, um finanziellen Gewinn zu erzielen..

Warum in Sextortion-E-Mails häufig von Sicherheitslücken die Rede ist

Sextortion-E-Mails erwähnen häufig Sicherheitslücken, um die Angst vor der Offenlegung persönlicher Daten oder Aktivitäten auszunutzen.. Die Betrüger behaupten, diese Informationen durch Malware oder durch Hacking erhalten zu haben, wodurch die Bedrohung legitimer und beängstigender erscheint. Diese Taktik zielt darauf ab, ein Gefühl der Verletzlichkeit und Dringlichkeit zu erzeugen, Druck auf den Empfänger, das Lösegeld zu zahlen, ohne eine Überprüfung anzufordern. Denken Sie daran, dass diese Ansprüche, am wahrscheinlichsten, völlig unbegründet. Führen Sie einen gründlichen Scan Ihres Computers mit namhafter Sicherheitssoftware durch, wie SpyHunter, kann Ihnen Sicherheit geben und Ihre digitale Sicherheit gewährleisten.

Sofortige Schritte, die Sie unternehmen sollten, wenn Sie eine Sextortion-E-Mail erhalten, wie z. B. “Sicherheitsstatus nicht erfüllt”

Der Erhalt einer Sextortion-E-Mail kann sowohl beunruhigend als auch stressig sein. Jedoch, Ihre Reaktion auf diese unerwünschte Situation kann deren Ausgang erheblich beeinflussen. Hier sind einige Sofortmaßnahmen, die Sie ergreifen sollten, um Ihre Privatsphäre zu schützen und die Auswirkungen der Situation zu verringern.

Reagieren Sie nicht und interagieren Sie nicht mit dem Absender

Der erste und wichtigste Schritt besteht darin, jegliche Kommunikation mit dem Betrüger zu vermeiden. Antworten oder Engagement in irgendeiner Form, sogar Missbilligung auszudrücken oder sie zu bedrohen, kann die Situation eskalieren. Betrüger interpretieren eine Antwort oft — Irgendeine Antwort — als Zeichen dafür, dass Ihre E-Mail-Adresse aktiv ist, was zu aggressiveren Versuchen oder Varianten des Betrugs führen kann. Die sicherste Vorgehensweise ist, die Kommunikation völlig zu ignorieren, aber bewahren Sie es unbedingt zu Beweiszwecken auf.

Beweise sichern: Wie und was Sie sparen können

Im Falle eines Sextortion-Betrugs, Die Sicherung von Beweismitteln ist aus mehreren Gründen von entscheidender Bedeutung: Es hilft bei der Meldung des Vorfalls an die Strafverfolgungsbehörden, und es kann bei allen rechtlichen Schritten hilfreich sein, die sich daraus ergeben können. Machen Sie zunächst Screenshots von:

- Die erste Sextortion-E-Mail, die Sie erhalten haben (“Sicherheitsstatus nicht erfüllt”,

- Alle nachfolgenden Mitteilungen,

- Die E-Mail-Adresse oder das Online-Profil des Absenders,

- Alle mit Ihnen geteilten URLs oder Links.

Dokumentieren Sie jede Kommunikation, einschließlich Datum und Uhrzeit, eine umfassende Zeitleiste der Ereignisse zu erstellen. Diese detaillierten Beweise können dazu beitragen, den Betrüger zu stoppen und zu verhindern, dass er andere ins Visier nimmt.

Ändern Ihrer Passwörter: Ein entscheidender erster Schritt

Nach der Identifizierung eines Sextortion-Versuchs, Einer Ihrer ersten Schritte sollte die Änderung Ihrer Passwörter sein, insbesondere die Ihrer E-Mail- und Social-Media-Konten. Starke, Einzigartige Passwörter für jedes Konto bieten zusätzliche Sicherheit und können verhindern, dass Betrüger weiteren Zugriff auf Ihre Informationen erhalten.. Die Implementierung der Zwei-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene, Dadurch wird es für Eindringlinge wesentlich schwieriger, in Ihre Konten einzudringen, selbst wenn sie Ihre Passwörter haben. Dies schützt nicht nur Ihre aktuellen Konten vor böswilligen Zugriffen, sondern spielt auch eine entscheidende Rolle beim Schutz Ihrer digitalen Identität vor zukünftigen Bedrohungen..

Während die unmittelbare Reaktion Angst oder Panik sein könnte, Wenn Sie diese praktischen Schritte befolgen, können Sie die Kontrolle über die Situation zurückgewinnen und sich vor weiteren Schäden schützen.. Erinnern, Werkzeuge und Ressourcen stehen Ihnen zur Verfügung, und entschlossenes Handeln kann den entscheidenden Unterschied machen.

So schützen Sie Ihre Online-Präsenz vor Sextortion

In der heutigen vernetzten Welt, Der Schutz Ihrer Online-Präsenz kann Sie vor Sextortierung schützen, eine schwere und invasive Form der Erpressung. Durch die Stärkung Ihrer digitalen Privatsphäre und Sicherheit, Sie schaffen eine robuste Barriere gegen potenzielle Angreifer, die persönliche Informationen für schändliche Zwecke missbrauchen möchten. In diesem Abschnitt werden umsetzbare Strategien zur Verbesserung Ihrer digitalen Verteidigung gegen Sextortion beschrieben..

Verbesserung der Privatsphäre in sozialen Medien zur Vermeidung von Sicherheitslücken

Soziale Medien sind ein beliebtes Schlachtfeld für Sextortionisten. Durch die Stärkung Ihrer Datenschutzeinstellungen auf diesen Plattformen verringern Sie Ihr Risiko, Opfer zu werden, erheblich. So stärken Sie Ihre Social-Media-Präsenz:

- Überprüfen und Anpassen der Datenschutzeinstellungen: Überprüfen Sie regelmäßig Ihre Datenschutzeinstellungen auf allen Social-Media-Konten, um zu kontrollieren, wer Ihre Beiträge sehen kann., Fotos, und persönliche Informationen. Entscheiden Sie sich, wann immer möglich, für das höchste Maß an Privatsphäre.

- Seien Sie wählerisch bei Freundschaftsanfragen: Akzeptieren Sie Freundschaftsanfragen nur von Personen, die Sie persönlich kennen, um zu verhindern, dass Betrüger auf Ihre persönlichen Daten zugreifen..

- Beschränken Sie die Weitergabe persönlicher Informationen: Vermeiden Sie die Veröffentlichung vertraulicher Informationen, die gegen Sie verwendet werden könnten, wie Ihre Adresse, Telefonnummer, oder Angaben zum Arbeitsplatz.

Mit diesen einfachen Schritten können Sie die Wahrscheinlichkeit, dass Ihre Informationen in die falschen Hände geraten, erheblich verringern.

Sichern Sie Ihre E-Mail: Starke Passwörter und Zwei-Faktor-Authentifizierung

E-Mail-Konten sind oft das Tor zu Ihrer digitalen Persona. Die Sicherung Ihrer E-Mails ist von größter Bedeutung, um unbefugten Zugriff auf Ihre Online-Konten zu verhindern. So erhöhen Sie Ihre E-Mail-Sicherheit:

- Verwenden Sie „Stark“, Eindeutige Passwörter: Erstellen Sie komplexe Passwörter, die schwer zu erraten sind. Verwenden Sie eine Mischung aus Buchstaben, Nummern, und Symbole, und vermeiden Sie die Verwendung desselben Passworts auf mehreren Websites.

- Zwei-Faktor-Authentifizierung aktivieren (2FA): 2FA fügt eine zusätzliche Sicherheitsebene hinzu, indem für den Zugriff auf Ihr Konto eine zweite Form der Verifizierung erforderlich ist, wie beispielsweise ein Code, der an Ihr Telefon gesendet wird.

- Erwägen Sie die Verwendung eines Passwort-Managers: Tools wie Dashlane oder LastPass können komplexe Passwörter für Sie generieren und speichern, Stellen Sie sicher, dass jedes Ihrer Konten eine starke, einzigartiges Passwort.

Durch Priorisierung der E-Mail-Sicherheit, Sie reduzieren das Risiko von Sextortion und anderen Formen der Online-Ausbeutung erheblich.

Vermeidung riskanten Onlineverhaltens: best Practices

Sicheres Online-Verhalten ist für die digitale Sicherheit von entscheidender Bedeutung. Beachten Sie die folgenden bewährten Vorgehensweisen:

- Denken Sie nach, bevor Sie etwas weitergeben: Senden oder veröffentlichen Sie keine sensiblen Bilder oder Informationen online.. Einmal geteilt, Die Kontrolle über diese Inhalte ist schwierig, wenn nicht unmöglich, zurückzugewinnen.

- Identitäten verifizieren: Seien Sie vorsichtig bei neuen oder unbekannten Kontakten. Sextortionisten erstellen oft gefälschte Profile, um Personen dazu zu verleiten, kompromittierende Informationen preiszugeben.

- Bleib informiert: Bleiben Sie über die neuesten Online-Betrugsmaschen und Bedrohungen auf dem Laufenden. Informiert zu sein hilft Ihnen, potenzielle Gefahren zu erkennen und zu vermeiden.

Die Anwendung dieser Praktiken trägt zum Schutz Ihrer Privatsphäre bei und verringert die Wahrscheinlichkeit, Opfer von Sextortion zu werden.. Erinnern, Die beste Verteidigung gegen Sextort ist eine Kombination aus starken Online-Sicherheitsmaßnahmen und vorsichtigem persönlichen Verhalten.

Wann Sie Behörden einschalten und professionelle Hilfe suchen sollten

Zu erkennen, dass man Opfer von Sextortion ist, ist eine beängstigende Erfahrung, eine, die eine Flut von Emotionen und Unsicherheit über die nächsten Schritte hervorrufen kann. Wenn die Situation eskaliert und es zu Drohungen oder der Weitergabe persönlicher Inhalte ohne Ihre Zustimmung kommt, Es ist wichtig, Hilfe zu suchen. Zu wissen, wann und wie man die Behörden einschaltet, ist für Ihre Sicherheit von größter Bedeutung und um sicherzustellen, dass rechtliche Schritte gegen den Täter eingeleitet werden können..

Sextortion den Strafverfolgungsbehörden melden: Wann und wie

Sobald Sie bemerken, dass Sie Opfer von Sextortion sind, Ihr erster Schritt sollte darin bestehen, alle Beweise zu sichern, wie Nachrichten, E-Mails, oder Interaktionen in sozialen Medien. Sobald Sie diese Beweise gesichert haben, Es ist wichtig, den Vorfall den Strafverfolgungsbehörden zu melden. Das richtige Timing ist entscheidend – Eine frühzeitige Meldung hilft den Behörden, rasch einzugreifen und kann die Verbreitung Ihrer privaten Bilder verhindern. Bei der Berichterstattung, Seien Sie klar und legen Sie alle gesammelten Beweise vor. Die Strafverfolgungsbehörden sind sich der Sensibilität dieser Fälle bewusst und sind darauf geschult, sie vertraulich und sorgfältig zu behandeln..

Abschließend, Der Weg zur Genesung von Sextortion erfordert rechtzeitiges Handeln, rechtliche Intervention, und ergreifen Sie sorgfältige Maßnahmen zum Schutz Ihrer Online-Präsenz. Indem Sie wissen, wann Sie Behörden einschalten und professionelle Hilfe suchen müssen, Sie können diese herausfordernde Zeit effektiver meistern. Erinnern, Unterstützung ist verfügbar, und Sie müssen diese Situation nicht alleine bewältigen.

Ist Ihr Gerät sicher? Führen Sie einen Malware-Scan durch

Regelmäßige Malware-Scans sind eine einfache und effektive Möglichkeit, Ihre Daten und persönlichen Informationen vor Betrug zu schützen.. Diese Schritt-für-Schritt-Anleitung führt Sie durch das Scannen und Schützen Ihres Computers und Ihrer Mobilgeräte vor Malware-Bedrohungen.

Scannen und schützen Sie Ihren Computer mit SpyHunter

Die Sicherheit Ihres Computers erfordert proaktive Maßnahmen, beginnend mit einem umfassenden Malware-Scan. SpyHunter ist ein leistungsstarkes Anti-Malware-Tool zum Identifizieren und Entfernen von Bedrohungen, Stellen Sie sicher, dass Ihr Computer sicher bleibt. So verwenden Sie SpyHunter zum Schutz Ihres PCs:

- Laden Sie SpyHunter von der offiziellen Website herunter und installieren Sie es auf Ihrem Computer.

- Öffnen Sie SpyHunter und navigieren Sie zum Abschnitt „Scannen“, um einen Systemscan zu starten. SpyHunter aktualisiert seine Malware-Definitionen, um die neuesten Bedrohungen zu erkennen.

- Warten Sie, bis der Scan abgeschlossen ist. Dieser Vorgang kann einige Zeit dauern, abhängig von der auf Ihrem Computer gespeicherten Datenmenge.

- Sobald der Scan abgeschlossen ist, SpyHunter zeigt eine Liste erkannter Malware und potenziell unerwünschter Programme an. Überprüfen Sie diese Ergebnisse und wählen Sie die Option Quarantäne, um die Bedrohungen von Ihrem Computer zu entfernen.

- Wenn Sie dazu aufgefordert, Starten Sie Ihren Computer neu, um den Entfernungsvorgang abzuschließen.

Regelmäßige Scans mit SpyHunter können helfen, Malware zu erkennen und zu entfernen, bevor sie ernsthaften Schaden anrichtet. Es wird empfohlen, einen Scan-Zeitplan festzulegen, der zu Ihren Nutzungsmustern passt, um den besten Schutz zu gewährleisten.

Schützen Sie Ihre Mobilgeräte vor Malware-Bedrohungen und Betrug

Mobile Geräte, genau wie Computer, sind anfällig für Malware-Infektionen. Der Schutz Ihres Smartphones oder Tablets ist für den Schutz Ihrer persönlichen Daten unerlässlich. So schützen Sie Ihr Mobilgerät:

- Installieren Sie eine zuverlässige Anti-Malware-App für Android. Stellen Sie sicher, dass Sie es direkt aus dem offiziellen Play Store herunterladen, um gefälschte Anwendungen zu vermeiden.

- Öffnen Sie die App und schließen Sie den Einrichtungsvorgang ab, Erteilen Sie der App die erforderlichen Berechtigungen, um Ihr Gerät effektiv zu scannen.

- Führen Sie einen vollständigen Scan durch, um Ihr Gerät auf vorhandene Bedrohungen zu prüfen. Dies hilft dabei, Malware zu identifizieren und zu entfernen, Adware, und andere unerwünschte Programme, die die Leistung oder Sicherheit Ihres Geräts beeinträchtigen könnten.

- Überprüfen der Scanergebnisse, und wenn Bedrohungen erkannt werden, Befolgen Sie die Anweisungen der App, um sie zu entfernen oder unter Quarantäne zu stellen.

- Erwägen Sie die Einrichtung regelmäßiger automatischer Scans, um einen kontinuierlichen Schutz vor neuen Bedrohungen zu gewährleisten.

Mit diesen Schritten schützen Sie Ihr Mobilgerät, Sie können das Risiko einer Malware-Infektion minimieren und Ihre persönlichen Daten schützen.

Verhindern, dass künftige Angriffe: Aufbau einer Verteidigung gegen Sextortion-Betrug

Aufbau eines wirksamen Abwehrmechanismus gegen Betrügereien wie “Sicherheitsstatus nicht erfüllt” beinhaltet eine mehrschichtige Strategie, die mit der Aufklärung beginnt und sich über die Umsetzung modernster Cybersicherheitsmaßnahmen erstreckt. Indem wir unser digitales Leben mit Wissen und Werkzeugen stärken, Wir errichten eine Festung, die für Sextortionisten wesentlich schwieriger zu durchdringen ist.

Bildung und Bewusstsein

Wissen ist Macht, und im Kampf gegen Sextortion, es ist Ihr wirksamster Schutz. Die gängigen Taktiken von Sextortionisten verstehen, wie psychologische Manipulation und technologische Täuschung, kann das Risiko eines Opfers erheblich verringern. Sensibilisierungskampagnen und Bildungsprogramme können Einzelpersonen über die Bedeutung der Privatsphäre und die Risiken aufklären, die mit der Weitergabe persönlicher oder vertraulicher Informationen im Internet verbunden sind.. Wenn Sie die Anzeichen eines Sextortion-Versuchs kennen, sind Sie den Tätern immer einen Schritt voraus..

- Erkennen Sie Phishing-E-Mails oder Nachrichten, die legitim aussehen, aber nach persönlichen Informationen fragen oder gefährliche Links enthalten.

- Bleiben Sie über neue Arten von Online-Betrug und Bedrohungen informiert, indem Sie seriöse Nachrichtenquellen zur Cybersicherheit verfolgen..

- Besprechen Sie Online-Sicherheit mit Freunden und Familie, insbesondere jüngere Menschen, die anfälliger für digitale Bedrohungen sein könnten.

Implementierung einer umfassenden Cybersicherheitsstrategie

Die Integration einer umfassenden Cybersicherheitsstrategie ist unerlässlich zum Schutz vor “Sicherheitsstatus nicht erfüllt” und andere Sextortion-Betrügereien. Hierzu gehört der Einsatz einer leistungsstarken Antivirenlösung, wie SpyHunter, das nach Malware sucht und diese entfernt, die zur Ausbeutung der Opfer verwendet werden könnte. Regelmäßige Aktualisierung der Software und Verwendung starker, Einzigartige Passwörter für alle Konten stärken Ihre Abwehr zusätzlich. Zusätzlich, Durch die Aktivierung der Zwei-Faktor-Authentifizierung, wo immer möglich, wird eine zusätzliche Sicherheitsebene hinzugefügt, die Angreifer davon abhalten kann, Zugriff auf Ihre persönlichen Daten zu erhalten..

- Installieren Sie seriöse Sicherheitssoftware, die Echtzeitschutz vor Malware und Ransomware bietet.

- Nutzen Sie Passwort-Manager, um komplexe Passwörter zu erstellen und zu speichern, Minimierung des Risikos von Kontoverletzungen.

- Aktualisieren Sie alle Geräte und Anwendungen regelmäßig, um sie vor den neuesten Sicherheitslücken zu schützen.

Umgang mit den emotionalen Auswirkungen von Sextortion: Ich suche Unterstützung

Die psychischen Auswirkungen von Sextortion können gravierend sein, viele leiden unter Stress, Angst, und ein Gefühl der Isolation. Für die Opfer ist es wichtig zu verstehen, dass emotionale Unterstützung verfügbar ist und dass die Suche nach Hilfe ein Zeichen von Stärke ist.. Teilnahme an emotionalen Selbsthilfegruppen, Fachkräfte für psychische Gesundheit, oder Hotlines können die notwendige Anleitung und Beruhigung bieten, um diese herausfordernde Zeit zu meistern. Ressourcen wie Thorn und die National Suicide Prevention Helpline bieten vorurteilsfreie Bereiche, in denen Opfer Trost und Kraft finden können.. Zusätzlich, sich an vertrauenswürdige Familienmitglieder und Freunde zu wenden, kann eine wichtige emotionale Rettungsleine sein, Opfern dabei zu helfen, ein Gefühl von Normalität und Kontrolle über ihr Leben zurückzugewinnen.

In Situationen, in denen die psychische Gesundheit beeinträchtigt ist, Professionelle Hilfe durch Psychologen oder Psychiater kann bei der Behandlung langfristiger Auswirkungen wie Depressionen und Angstzuständen hilfreich sein. Diese Spezialisten können Strategien zur Bewältigung emotionaler Belastungen anbieten, Förderung eines Weges zur Genesung. Erinnern, Es ist entscheidend, dass Sie Ihrem emotionalen Wohlbefinden Priorität einräumen und unterstützende Gemeinschaften und professionelle Hilfe suchen, um den Genesungsprozess erfolgreich zu meistern.

Abschluss

Betrügerische E-Mails wie “Sicherheitsstatus nicht erfüllt”, Taktiken der Angst anwenden, Dringlichkeit, und Täuschung, nutzen die menschliche Psychologie, um schnelle, gedankenlose Antworten. Zu diesen Taktiken gehört das Erzeugen eines falschen Gefühls der Vertrautheit, den Empfänger durch einen Schock dazu bringen, nachzugeben, und die Ausarbeitung von Szenarien mit schlimmen Folgen für den Fall, dass der Empfänger nicht handelt. Diese Manipulation umgeht kritisches Denken, Nutzung der rohen emotionalen Reaktionen der Angst, Unsicherheit, und Eile.

Zum Schutz vor diesen heimtückischen Bedrohungen, Es ist wichtig, Schutzmaßnahmen zu ergreifen. Sicherstellung der Verwendung separater E-Mail-Konten für persönliche, Geschäft, und andere Aktivitäten können helfen, wichtige Informationen zu unterteilen und zu schützen. Während große E-Mail-Dienstanbieter robuste Anti-Spam-Technologien anbieten, Die Ergänzung durch spezielle Software wie SpyHunter bietet eine zusätzliche Sicherheitsebene. SpyHunter wurde entwickelt, um Bedrohungen zu erkennen und zu neutralisieren, bietet Sicherheit angesichts der allgegenwärtigen Gefahr durch betrügerische E-Mails und andere bösartige digitale Inhalte. Indem Sie informiert bleiben, wachsam, und ausgestattet mit wirksamen Werkzeugen, Benutzer können vertrauensvoll und sicher durch die digitale Welt navigieren.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen "Sicherheitsstatus nicht erfüllt" Windows.

Schritt 1: Scan for "Sicherheitsstatus nicht erfüllt" mit SpyHunter Anti-Malware-Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Uninstall "Sicherheitsstatus nicht erfüllt" und zugehörige Software unter Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by "Sicherheitsstatus nicht erfüllt" auf dem PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, erstellt von "Sicherheitsstatus nicht erfüllt" Dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Anleitung zum Entfernen von Videos für "Sicherheitsstatus nicht erfüllt" (Fenster).

Beseitigen, abschütteln "Sicherheitsstatus nicht erfüllt" von Mac OS X..

Schritt 1: Uninstall "Sicherheitsstatus nicht erfüllt" und entfernen Sie die zugehörigen Dateien und Objekte

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Geben Sie für verdächtige Anwendungen identisch oder ähnlich "Sicherheitsstatus nicht erfüllt". Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

Für den Fall, können Sie nicht entfernen "Sicherheitsstatus nicht erfüllt" über Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Scannen und entfernen "Sicherheitsstatus nicht erfüllt" Dateien von Ihrem Mac

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschten Skripte und Programme wie "Sicherheitsstatus nicht erfüllt", der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Anleitung zum Entfernen von Videos für "Sicherheitsstatus nicht erfüllt" (Mac)

Entfernen "Sicherheitsstatus nicht erfüllt" von Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Löschen "Sicherheitsstatus nicht erfüllt" von Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Uninstall "Sicherheitsstatus nicht erfüllt" von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Entfernen "Sicherheitsstatus nicht erfüllt" von Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und die "Sicherheitsstatus nicht erfüllt" werden entfernt.

Beseitigen "Sicherheitsstatus nicht erfüllt" vom Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

"Sicherheitsstatus nicht erfüllt"-FAQ

Was ist "Sicherheitsstatus nicht erfüllt"?

Die "Sicherheitsstatus nicht erfüllt" Bedrohung ist Adware oder Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

Was sind die Symptome von "Sicherheitsstatus nicht erfüllt"?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" wie "Sicherheitsstatus nicht erfüllt"?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

Wie funktioniert "Sicherheitsstatus nicht erfüllt" Arbeit?

Einmal installiert, "Sicherheitsstatus nicht erfüllt" kann Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

"Sicherheitsstatus nicht erfüllt" kann auch Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Ist "Sicherheitsstatus nicht erfüllt" Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

Über die "Sicherheitsstatus nicht erfüllt" Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, Dies "Sicherheitsstatus nicht erfüllt" Anleitung zum Entfernen enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

Wie haben wir die Recherche durchgeführt? "Sicherheitsstatus nicht erfüllt"?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, die Forschung hinter dem "Sicherheitsstatus nicht erfüllt" Bedrohung wird unterstützt mit Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.