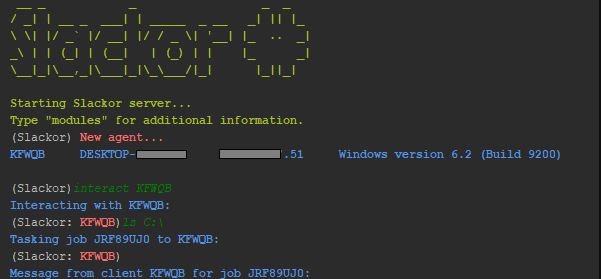

Der Slackor RAT ist ein Werkzeug, das hauptsächlich für Sicherheitsexperten entwickelt, mit dem für böswillige Akteure Slack als Server-Backend zu verwenden,. In realen Szenarien kann es auch von Hackern in Großangriffen genutzt werden. Das kann sehr gefährlich sein, wie Slack den Hacker ermöglicht benutzerdefinierte Kanäle einzurichten, die zu einer sehr fähigen Infrastruktur führen.

Slackor RAT Entwickelt als Security Tool, Can Be von Hackern Verwendetes

Der Slackor RAT wird von einem Sicherheitsforscher, um Penetrationstester bei ihrer Analyse von Kundennetzwerksicherheit entwickelt. Das Tool ist als Open-Source-Download, die in der Golang Sprache geschrieben. Der Hauptvorteil von Slackor ist, dass es verwendet eine weithin bekannte Anwendung als Server-Infrastruktur die aktiv umgeht die Firewall-Regeln. Auf diese Weise kann die Verbindungen ohne Probleme durchgeführt werden und die bösartigen Befehl Verwendung der Sicherheit machen, die im Programm implementiert wird - das TLS-Protokoll, das die Datensicherung gewährleistet. Der Grund, warum Slack verwendet wird, ist die Tatsache, dass es als Plattform für die Zusammenarbeit von vielen Unternehmen Kunden verwendet wird, die es automatisch in der Sicherheits Verteidigung der Unternehmensnetzwerke eine weiße gelistete Anwendung macht.

Ein weiterer Vorteil der Slack ist, dass es mit einer gut dokumentierten API kommt, die leicht in verschiedene Skripte und Programme umgesetzt werden. Netzwerk-Auflösungen und Verbindungen zu Servern hergestellt werden nur die Haupt-Domain. An sich ist Slackor oben auf der Idee, entwickelt von früheren Werkzeugen durch verwendet, die Slack als Backend verwendet. Es gab zu diesem Zeitpunkt mehrere bekannte Fälle, die die Vorteile von Slack als Infrastruktur genommen haben.

Slackor und Slack In Real-World-Szenarien

Wie Slackor Code kann leicht in einer Vielzahl von Skripten und Programmen eingebettet werden kann in allen Arten von platziert werden Nutzlastträger - diese können Dokumente aller gängigen Formate umfassen (Tabellen, Präsentationen, Datenbanken und Textdateien) und Anwendung Installateure. Diese Dateien können verteilt werden, eine Vielzahl von Methoden:

- File-Sharing-Netzwerke - Sie können verwendet werden, um sowohl Piraten und legitime Dateien zu verbreiten.

- Phishing-Kampagnen - Die Kriminellen können E-Mail-Nachrichten senden, die als legitim und namhafte Unternehmen oder Dienstleistungen darstellen. In ihrem Inhalt und Links werden die Empfänger zu den gefährlichen Dateien geführt werden.

- Bösartige Webseiten - Ein weiterer beliebter Ansatz ist die Schaffung von Seiten und Websites, die als sichere und nützliche Portale erscheinen. Sie werden Links enthalten, Skripte oder andere Ressourcen, die für die Installation des Slackor RATES führen können.

- direkte Angriffe - Bestehende Infektionen und direkte Penetrationstests Angriffe können auf die Lieferung und Installation des Slackor RATES führen.

Und obwohl der RAT-Code Slackor wie beabsichtigt funktionieren entsprechend den Befehlen der Betreiber es noch enthält Einschränkungen. Die Anwendungen werden mit einem bestimmten entworfen Rate Limiting was bedeutet, dass Nachrichten und Anforderungsantworten verzögert werden können,. Dies kann Probleme hervorbringen, wenn die Slackor RAT en-Mase gegen viele Benutzer auf einmal verwendet wird,. Das andere Problem ist, dass es ein von oben verordneter Begrenzung für die Anzahl der Zeichen, die gesendet werden können, Dies reduziert die Möglichkeit der Ernte eine große Anzahl von sensiblen Informationen und sie in einer einzigen Nachricht übertragen. Bestimmte Verzeichnislisten können diese Grenze überschreiten. Slack kann auch verwendet werden, um Übertragen von Daten, die vollständige Liste der Fähigkeiten der Slackor RAT gehören die folgenden:

- Lieferung und Ausführung anderer Bedrohungen.

- Hochladen und Herunterladen von Dateien

- Befehle Ausführung

- Keylogging von Benutzereingaben

- Informationen Harvesting

Als Open-Source-Tool kann die Slackor RAT modifiziert und von den Kriminellen regiert auf die genauen Anweisungen entsprechend modelliert. Ab dem Zeitpunkt des Schreibens dieses Artikels gab es jedoch keine Berichte über Infektionen waren wir davon ausgehen, dass es in zukünftigen Kampagnen eingesetzt werden können,.