Sicherheitsingenieure entdeckt, dass die Slocker Android Ransomware Familie Code-Basis wurde in einem dekompilierten veröffentlicht (roh) bilden. Dies ermöglicht jeder Hacker Dies ist eine prominente Bedrohung, die viele Sorten, die jemals seit seiner ersten Iteration erzeugt hat.

Slocker Android Ransomware-Code Revealed

Malware-Experten konnten den vollständigen Quellcode erhalten, in dekompilierten einer der gefährlichsten Android Ransomware Familien in der letzten Zeit - Slocker. Dies ist eine prominente Virusfamilie, die mit mehreren Vertriebskampagnen zugeordnet ist,.

Image Source: Sicherheitsfragen

Notiz: Veröffentlichung vollständige Quellcode von Viren online ist eine gefährliche Praxis, wie es Hackern ermöglicht Nachkomme Bedrohungen einfach zu erstellen.

Der Code wurde auf dem Git Hub geschrieben, welche von dem Web größter Repositories von Open-Source-Software ist. Dies hat dazu beigetragen, Forscher entdecken, wie die Core-Engine arbeitet, sondern gibt auch die Möglichkeit für Computer-Kriminelle leicht, die Quelle zu ändern und Nachkommen Viren erstellen. Malware-Code Eine solche ist in der Regel auf der U-Bahn-Hacking Gemeinden für eine Gebühr.

Der Benutzer, der den Code geschrieben hat die verwendete “fs0c1ety” Nick-Name und hat einen Haftungsausschluss gepostet besagt, dass es von einer Live-Probe Reverse Engineering wurde. Die GitHub Nachricht liest die folgende:

Notiz: Slocker ist nur für Sicherheitsforschungszwecke verwendet werden. Jede andere Verwendung ist nicht in der Verantwortung des Entwicklers(s). Stellen Sie sicher, dass Sie verstehen, und mit den Gesetzen in Ihrer Umgebung einhalten. Mit anderen Worten, seien Sie nicht dumm, nicht ein Arschloch sein, und verwenden Sie es verantwortungsvoll und legal.

Slocker Android Ransomware-Infektion Capabilities

Die Slocker Android Ransomware ist ein Teil der größeren Virusfamilie, die als Nachkommen des Basiscode hervorgebracht wurden. Es ist eine Ransomware für das Handy-Betriebssystem entwickelt, das viele Infektionen verursacht hat, insbesondere in 2016 wo mehr als 400 Varianten wurden in mehreren Großangriff Kampagnen identifiziert.

Slocker wird hauptsächlich als gefälschte Apps verteilt, die als legitime Multimedia-Player darstellen, Spielanleitungen und andere beliebte Software auf dem Google Play Store und anderen Repositories.

Es ist ein wirksames Werkzeug, das die übliche Ransomware Taktik folgt:

- Wenn die Anwendung zum ersten Mal ausgeführt wird ändert sich das entsprechende Symbol und Name den Benutzer ablenken und seinen ursprünglichen Namen verbergen.

- Eine Installation Überprüfung wird dann durchgeführt,. Der Slocker Motor läuft eine Reihe von Befehlen, um zu bestimmen, ob das Gerät vor infiziert wurde. Wenn die Infektion neu ist dann eine Zufallszahl in einem in gespeichert erzeugt “SharedPreferences” Mappe.

- Wenn es ein externer Speicher verfügbar (microSD-Karten für Beispiele) dann wird ein neuer Thread, um es kopiert.

- Das Virus Motor startet sofort Benutzer- und Systemdateien auf der Basis einer integrierten Liste von Zieldateierweiterungen verschlüsseln. Wie der Computer der Hacker-Äquivalente kann diese Liste anpassen, Markieren Sie die betroffenen Dateien mit verschiedenen Erweiterungen und ändern Sie die Chiffre nach Belieben.

- Viele Slocker Android-Virus-Stämme führen Sie den bösartigen Code unter einem dauerhaften Zustand der Ausführung. Dies bedeutet, dass die Ransomware-Engine die Befehle folgt und verhindert aktiv das manuelle Entfernen Versuche.

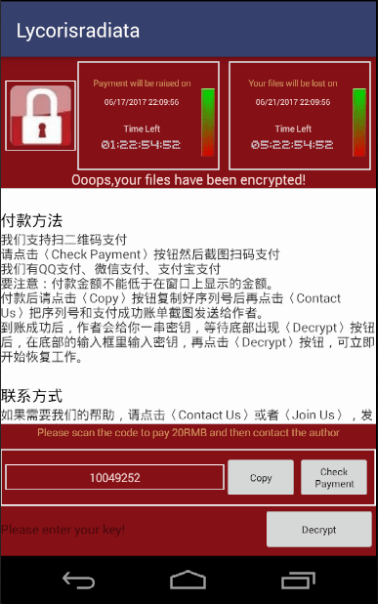

- Der Slocker Android Virus erlegt eine Lockscreen, die eine Ransomware Nachricht an die Opfer zeigt. Es kann eine andere Note zu zeigen, auf der Grundlage der Ziele konfiguriert werden. Einige der neuesten Varianten imitieren die berüchtigte WannaCry Virusfamilie.

Einige der erfassten Stämme führen eine gründliche Prüfung vor der Verschlüsselung und / oder Umbenennen der Dateien Opfer. Dies wird durch die Durchsetzung einer integrierten in Zielliste getan. Hier ist ein Beispiel:

- Die Kleinen Pfade zu den Zieldateien dürfen nicht enthalten folgende Saiten: “/.”, “androide”, “mit” und “MIAD”. Sie beziehen sich auf System-Standorte und globalen App-Namen. Dies geschieht, um Fehlfunktionen des Geräts zu verhindern, nachdem die Ransomware Motor gestartet wurde.

- Mit einem entfernbaren Speicher (microSD-Karte zum Beispiel) erhältlich, die Ordner, die durch das Virus Bedrohung betroffen sind, sollten eine kleinere Verzeichnisebene haben als 3. Die andere erzwungene Regel die folgenden Zeichenfolge in dem Dateipfad haben: "Baidunetdisk", „Download“ oder „DCIM“.

- Die Dateien müssen einen Punkt enthalten (“.”) und die Byte-Länge des verschlüsselten Namen soll weniger als 251.

- Die Zieldateien müssen größer sein als 10 KB und kleiner als 50 MB.

Je nach Slocker Android-Virus eingefangen Stamm und Version kann die Bedrohung kontaktieren Sie den Hacker-Betreiber über das TOR-Netzwerk anonym. Einige der Verbrecher, die Slocker Varianten arbeiten haben Kommando- und Kontrollserver erstellt, die Remote verwendet werden können, um die infizierten Geräte zu steuern und wertvolle Daten stehlen. Andere Versionen könnten jedoch durch eine bestimmte Telefonnummer oder Gateway gesendeten SMS-Nachrichten verwenden.

Slocker Android Ransomware Laufende Angriffe

Je nach dem erreichten Virus kann die Ransomware von einem anderen Hacker oder kriminellen kollektiven betrieben werden. Dies reflektiert die Ransomware Zahlung, Lockscreen Inhalte und andere konfigurierbare Faktoren. Einige der häufigsten Formen imitieren die Computer-Version des WannaCry Ransomware Familie.

Die Opfer sind ein generisches schauErpresserBrief gezeigt, dass die Opfer für eine zusätzliche Gebühr in Höhe erpresst. Die Computer-Nutzer werden erpresst, die Gebühr zu zahlen, um ihre Daten zu erholen. Die Betreiber versprechen, dass, sobald das Geld eingegangen ist, ihre Dateien wiederhergestellt werden und das Virus entfernt. In der Tat, dass dies nicht der Fall,.

WARNUNG! Sie nicht den Hacker in jedem Fall zahlen. Verwenden Fach Sicherheits-Tool zu aktiven Infektionen entfernen.

Einige der erfassten Ransomware haben gesonderte Zahlungsmethoden einrichten - Alipay, WeChat und QQ. Die meisten der beteiligten kriminellen Kollektive wurden identifiziert aus China und Russland stammen. Die Tatsache, dass die Malware verwendet werden können, auf dem angegriffenen Geräte auszuspionieren zeigt, dass eine größere infizierte Opfer Basis kann für die Massenidentitätsdiebstahl verwendet werden. Im Laufe der Jahre entdeckten Ermittlungen der Strafverfolgungsbehörden, dass Datenbanken private Daten sind oft zu den am meisten gehandelten Waren in dem Hacker erdleitungsnetze enthält.

Google Play Mai Schutz gegen Slocker Android Ransomware Instanzen schützen

Google hat die Google zur Verfügung Protect-Service für alle Android-Nutzer Spielen gemacht. Dies ist ein neues Feature, das erstmals im Mai auf der Google I / O-Konferenz zurück, das jetzt bekannt wurde aktiv ist. Die Funktion kombiniert die Sicherheitsdienste, die Teil des Android-System auf dem neuesten Stand waren: Stellen Sie sicher, Apps und Türsteher in einer einzigen App. Dieser Schritt ermöglicht es effektiv mobile Nutzer besser, sich auf dem Google Play Store gefunden von bösartigen Anwendungen zu schützen. Die Play Protect Service scannt aktiv alle verfügbaren Apps auf Google-Dienste auf Anzeichen von schädlichem Code. Darüber hinaus überwacht sie Software aus Drittquellen ein gut. Einer der wichtigsten Vorteile von Google Schützen Spielen ist, dass sie die Verhaltensmuster aller installierten Programme proaktiv durchsucht. Computer-Programmierer entdeckt, dass einige der erweiterten Malware aktivieren ihren Virus-Code nach einer gewissen Verzögerung. Gewöhnliche Antivirus-Produkte sind nicht in der Lage solche Infektionen zu erkennen.

Google Play Schützen auch alle installierten Anwendungen Monitore. Wenn eine schädliche Aktion identifiziert wird, dann wird die App sofort gestoppt und der Benutzer darauf aufmerksam gemacht wird,. Benutzer können die neueste Version der Google Play-Dienste ausgeführt werden können die Einstellungen zugreifen, indem Sie auf die Navigation Einstellungen> Google> Sicherheit> spielen Schützen (Überprüfen Sie vorher Apps) Menü.

Wie in diesem Artikel erläuterte der Slocker Android Malware eine gefährliche Virusfamilie, die die Fähigkeit Millionen von potentiellen Opfern verteilt hat. Der veröffentlichte Code ermöglicht es Kriminelle weitere Versionen zu erstellen. Dies ist der Grund, warum wir alle Benutzer beraten ständig über die neuesten Sicherheitsbedrohungen aktualisiert bleiben, Vorfälle und bester Rat. Auch, Gehen Sie folgendermaßen vor, um die Sicherheit des Geräts.