Der Spelevo Exploit Kit als eine der gefährlichsten Waffen von Hackern behandelt hat zahlreiche Erwachsenen-Sites erstellen gefunden worden und infizieren sie mit Malware automatisch.

Der Hacker wird die Bedrohungen verbreitet über organisiert Phishing-Strategien. Eine Besonderheit des Spelevo Exploit Kit-Attacken ist, dass die ersten Angriffe bereits im März dieses Jahres entdeckt wurden, bis sie nach und nach wuchs.

Bösartige Adult Sites werden Verteilt über ein weltweites Spelevo Exploit Kit Angriff

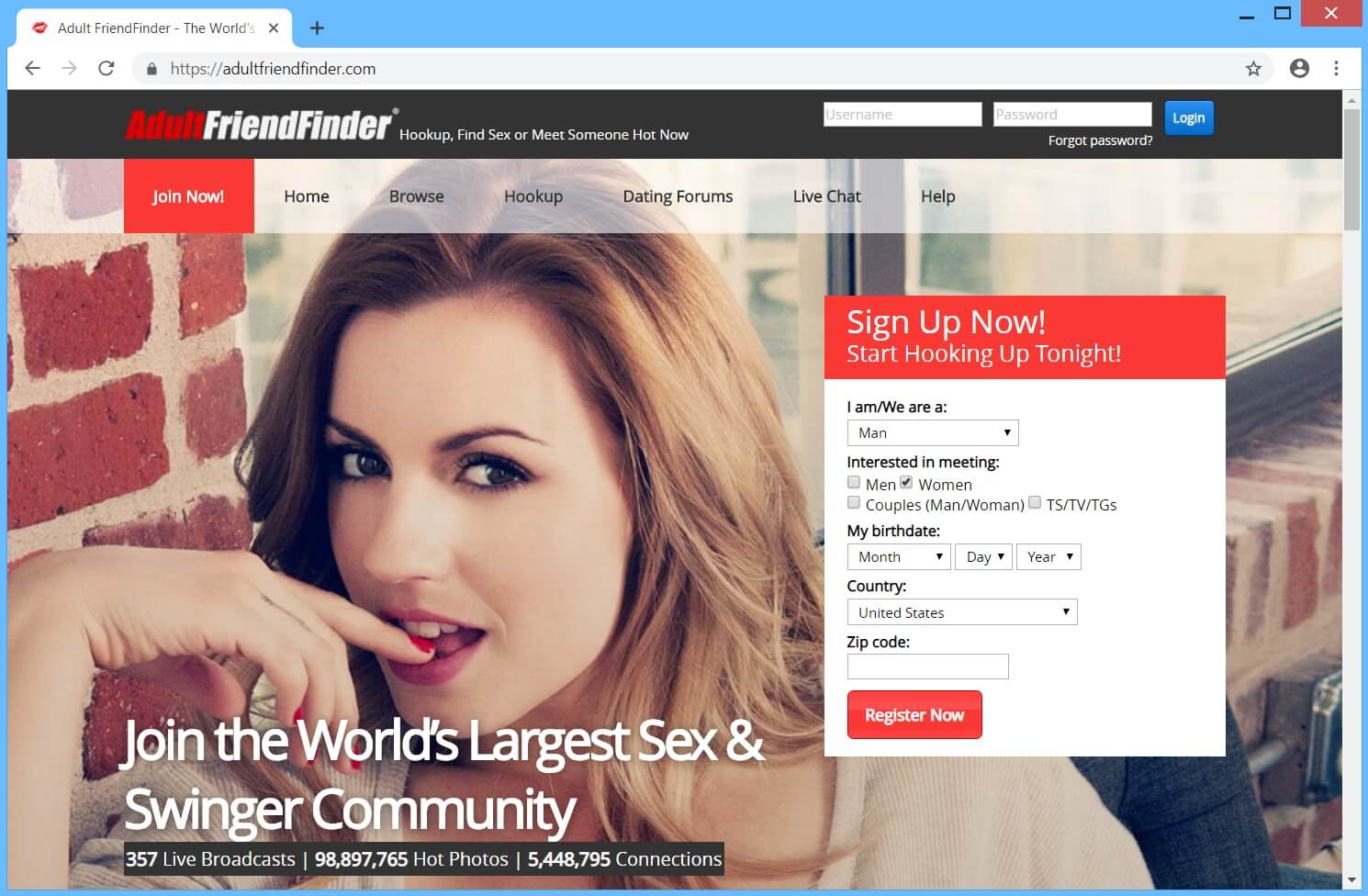

Ein erfahrener Hacker-Gruppe gefunden wurde, um die Spelevo Exploit Kit in einer gefährlichen weltweiten Angriff Kampagne zu verwenden,. Dieses Malware-Tool ist unter Hacking Hacker-Gruppen bevorzugt, da es leicht auf verschiedene Szenarien und Umgebungen angepasst werden. Der aktuelle Schwerpunkt ist die Schaffung von Hacker-kontrollierten Websites mit erwachsenem Inhalt. Zur Verbreitung der Bedrohung wird der Hacker verwenden Social-Engineering-Taktiken:

- Startseiten - Der Hacker viele Erwachsenen-Themen Zielseiten werden geeignete Inhalte schaffen. Wenn die Opfer auf die angezeigten Links klicken, werden sie auf eine Malware-Datei oder ein Skript umgeleitet werden.

- Faux Copy Seiten - Gefälschte Kopien von berühmten Erwachsenen-Site können auf ähnlich klingenden Domain-Namen gehostet werden. Die Absicht des Hacker ist es, Besucher zu manipulieren, dass sie sie vertippen und fast identische Kopien, um sie zu präsentieren, ohne die Aufmerksamkeit zu erhöhen. Effektive Durchführung dieser Taktik ist fertig, wenn der Hacker kopiert auch unten den Text und Design Layout

Der Spelevo Exploit Kit gestaltete Seiten versucht, die Malware über eine liefern Verwundbarkeit Ausbeutung in Internet Explorer und den Adobe Flash Player. Im Gegensatz zu anderen ähnlichen Bedrohungen ausnutzen dieses Kit dieses besondere Hacking-Tool wird auch eine Backup-Mechanismus nicht, der ausgelöst wird, wenn die keine Schwachstellen ausgenutzt werden. Die andere schädliche Nutzlast, die das wird zu den Kriminellen geschickt wird die Ursnif Trojan Bank. Die Sicherheitsforscher beachten Sie stattdessen, dass die Post-Opfer zu einer Hacker-made Zielseite umgeleitet werden sie die wichtigste Google-Suchmaschine Seite nach einer Verzögerung von 10 Sekunden gezeigt werden.

Im Moment gibt es keine Informationen über die Hacker-Gruppe. Der Brauch, erstellt von Malware-infizierten Erwachsenen-Site zeigen, dass der Hacker bei der Koordinierung der Angriffe erlebt werden. Dies bedeutet, dass kommende Versionen könnten sogar noch gefährlichen Code enthalten.