Was ist Ransomware?

Ransomware ist eine Art Schadsoftware, die damit droht, die Daten des Opfers zu veröffentlichen oder den Zugriff darauf dauerhaft zu sperren, sofern kein Lösegeld gezahlt wird.. Obwohl es Einzelpersonen betreffen kann, Zu den Hauptzielen zählen häufig Unternehmen, Regierungsbehörden, und andere Organisationen, die über sensible Daten verfügen. Dieses Schadprogramm verschlüsselt Dateien auf dem infizierten System, so dass sie nicht zugänglich, und fordert Lösegeld, normalerweise in Kryptowährung, den Entschlüsselungsschlüssel bereitzustellen.

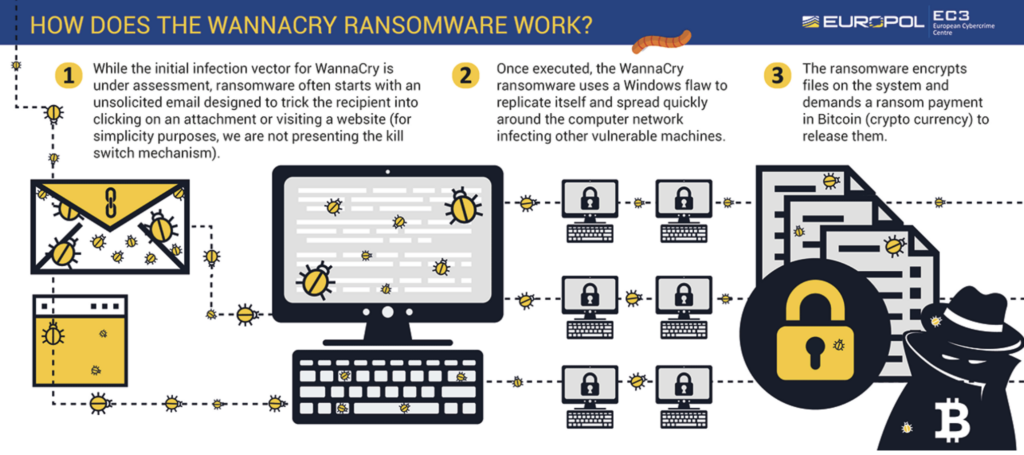

Der Anstieg von Ransomware in den letzten Jahren zeigt, dass es eine erhebliche Cyberbedrohung gibt, mit berüchtigten Beispielen wie CryptoLocker, WannaCry, und NotPetya Demonstration seines zerstörerischen Potenzials.

Ransomware – Einzelheiten

| Dateierweiterung | Abhängig von der Variante |

| Art | Malware, Cryptovirus |

| kurze Beschreibung | Die Ransomware verschlüsselt Dateien auf Ihrem Computersystem und verlangt ein Lösegeld angeblich bezahlt werden, um sie zu erholen. In anderen Fällen, Ransomware-Betreiber verwenden doppelte und dreifache Erpressungstechniken, in denen sie drohen, gestohlene Daten an die Öffentlichkeit zu bringen. |

| Symptome | Verschlüsselte Daten; ein Lösegeldforderung fallen gelassen |

| Verteilungsmethode | Spam-E-Mails, Ausnutzung von Sicherheitslücken |

| Detection Tool |

Finden Sie heraus, ob Ihr Mac von Ransomware betroffen ist

Herunterladen

Malware Removal Tool

|

Verbreitung und Verteilung von Ransomware

Ransomware dringt typischerweise durch scheinbar harmlose Aktionen ein, Gewöhnliches Online-Verhalten in ein Risiko verwandeln. Zu den gängigen Einstiegspunkten gehören::

- Phishing-E-Mails. Dabei handelt es sich um betrügerische E-Mails, die die Empfänger dazu verleiten, auf bösartige Links oder Anhänge zu klicken. Sie scheinen oft aus seriösen Quellen zu stammen, wodurch sie hochwirksam sind.

- Ausgenutzte Schwachstellen. Ungepatchte Software ist ein Hauptziel für Angreifer. Durch Ausnutzen bekannter Sicherheitslücken, Sie können Ransomware ohne Benutzerinteraktion einschleusen.

- Brute-Force-Angriffe. Angreifer nutzen automatisierte Tools, um schwache Passwörter zu erraten, unbefugten Zugriff auf Systeme erlangen.

Jeder Einstiegspunkt stellt eine potenzielle Sicherheitslücke dar, die durch wachsame digitale Hygienepraktiken und die Implementierung von Sicherheitsmaßnahmen wie Multifaktor-Authentifizierung minimiert werden kann. (MFA) und regelmäßige Software-Updates.

Eine der häufigsten Verbreitungsmethoden von Ransomware ist E-Mail-Anhänge, in intelligent kuratierten Phishing-Nachrichten. Angreifer versenden Phishing-E-Mails oder bösartige E-Mails, die die Empfänger dazu verleiten sollen, eine infizierte Datei zu öffnen. Diese E-Mails verwenden oft Social-Engineering-Techniken, wie das Nachahmen von vertrauenswürdigen Kontakten oder Unternehmen, um die Wahrscheinlichkeit zu erhöhen, dass das Ziel die E-Mail öffnet und den Anhang herunterlädt.

Bei ausgefeilteren Angriffen, Speerfischen ist beschäftigt, wenn die E-Mail auf bestimmte Personen oder Organisationen zugeschnitten ist, den Angriff glaubwürdiger erscheinen lassen.

In diesen E-Mail-Anhängen, Ransomware lauert oft in Dateien, die ein bösartiges Makro enthalten. Wenn das Opfer das Makro aktiviert, zu glauben, dass es eine harmlose Funktion ist, Die Ransomware wird ausgeführt und beginnt mit der Verschlüsselung von Dateien auf dem System.

Mehr als E-Mail, Exploit-Kits sind eine weitere Methode zur Verbreitung von Ransomware. Diese Kits nutzen Schwachstellen in Software oder Betriebssystemen aus, Angreifer können Ransomware auf Systemen installieren, ohne dass der Benutzer mit einer E-Mail oder Datei interagieren muss.. Malvertisements (böswillige Werbung) spielen auch eine Rolle bei der Verbreitung von Ransomware, erscheinen oft auf legitimen Websites. Wenn Benutzer auf diese manipulierten Anzeigen klicken, Sie werden auf Websites umgeleitet, die Schwachstellen ausnutzen und Ransomware installieren.

Für Cyberkriminelle, denen das technische Know-how für die Entwicklung von Ransomware fehlt, Ransomware as a Service (RAAS) ist entstanden. RaaS bietet vorgefertigte Ransomware-Kits, die Kriminelle mieten können, Bietet potenziellen Angreifern eine niedrige Eintrittsbarriere für den Start ihrer eigenen Ransomware-Kampagnen.

Um diese Bedrohungen zu bekämpfen, Organisationen verlassen sich auf eine Kombination aus sicheren E-Mail-Gateways und sicheren Web-Gateways. Sichere E-Mail-Gateways helfen beim Herausfiltern bösartiger E-Mails und Phishing-E-Mails, Stoppen Sie Ransomware, bevor sie die Posteingänge der Benutzer erreicht.. Ähnlich, Sichere Web-Gateways verhindern, dass Benutzer auf gefährliche Websites zugreifen, die über Malvertisements oder Exploit-Kits Ransomware verbreiten könnten..

Als Reaktion auf die Zunahme gezielter Angriffe, Auch Lösungen zum Schutz vor gezielten Angriffen sind von entscheidender Bedeutung. Diese Systeme bieten erweiterte Sicherheitsebenen, die vor maßgeschneiderten Angriffen wie Spear-Phishing schützen., wo traditionelle Abwehrmaßnahmen versagen könnten. Durch einen mehrschichtigen Ansatz, Kombination von Social-Engineering-Abwehrmechanismen, Phishing-Erkennung, und sichere Gateways, Unternehmen können sich besser vor der weit verbreiteten und sich weiterentwickelnden Bedrohung durch Ransomware schützen.

Auswirkungen von Ransomware auf Unternehmen und Einzelpersonen

So, Warum sollte dich das interessieren?? Ransomware macht keine Unterschiede, da es jeden treffen kann, vom Kleinbetrieb bis zum Großunternehmen, sowie einzelne Benutzer. Die Folgen eines Angriffs können verheerend sein, von irreversiblem Datenverlust bis hin zu erheblichen finanziellen Folgen.

Zudem, die Die Raffinesse von Ransomware-Angriffen entwickelt sich ständig weiter, Die Täter wenden Methoden an wie doppelte und dreifache Erpressung Taktik. Diese verschlüsseln nicht nur Ihre Daten, sondern bedrohen auch deren Weitergabe, das Potenzial für Reputationsschäden und Compliance-Probleme wird verstärkt.

- Finanzielle Auswirkungen: Über die Lösegeldzahlung hinaus – was möglicherweise nicht einmal zur Wiederherstellung der Daten führt – Die finanzielle Belastung umfasst Ausfallzeiten, Produktivitätsverlust, gerichtsmedizinische Untersuchung, Datenwiederherstellung, und, in manchen Fällen, rechtliche Konsequenzen aus der Kompromittierung personenbezogener Daten.

- Betriebsstörungen: Ein Angriff kann den Geschäftsbetrieb sofort zum Erliegen bringen. Die Zeit zur Erholung, abhängig vom Ausmaß des Angriffs und den vorhandenen Backup-Lösungen, kann stark variieren, erhebliche Beeinträchtigung der Servicebereitstellung und der Betriebskontinuität.

- Reputationsschaden: Vertrauen ist schwer zu gewinnen und leicht zu verlieren. Der Ruf eines Unternehmens kann ernsthaft geschädigt werden, wenn die Stakeholder das Gefühl haben, dass ihre Daten nicht ausreichend geschützt sind., was zu Geschäftsverlusten und angespannten Beziehungen führt.

- Regulatorische Konsequenzen: Abhängig von der Art der kompromittierten Daten und der Gerichtsbarkeit, Unternehmen drohen hohe Geldstrafen und rechtliche Schritte, wenn sie sensible Informationen nicht ausreichend schützen..

Die Entstehung von Ransomware als Dienstleistung (RAAS) hat den Zugang zu dieser bösartigen Technik weiter demokratisiert, Ermöglichung von Lösegeldangriffen durch Personen ohne technisches Know-how. Dieser Trend deutet auf eine wachsende Bedrohungslandschaft hin, die wachsame Abwehrmechanismen erfordert. Effektive Präventions- und Erkennungsstrategien sind von größter Bedeutung, inklusive regelmäßiger Backups, Umfassender Endgeräteschutz, Benutzerschulung, und Vorfallreaktionsplanung. Diese Maßnahmen tragen nicht nur zur Risikominderung bei, sondern sorgen auch für eine schnellere Wiederherstellung im Falle eines Angriffs.

Die steigenden Kosten von Ransomware-Angriffen

Die finanzielle Landschaft der Cybersicherheit wurde durch Ransomware-Angriffe drastisch verändert, Im letzten Jahr gab es einen deutlichen Anstieg sowohl der Häufigkeit als auch der finanziellen Anforderungen der Angreifer. Der starke Anstieg der Ransomware-Zahlungen, Erreichen $1.1 Milliarden aus dem vorherigen $567 Millionen 2022, zeigt die wachsende Dreistigkeit und Raffinesse von Cyberkriminellen.

Bei dieser Eskalation geht es nicht nur um die Lösegeldzahlungen selbst, sondern auch um die umfassenderen wirtschaftlichen Folgen, einschließlich der Kosten für die Erkennung, Antwort, und die langfristige Auswirkungen auf den Ruf der Marke und Betriebsausfallzeiten. Für Unternehmen, Dieser Aufschwung signalisiert die dringende Notwendigkeit, robuste Cybersicherheitsmaßnahmen zu priorisieren, da sich Ransomware von einem potenziellen Risiko zu einem alltäglichen Vorkommnis entwickelt.

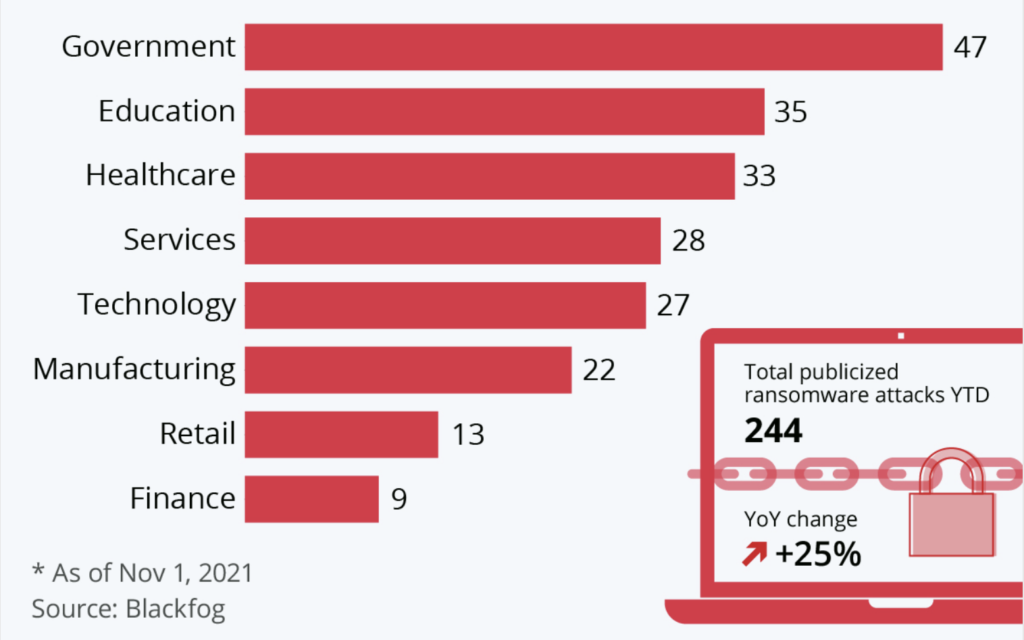

Globale Statistiken

Ransomware hat sich als globale Bedrohung erwiesen, mit Angreifern, die nicht nach geografischen Gesichtspunkten diskriminieren, Industrie, oder Unternehmensgröße. In 2023, Organisationen in den USA. waren am härtesten betroffen, entspricht 47 Prozent aller Angriffe, Dennoch hat die Ransomware-Welle jeden Winkel der Welt erreicht. Die finanziellen Auswirkungen waren erschütternd, mit einigen Vorfällen, die bis zu $70 Millionen, um den Zugriff auf verschlüsselte Daten wiederherzustellen.

Während der unmittelbare Fokus meist auf dem von den Angreifern geforderten Lösegeld liegt, die im Durchschnitt $2.73 Millionen 2024, Die wahren wirtschaftlichen Folgen von Ransomware liegen in ihren Folgen. Unternehmen sind mit erheblichen Betriebsausfällen konfrontiert, mit einem durchschnittlichen Unternehmen, das eine Abschaltung von 24 Tage.

Es ist bemerkenswert, dass Ransomware voraussichtlich eine weit verbreitete Bedrohung sein wird in 2025, mit der erwarteten Raffinesse krimineller Taktiken und der Verbreitung von Ransomware-as-a-Service-Bemühungen. Weiter, trotz wachsendem Bewusstsein, vielen Organisationen mangelt es noch immer an einer angemessenen Cybersicherheitspolitik, wie regelmäßige Backups, Endgeräteschutz, und Mitarbeiterschulung, wodurch sie anfällig für Angriffe werden.

Diese Ausfallzeit, zusammen mit den Kosten für die Sanierung, und der potenzielle Schaden für den Ruf des Unternehmens, übersteigt oft den Lösegeldbetrag selbst um das Fünf- bis Zehnfache. Weiter, Die Wiederholung von Angriffen auf Unternehmen, die zuvor Lösegeld gezahlt haben, unterstreicht die Bedeutung von Investitionen in Präventivmaßnahmen, anstatt sich auf Zahlungen nach dem Angriff zu verlassen.. Diese Situation unterstreicht die dringende Notwendigkeit umfassender Cybersicherheitslösungen wie SpyHunter, die darauf ausgelegt sind, Ransomware-Bedrohungen zu erkennen und zu entfernen, Dadurch werden Unternehmen vor den immensen Kosten geschützt, die mit diesen Cyberangriffen verbunden sind..

Techniken zur Ransomware-Prävention

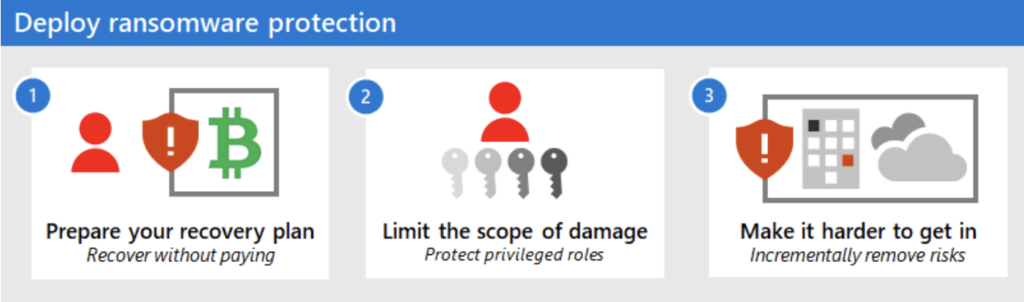

Im Kampf gegen Ransomware, bestimmte bewährte Verfahren haben sich als besonders wirksam erwiesen. Hier sind die fünf wichtigsten Strategien, die Unternehmen und Einzelpersonen übernehmen sollten:

- Regelmäßige Systemupdates: Halten Sie alle Systeme und Software auf dem neuesten Stand. Software-Updates enthalten oft Patches für Sicherheitslücken, die von Ransomware-Angreifern ausgenutzt werden können..

- Starke Authentifizierungsmaßnahmen: Nutzen Sie die Multi-Faktor-Authentifizierung (MFA) und stark, einzigartige Passwörter für alle Konten. Dies fügt eine zusätzliche Sicherheitsebene hinzu, Erschweren Sie Angreifern den unbefugten Zugriff.

- Bewusstsein für E-Mail-Sicherheit: Schulen Sie Ihre Mitarbeiter im Erkennen von Phishing-Versuchen und bösartigen Anhängen. Menschliches Versagen kann oft das schwächste Glied in der Cybersicherheit sein, Daher ist die Förderung einer Kultur der Wachsamkeit von entscheidender Bedeutung.

- Benutzerzugriff einschränken: Wenden Sie das Prinzip der geringsten Privilegien an, Benutzern nur Zugriff auf die Informationen und Ressourcen gewähren, die sie für ihre Rollen benötigen. Dies minimiert die möglichen Auswirkungen eines Angriffs.

- Routinemäßige Datensicherungen: Führen Sie regelmäßig Backups Ihrer Daten durch und stellen Sie sicher, dass diese Backups sicher außerhalb des Unternehmens oder in der Cloud gespeichert werden.. Im Falle eines Ransomware-Angriffs, Aktuelle Backups sind Ihr Sicherheitsnetz für die Wiederherstellung.

Starke Cyber-Hygiene

Gute Cyberhygiene-Praktiken sind von zentraler Bedeutung, um Ransomware-Angriffe zu verhindern. Dabei handelt es sich um einfache, Routinemaßnahmen, die jedes Mitglied Ihrer Organisation durchführen kann, um die Sicherheit seiner digitalen Assets zu gewährleisten. Hier sind einige wichtige Schritte:

- Softwarewartung: Aktualisieren und patchen Sie regelmäßig die gesamte Software, Betriebssysteme, und Firmware zum Schließen von Schwachstellen.

- Sichere Konfiguration: Stellen Sie sicher, dass alle Systeme standardmäßig sicher konfiguriert sind, Reduzierung unnötiger Bedrohungsbelastungen.

- Kontrollieren Sie den Netzwerkzugriff: Verwenden Sie Firewalls, Segmentnetzwerke, und kontrollieren Sie, wer Zugriff auf welche Teile Ihres Netzwerks hat, um das Risiko einer Ausbreitung eines Angriffs zu minimieren.

- Virenschutz: Setzen Sie bewährte Antiviren- und Anti-Malware-Lösungen ein, wie SpyHunter, das Ransomware und andere Malware erkennen und blockieren kann, bevor sie Ihr System gefährden.

Die Entwicklung dieser Gewohnheiten bei allen Benutzern in Ihrem Unternehmen kann das Risiko einer Ransomware-Infiltration drastisch reduzieren..

Regelmäßige Datensicherung

Regelmäßige Datensicherung ist eine der wirksamsten Abwehrmaßnahmen gegen Ransomware. Es stellt sicher, dass, im Falle eines Angriffs, Sie können Ihre Systeme und Daten wiederherstellen, ohne ein Lösegeld zu zahlen. Hier’Deshalb sind regelmäßige Backups so wichtig:

- Schnelle Wiederherstellung: Erhalten Sie nach einem Angriff schnell wieder Zugriff auf Ihre Daten, Minimierung von Ausfallzeiten und Betriebsbeeinträchtigungen.

- Datenintegrität: Behalten Sie die Kontrolle über die Integrität Ihrer Daten, Sicherstellen, dass Sie unveränderte Versionen Ihrer wichtigen Dateien wiederherstellen können.

- Kosteneinsparungen: Vermeiden Sie die finanzielle Belastung durch die Zahlung von Lösegeld, Dies fördert nicht nur weitere Angriffe, sondern führt oft auch nicht zur Datenrettung.

Um die Effektivität Ihrer Backups zu maximieren, halten Sie sich an die 3-2-1 Regel: Bewahren Sie insgesamt drei Kopien Ihrer Daten auf, in zwei verschiedenen Formaten, mit einer dieser Kopien außerhalb des Unternehmens oder in der Cloud. Regelmäßige Tests Ihrer Backups sind wichtig, um sicherzustellen, dass sie bei Bedarf schnell und effektiv wiederhergestellt werden können..

Reaktion auf Ransomware und Wiederherstellung

Wenn ein Ransomware-Angriff erfolgt, Eine schnelle und organisierte Reaktion ist entscheidend, um Schäden zu begrenzen und Systeme wiederherzustellen. Der erste Schritt bei jeder Reaktion auf Ransomware ist die Eindämmung. Dies beinhaltet sofortige Maßnahmen ergreifen um die Verbreitung der Ransomware im Netzwerk zu stoppen. Netzwerkisolation ist hier der Schlüssel, Trennen infizierter Systeme vom größeren Netzwerk, um eine weitere Infektion zu verhindern. Identifizierung des Patienten Null, oder das erste infizierte System, hilft, die Quelle des Angriffs zu verfolgen und seine Auswirkungen zu bewerten.

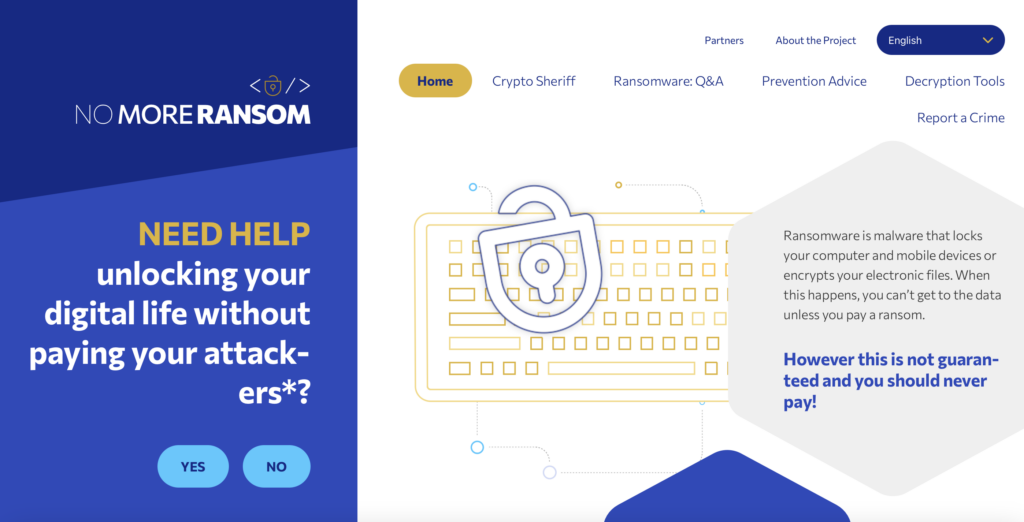

Sobald die Ransomware eingedämmt ist, Es ist wichtig, Identifizieren Sie die spezifische Ransomware-Variante. Wenn man weiß, welche Variante im Spiel ist, kann man leichter die verfügbaren Entschlüsselungsoptionen bestimmen. Websites wie No More Ransom, eine Zusammenarbeit zwischen Cybersicherheitsunternehmen und Strafverfolgungsbehörden, bieten kostenlose Entschlüsselungstools für bestimmte Ransomware-Varianten an, möglicherweise die Notwendigkeit einer Lösegeldzahlung vermeiden:

An dieser Stelle, Eine gründliche Backup-Evaluierung ist unerlässlich. Gut gepflegte Backups sind eine der effektivsten Möglichkeiten, sich von einem Ransomware-Angriff zu erholen, ohne das Lösegeld zu zahlen. Wenn sauber, nicht betroffene Backups sind verfügbar, Die Wiederherstellung von Backups kann eingeleitet werden, um Systeme in den Zustand vor dem Angriff zurückzusetzen. Es ist wichtig sicherzustellen, dass diese Backups nicht infiziert und auf dem neuesten Stand sind, um eine erneute Infektion der wiederhergestellten Systeme zu vermeiden..

Es sollte auch eine forensische Analyse durchgeführt werden, um zu verstehen, wie die Ransomware in das System gelangt ist. Dabei geht es oft darum, bösartige E-Mail-Links oder Anhänge aufzuspüren, die bei Phishing-Angriffen verwendet wurden.. Das Vorhandensein starker Antiviren-/Antimalware-Lösungen kann dazu beitragen, diese ersten Vektoren zu erkennen und zukünftige Angriffe zu verhindern..

Meldung des Vorfalls an die Behörden durch Strafverfolgung ist entscheidend, sowohl um die Vorschriften einzuhalten als auch um bei umfassenderen Bemühungen zur Verfolgung und Zerschlagung von Ransomware-Gruppen zu helfen. Strafverfolgungsbehörden können möglicherweise auch wertvolle Ressourcen und Anleitungen zu Wiederherstellungsstrategien bereitstellen.

In Fällen, in denen kein Entschlüsselungstool verfügbar ist und Backups kompromittiert sind, Einige Organisationen könnten sich gezwungen fühlen, über die Zahlung eines Lösegelds nachzudenken. Jedoch, Dies sollte der letzte Ausweg sein, da die Zahlung keine Garantie für die Wiederherstellung der Daten darstellt und weitere Angriffe fördern kann. Umfassende Analysen nach einem Angriff sollten die Verbesserung von Sicherheitsmaßnahmen beinhalten, Aktualisieren von Antiviren-/Antimalware-Lösungen, und Neubewertung von Backup-Strategien, um sicherzustellen, dass das Unternehmen besser auf zukünftige Vorfälle vorbereitet ist.

Sofortmaßnahmen nach Erkennung von Ransomware

- Betroffene Systeme isolieren: Trennen Sie die infizierten Geräte umgehend von allen Netzwerkverbindungen, sowohl kabelgebunden als auch drahtlos. Dieser Schritt verhindert, dass sich die Ransomware auf andere Geräte ausbreitet.

- Ausschalten oder Sperren: Wenn die Trennung nicht möglich ist, die betroffenen Geräte herunterfahren oder den Netzwerkzugriff auf diese Systeme sperren. Dieser Ansatz hilft, die Ransomware auf die bereits betroffenen Geräte zu beschränken.

- Analysieren Sie die Auswirkungen: Identifizieren Sie schnell, welche Systeme infiziert sind, und klassifizieren Sie sie anhand ihrer Kritikalität für Ihren Betrieb. Dies wird dazu beitragen, die Wiederherstellungsbemühungen zu priorisieren.

- Sichern Sie Ihre Backups: Stellen Sie sicher, dass Ihre Backups intakt sind und durch den Angriff nicht beeinträchtigt wurden.. Sichere Backups sind für die Wiederherstellung unerlässlich, Stellen Sie daher sicher, dass sie vom Netzwerk getrennt und unversehrt sind..

- Kontakt Behörden: Wenn Sie den Vorfall den Strafverfolgungsbehörden melden, können Sie zusätzliche Ressourcen und Unterstützung erhalten, und es kann auch helfen, die Angreifer aufzuspüren.

Die Einbindung eines Cybersicherheitsexperten in dieser Phase kann den notwendigen Einblick in den Angriffsvektor liefern und bei der Formulierung einer wirksamen Eindämmungsstrategie helfen.. In Szenarien, in denen die Komplexität von Ransomware spezielles Fachwissen erfordert, Software wie SpyHunter kann ein wertvoller Verbündeter bei der Identifizierung und Entfernung von Malware-Bedrohungen sein.

Analyse und Wiederherstellung

Die Analyse und Wiederherstellung nach einem Angriff erfordert einen strukturierten Ansatz, um den Betrieb wiederherzustellen und zukünftige Vorfälle zu verhindern.. Eine gründliche Untersuchung wird das Ausmaß des Schadens offenbaren, der Einstiegspunkt der Ransomware, und alle möglichen Hintertüren, die Angreifer hinterlassen haben.

- Beseitigen Sie die Ransomware: Verwenden Sie zuverlässige Tools zur Malware-Entfernung, um die Ransomware vollständig von allen betroffenen Systemen zu entfernen. Dieser Schritt ist entscheidend, bevor mit den Wiederherstellungsbemühungen begonnen wird, um eine erneute Infektion zu verhindern.

- Untersuchen und lernen: Führen Sie eine gründliche Analyse durch, um zu verstehen, wie die Ransomware in Ihr System gelangt ist, welche Schwachstellen ausgenutzt wurden, und ob Daten exfiltriert wurden.

- Wiederherstellen aus Backups: Sobald Sie sicher sind, dass die Ransomware vollständig entfernt wurde, Beginnen Sie mit der Wiederherstellung von Daten aus sauberen Backups. Priorisieren Sie Systeme basierend auf ihrer Bedeutung für Ihren Geschäftsbetrieb.

- Stärken Sie Ihre Abwehrkräfte: Basierend auf den Erkenntnissen aus dem Angriff, Aktualisieren Sie Ihre Sicherheitsprotokolle, Software, und Mitarbeiterschulungen zur Abwehr zukünftiger Bedrohungen.

- Kontinuierliche Überwachung: Behalten Sie Ihre Systeme im Auge und achten Sie auf Anzeichen ungewöhnlicher Aktivitäten oder wiederholter Infektionen., da Angreifer häufig versuchen, bereits kompromittierte Systeme erneut zu infizieren.

Um einen effizienten Wiederaufbau und künftige Widerstandsfähigkeit zu gewährleisten, Der Einsatz vertrauenswürdiger Cybersicherheitslösungen wie SpyHunter kann einen dauerhaften Schutz vor einer Vielzahl von Malware-Bedrohungen bieten, einschließlich ausgefeilter Ransomware-Varianten. Die Phase nach der Wiederherstellung ist eine Gelegenheit, Ihre Cybersicherheitslage durch erweiterte Erkennung zu stärken, Reaktionsfähigkeit, und regelmäßige Systemupdates.

Techniken zur Entfernung von Ransomware und zur Systemwiederherstellung

So entfernen Sie Ransomware sicher, ohne das Lösegeld zu zahlen

Es kann schwierig sein, Ihr System von Ransomware zu befreien, ohne Lösegeldforderungen zu erfüllen, aber mit den richtigen Schritten ist es sicherlich erreichbar. Zuallererst, Trennen Sie das infizierte Gerät von allen Netzwerken und externen Geräten, um die Verbreitung von Ransomware zu verhindern.. Führen Sie ein bewährtes Anti-Malware-Tool aus, wie SpyHunter, um Ihr System gründlich zu scannen und alle Spuren der Ransomware zu entfernen. Dank der speziellen Ransomware-Erkennungsfunktionen ist SpyHunter ein wirksames Tool zum Identifizieren und Isolieren von Bedrohungen, die herkömmliche Antivirensoftware möglicherweise übersieht..

Nach der Entfernung der Schadsoftware, Es ist wichtig, den Schaden zu beurteilen. Untersuchen Sie Ihre Dateien und Ihr System, um herauszufinden, was verschlüsselt oder betroffen ist. Dies wird Ihnen bei den nächsten Schritten der Datenrettung und Systemwiederherstellung helfen.

So stellen Sie Ihre Daten wieder her

Sobald Sie es geschafft haben, die Ransomware von Ihrem System zu entfernen, Der nächste entscheidende Schritt ist die Wiederherstellung Ihrer Daten. Wenn Sie regelmäßig Backups Ihrer Daten erstellt haben, Die Wiederherstellung Ihrer Dateien wird wesentlich einfacher. So können Sie vorgehen:

- Erstens, Stellen Sie sicher, dass sämtliche Ransomware vollständig von Ihrem System entfernt wurde, um eine erneute Verschlüsselung Ihrer wiederhergestellten Daten zu verhindern..

- Stellen Sie Ihre Dateien aus Backups wieder her. Wenn Sie Cloud-basierte Speicherlösungen oder physische Backup-Laufwerke verwendet haben (vom Netzwerk getrennt bleiben), Sie können jetzt Ihre Daten abrufen.

- In Fällen, in denen keine Backups verfügbar sind, Schauen Sie sich die Decrypter-Tools an. Organisationen wie No More Ransom bieten Entschlüsseler für einige Ransomware-Varianten an, bietet betroffenen Benutzern einen Hoffnungsschimmer, ihre Dateien ohne Zahlung wiederherzustellen.

- Schließlich, professionelle Datenrettungsdienste nur als letzten Ausweg in Betracht ziehen. Spezialisierte Experten können bestimmte Datentypen wiederherstellen, Der Erfolg ist jedoch nicht garantiert und kann kostspielig sein.

Erinnern, Vorbeugen ist immer besser als Heilen. Investition in umfassende Sicherheitssoftware wie SpyHunter, regelmäßige Datensicherungen durchführen, und sich über Cybersicherheitspraktiken auf dem Laufenden zu halten, kann das Risiko von Ransomware-Angriffen und deren Auswirkungen auf Ihre Systeme erheblich reduzieren.

Warum Sie sich für SpyHunter entscheiden sollten, um einen verbesserten Ransomware-Schutz zu erhalten

In einer Zeit, in der Ransomware-Angriffe zunehmen, sowohl Einzelpersonen als auch große Organisationen betreffen, Der Bedarf an wirksamen Abwehrmaßnahmen war noch nie so groß. SpyHunter erweist sich als beeindruckender Verbündeter in diesem anhaltenden Kampf, bietet umfassenden Schutz, der auf die neuesten Ransomware-Bedrohungen zugeschnitten ist. In diesem Abschnitt wird beleuchtet, warum SpyHunter sich als bevorzugte Wahl zur Verbesserung des Ransomware-Schutzes herausstellt und wie es Benutzer effektiv vor diesen bösartigen Bedrohungen schützt..

Da sich die digitale Umgebung ständig weiterentwickelt, Um ein Höchstmaß an Sicherheit gegen Ransomware zu gewährleisten, ist eine Lösung erforderlich, die sowohl dynamisch als auch widerstandsfähig ist.. SpyHunter kommt dieser Herausforderung entgegen und bietet erweiterte Sicherheitsfunktionen, die sich an die wechselnden Taktiken von Ransomware-Angreifern anpassen.. Hier sind die wichtigsten Gründe, warum Sie SpyHunter für Ihren Schutz vor Ransomware in Betracht ziehen sollten:

- Echtzeitschutz: SpyHunter arbeitet in Echtzeit, Überwachen Sie Ihren Computer aktiv auf Anzeichen von Ransomware. Der proaktive Ansatz stellt sicher, dass Bedrohungen erkannt und gestoppt werden, bevor sie Schaden anrichten können..

- Umfassende Malware-Erkennung: Verwendung einer Kombination aus signaturbasierten und heuristischen Erkennungsmethoden, SpyHunter ist in der Lage, sowohl bekannte Ransomware-Varianten als auch neue zu identifizieren, bisher unbekannte Bedrohungen.

- Benutzerfreundliches Bedienfeld: SpyHunter wurde mit Blick auf Einfachheit entwickelt, Damit ist es für Benutzer aller technischen Niveaus zugänglich. Die unkomplizierte Benutzeroberfläche ermöglicht eine einfache Navigation und Verwaltung der Sicherheitseinstellungen.

- Regelmäßige Updates: Die Bedrohungslandschaft verändert sich ständig, aber das gilt auch für SpyHunter. Mit regelmäßigen Updates der Malware-Definitionsdatenbank, SpyHunter ist Ransomware-Angreifern immer einen Schritt voraus.

- Maßgeschneiderte Fix-Lösungen: Sollte es einer besonders hartnäckigen Malware gelingen,, SpyHunter bietet maßgeschneiderte Lösungen für die jeweilige Bedrohung, Gewährleistung einer vollständigen Entfernung.

Ransomware-Prognosen und zukünftige Trends

Im nächsten Jahrzehnt werden wir erhebliche Veränderungen bei Ransomware-Strategien erleben, beeinflusst durch technologische Fortschritte und veränderte globale Dynamiken. Basierend auf aktuellen Trends, Wir können mit einer Zunahme der Zusammenarbeit von Cyberkriminellen im Bereich Ransomware in verschiedenen Ländern rechnen. Diese Globalisierung von Ransomware-Operationen wird wahrscheinlich ihre Wirksamkeit erhöhen und einer Entdeckung und strafrechtlichen Verfolgung leichter entgehen.. Weiter, Ransomware wird voraussichtlich die führende Taktik bei Angriffen auf die Software-Lieferkette werden, ein ernstes Risiko für die Datensicherheit Dritter darstellen.

Die Einführung von Zero-Trust-Netzwerkzugriffsmodellen wird voraussichtlich zunehmen, mit Prognosen, die darauf schließen lassen, dass 30 Prozent der Organisationen werden diese Strategien in den kommenden Jahren umsetzen. Dieser Wandel unterstreicht die Dringlichkeit, einen sichereren und kontrollierteren Netzwerkzugriff einzuführen, um das Risiko von Ransomware zu verringern.. Auch, durch 2025, 60 Prozent der Organisationen berücksichtigen möglicherweise Cybersicherheitsrisiken, bevor sie neue Geschäftsvorhaben starten, Hervorhebung der zunehmenden Bedeutung der Cybersicherheit in Geschäftsstrategien.

Die Zukunft von Ransomware deutet auch auf ausgefeiltere und gezieltere Angriffe hin. Regierungen’ Es wird erwartet, dass zunehmende Interventionen Auswirkungen auf die Ransomware-Szene haben werden, Dies könnte zu einem Rückgang der durchschnittlichen Lösegeldzahlungen aufgrund besserer Vorbereitungs- und Reaktionsstrategien führen.

Neue Technologien und ihre Auswirkungen auf die Ransomware-Abwehr

Der technologische Fortschritt spielt sowohl bei der Entwicklung als auch bei der Abwehr von Ransomware eine entscheidende Rolle. Edge- und Fog-Computing, verbessert durch föderiertes Lernen, stellt einen neuen Horizont für die Erkennung und Prävention von Ransomware dar. Diese Technologien versprechen eine Dezentralisierung der Rechenleistung, Ermöglicht die Echtzeit-Erkennung von Bedrohungen näher an der Quelle der Datengenerierung, Dadurch wird möglicherweise die Verbreitung von Ransomware eingeschränkt.

Jedoch, der Aufstieg von DeepFake-Technologie bringt neue Bedenken mit sich. Ransomware-Angriffe, die DeepFakes nutzen, könnten Einzelpersonen dazu zwingen, Lösegeld zu zahlen, um die Veröffentlichung gefälschter, belastender Inhalt. Dies unterstreicht die Notwendigkeit ausgefeilter Erkennungsmechanismen, um echte von manipulierten Inhalten zu unterscheiden.

Der Anstieg der Fernarbeit aufgrund der COVID-19-Pandemie hat Schwachstellen offengelegt, die von Ransomware-Angreifern ausgenutzt werden. Daher ist die Entwicklung sicherer Remote-Arbeitsumgebungen ein entscheidender Schwerpunkt der Cybersicherheitsbemühungen.

Zudem, Blockchain-Technologie bietet einen neuartigen Ansatz zur Abwehr von Ransomware. Der dezentrale Charakter und die Nutzung von Smart Contracts könnten die Art und Weise revolutionieren, wie wir die Verbreitung von Ransomware verhindern und auf Angriffe reagieren., unbefugte Datenänderungen erkennbar und umkehrbar machen.

Schließlich, Ransomware-as-a-Service (RAAS) hat die für die Durchführung von Ransomware-Angriffen notwendigen Werkzeuge demokratisiert, Dies könnte zu einem Anstieg der Angriffe durch weniger erfahrene Cyberkriminelle führen. Dieser Wandel unterstreicht die Notwendigkeit kontinuierlicher Innovationen bei den Abwehrmechanismen im Bereich der Cybersicherheit, einschließlich der Bereitstellung umfassender Sicherheitslösungen wie SpyHunter, die Schutz vor so unterschiedlichen Ransomware-Bedrohungen bieten können.

Abschluss

Abschließend, Das Verständnis der sich entwickelnden Landschaft der Ransomware und der Auswirkungen neuer Technologien auf ihre Abwehr ist von entscheidender Bedeutung. Indem Sie informiert und vorbereitet bleiben, Einzelpersonen und Organisationen können sich besser vor den komplexen Bedrohungen durch Ransomware schützen. Die Rolle von SpyHunter in diesem Umfeld wird immer wichtiger, bietet maßgeschneiderten Schutz, um diesen neuen Herausforderungen zu begegnen.

- Schritt 1

- Schritt 2

- Schritt 3

- Schritt 4

- Schritt 5

Schritt 1: Scan für Ransomware mit SpyHunter Anti-Malware-Tool

Automatische Entfernung von Ransomware - Videoanleitung

Schritt 2: Deinstallieren Sie Ransomware und zugehörige Malware von Windows

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Befolgen Sie die obigen Anweisungen und Sie werden die meisten unerwünschten und bösartigen Programme erfolgreich löschen.

Befolgen Sie die obigen Anweisungen und Sie werden die meisten unerwünschten und bösartigen Programme erfolgreich löschen.

Schritt 3: Reinigen Sie alle Register, von Ransomware auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, dort erstellt von Ransomware. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Bevor es losgeht "Schritt 4", Bitte booten wieder in den Normalmodus, falls Sie sich gerade im abgesicherten Modus.

Dies ermöglicht es Ihnen, zu installieren und zu Verwendung SpyHunter 5 erfolgreich.

Schritt 4: Starten Sie Ihren PC im abgesicherten Modus zu isolieren und entfernen Ransomware

Schritt 5: Versuchen Sie Dateien verschlüsselt von Ransomware Wiederherstellen.

Verfahren 1: Verwenden Sie STOP Decrypter von Emsisoft.

Nicht alle Varianten dieser Ransomware können kostenlos entschlüsselt werden, aber wir haben die Entschlüsselungsvorrichtung, die von Forschern hinzugefügt, die häufig mit den Varianten aktualisiert wird, die schließlich entschlüsselt worden. Sie können Ihre Dateien mit den nachstehenden Anweisungen versuchen und entschlüsseln, aber wenn sie nicht funktionieren, leider Ihre Variante der Ransomware Virus dann nicht entschlüsselbar.

Folgen Sie den Anweisungen unten, um den Decrypter Emsisoft zu verwenden und entschlüsseln Sie Ihre Dateien kostenlos. Sie können Download der Emsisoft Entschlüsselungs-Tool verknüpft hier und dann folgen die nachstehenden Schritte zur Verfügung gestellt:

1 Rechtsklick auf dem Decrypter und klicken Sie auf Als Administrator ausführen Wie nachfolgend dargestellt:

2. Vereinbaren Sie mit den Lizenzbedingungen:

3. Klicke auf "Ordner hinzufügen" und fügen Sie dann die Ordner, in denen Sie Dateien entschlüsselt wollen wie unten gezeigt:

4. Klicke auf "Entschlüsselt" und warten auf Ihre Dateien decodiert werden.

Notiz: Kredit für den decryptor geht Forscher Emsisoft, die den Durchbruch mit diesem Virus gemacht haben.

Verfahren 2: Verwenden Sie eine Datenwiederherstellungssoftware

Ransomware-Infektionen und Ransomware zielen Sie Ihre Dateien mit einem Verschlüsselungsalgorithmus zu verschlüsseln, die sehr schwer zu entschlüsseln. Dies ist, warum wir ein Datenrückgewinnungsverfahren vorgeschlagen haben, die Sie um direkte Entschlüsselung gehen können helfen und versuchen, Ihre Dateien wiederherstellen. Beachten Sie, dass diese Methode nicht sein kann 100% wirksam, aber Sie können auch ein wenig oder viel in verschiedenen Situationen helfen.

Klicken Sie einfach auf den Link und oben auf die Menüs der Website, wählen Datenwiederherstellung - Datenwiederherstellungs-Assistent für Windows oder Mac (abhängig von Ihrem Betriebssystem), Laden Sie das Tool herunter und führen Sie es aus.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware ist ein Ransomware Infektion - Die schädliche Software, die still in Ihren Computer eindringt und entweder den Zugriff auf den Computer selbst blockiert oder Ihre Dateien verschlüsselt.

Viele Ransomware-Viren verwenden ausgefeilte Verschlüsselungsalgorithmen, um Ihre Dateien unzugänglich zu machen. Das Ziel von Ransomware-Infektionen besteht darin, eine Lösegeldzahlung zu verlangen, um wieder auf Ihre Dateien zugreifen zu können.

What Does Ransomware Ransomware Do?

Ransomware im Allgemeinen ist ein schädliche Software das ist entworfen um den Zugriff auf Ihren Computer oder Ihre Dateien zu blockieren bis ein Lösegeld gezahlt wird.

Ransomware-Viren können das auch Ihr System beschädigen, Daten beschädigen und Dateien löschen, was zum dauerhaften Verlust wichtiger Dateien führt.

How Does Ransomware Infect?

Auf verschiedene Arten. Ransomware Ransomware infiziert Computer durch Senden über Phishing-E-Mails, mit Virusanhaftung. Dieser Anhang wird normalerweise als wichtiges Dokument maskiert, wie eine Rechnung, Bankdokument oder sogar ein Flugticket und es sieht für Benutzer sehr überzeugend aus.

Another way you may become a victim of Ransomware is if you Laden Sie ein gefälschtes Installationsprogramm herunter, Crack oder Patch von einer Website mit geringer Reputation oder wenn Sie auf einen Virenlink klicken. Viele Benutzer berichten von einer Ransomware-Infektion durch Herunterladen von Torrents.

How to Open .Ransomware files?

Sie can't ohne Entschlüsseler. An dieser Stelle, die .Ransomware Dateien sind verschlüsselt. Sie können sie erst öffnen, wenn sie mit einem bestimmten Entschlüsselungsschlüssel für den jeweiligen Algorithmus entschlüsselt wurden.

Was tun, wenn ein Entschlüsseler nicht funktioniert??

Keine Panik, und Sichern Sie die Dateien. Wenn ein Entschlüsseler Ihre nicht entschlüsselt hat .Ransomware Dateien erfolgreich, dann verzweifle nicht, weil dieser Virus noch neu ist.

Kann ich wiederherstellen ".Ransomware" Dateien?

Ja, Manchmal können Dateien wiederhergestellt werden. Wir haben mehrere vorgeschlagen Methoden zur Wiederherstellung von Dateien Das könnte funktionieren, wenn Sie wiederherstellen möchten .Ransomware Dateien.

Diese Methoden sind in keiner Weise 100% garantiert, dass Sie Ihre Dateien zurückerhalten können. Aber wenn Sie ein Backup haben, Ihre Erfolgschancen sind viel größer.

How To Get Rid of Ransomware Virus?

Der sicherste und effizienteste Weg zur Entfernung dieser Ransomware-Infektion ist die Verwendung von a professionelles Anti-Malware-Programm.

Es wird nach Ransomware-Ransomware suchen und diese finden und dann entfernen, ohne Ihre wichtigen .Ransomware-Dateien zusätzlich zu beschädigen.

Kann ich Ransomware den Behörden melden??

Falls Ihr Computer mit einer Ransomware-Infektion infiziert wurde, Sie können es den örtlichen Polizeibehörden melden. Es kann Behörden weltweit dabei helfen, die Täter hinter dem Virus zu verfolgen und zu ermitteln, der Ihren Computer infiziert hat.

Unten, Wir haben eine Liste mit Regierungswebsites erstellt, Hier können Sie einen Bericht einreichen, falls Sie Opfer eines Cyberkriminalität:

Cyber-Sicherheitsbehörden, Verantwortlich für die Bearbeitung von Ransomware-Angriffsberichten in verschiedenen Regionen auf der ganzen Welt:

Deutschland - Offizielles Portal der deutschen Polizei

Vereinigte Staaten - IC3 Internet Crime Complaint Center

Großbritannien - Action Fraud Police

Frankreich - Innenministerium

Italien - Staatliche Polizei

Spanien - Nationale Polizei

Niederlande - Strafverfolgung

Polen - Polizei

Portugal - Justizpolizei

Griechenland - Cyber Crime Unit (Griechische Polizei)

Indien - Polizei von Mumbai - CyberCrime-Untersuchungszelle

Australien - Australisches High Tech Crime Center

Berichte können in unterschiedlichen Zeiträumen beantwortet werden, abhängig von Ihren lokalen Behörden.

Können Sie verhindern, dass Ransomware Ihre Dateien verschlüsselt??

Ja, Sie können Ransomware verhindern. Der beste Weg, dies zu tun, besteht darin, sicherzustellen, dass Ihr Computersystem mit den neuesten Sicherheitspatches aktualisiert wird, Verwenden Sie ein seriöses Anti-Malware-Programm und Firewall, Sichern Sie Ihre wichtigen Dateien regelmäßig, und vermeiden Sie das Anklicken bösartige Links oder unbekannte Dateien herunterladen.

Can Ransomware Ransomware Steal Your Data?

Ja, in den meisten Fällen Ransomware wird Ihre Informationen stehlen. It is a form of malware that steals data from a user's computer, verschlüsselt es, und fordert dann ein Lösegeld, um es zu entschlüsseln.

Vielfach, die Malware-Autoren oder Angreifer drohen damit, die Daten zu löschen bzw veröffentlichen Sie es online es sei denn, das Lösegeld wird bezahlt.

Kann Ransomware WLAN infizieren?

Ja, Ransomware kann WLAN-Netzwerke infizieren, da böswillige Akteure damit die Kontrolle über das Netzwerk erlangen können, vertrauliche Daten stehlen, und Benutzer sperren. Wenn ein Ransomware-Angriff erfolgreich ist, Dies könnte zu einem Dienst- und/oder Datenverlust führen, und in einigen Fällen, finanzielle Verluste.

Soll ich Ransomware bezahlen?

Nicht, Sie sollten Ransomware-Erpresser nicht bezahlen. Ihre Zahlung ermutigt nur Kriminelle und garantiert nicht, dass die Dateien oder Daten wiederhergestellt werden. Der bessere Ansatz besteht darin, ein sicheres Backup wichtiger Daten zu haben und von vornherein auf die Sicherheit zu achten.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, Die Hacker haben möglicherweise immer noch Zugriff auf Ihren Computer, Daten, oder Dateien und kann weiterhin damit drohen, sie offenzulegen oder zu löschen, oder sie sogar zur Begehung von Cyberkriminalität nutzen. In einigen Fällen, sie können sogar weiterhin zusätzliche Lösegeldzahlungen verlangen.

Kann ein Ransomware-Angriff erkannt werden??

Ja, Ransomware erkannt werden kann. Anti-Malware-Software und andere fortschrittliche Sicherheitstools kann Ransomware erkennen und den Benutzer warnen wenn es auf einer Maschine vorhanden ist.

Es ist wichtig, über die neuesten Sicherheitsmaßnahmen auf dem Laufenden zu bleiben und die Sicherheitssoftware auf dem neuesten Stand zu halten, um sicherzustellen, dass Ransomware erkannt und verhindert werden kann.

Werden Ransomware-Kriminelle erwischt??

Ja, Ransomware-Kriminelle werden erwischt. Strafverfolgungsbehörden, wie das FBI, Interpol und andere waren erfolgreich dabei, Ransomware-Kriminelle in den USA und anderen Ländern aufzuspüren und strafrechtlich zu verfolgen. Da Ransomware-Bedrohungen weiter zunehmen, ebenso die Durchsetzungstätigkeit.

Über die Ransomware-Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, Diese Ransomware-Anleitung zum Entfernen ist enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen zu helfen, die spezifische Malware zu entfernen und Ihre verschlüsselten Dateien wiederherzustellen.

Wie haben wir die Recherche zu dieser Ransomware durchgeführt??

Unsere Forschung basiert auf einer unabhängigen Untersuchung. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, und als solche, Wir erhalten täglich Updates zu den neuesten Malware- und Ransomware-Definitionen.

Weiter, die Forschung hinter der Ransomware-Ransomware-Bedrohung wird unterstützt mit Virustotal und die NoMoreRansom Projekt.

Um die Ransomware-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Als Website, die sich seitdem der Bereitstellung kostenloser Anweisungen zum Entfernen von Ransomware und Malware widmet 2014, Die Empfehlung von SensorsTechForum lautet: Achten Sie nur auf vertrauenswürdige Quellen.

Wie man vertrauenswürdige Quellen erkennt:

- Immer überprüfen "Über uns" Website.

- Profil des Inhaltserstellers.

- Stellen Sie sicher, dass sich echte Personen hinter der Website befinden und keine falschen Namen und Profile.

- Überprüfen Sie Facebook, Persönliche Profile von LinkedIn und Twitter.