Ein neuer Sicherheitsbericht zeigt, dass Alcatel-Smartphones enthält einen Android-Malware namens TCL Wetters. Es wurde auch installiert auf zwei Telefone und auf der Google Play-Repository gefunden.

TCL Wetter Android Malware Gebündelt mit Alcatel Phones

Malware-Code in Android Apps Einbetten und versuchen Opfer dazu zu bringen, sie zu installieren ist eine der beliebtesten Taktiken von Kriminellen verwendet. vorinstallierte Anwendungen, die von den Herstellern - jedoch eine aktuelle Angriff Kampagne wurde durch ein noch einfacher und Alarmverfahren verursacht werden identifiziert. Dies ist der Fall mit Alcatel Telefonen, die solche Fälle enthalten gefunden. Offenlegung über das Problem berichtet wurde durch stromauf, eine Abrechnung mit dem Anbieter Betrug Unternehmen. Wir erinnern unsere Leser, die Alcatel durch die im Besitz TCL Corporation die Lösevorrichtungen unter verschiedenen Marken, einschließlich Blackberry.

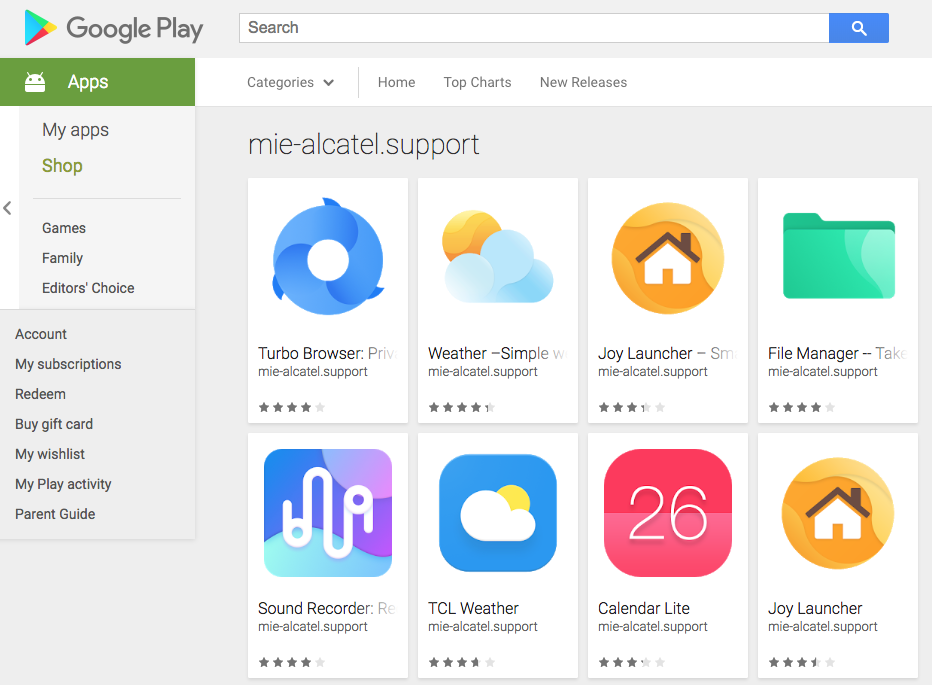

Der Schadcode selbst ist in der Anwendung gefunden genannt TCL Wetter die selbst von der gleichen Firma entwickelt und auf ihren Geräten vorinstalliert. Zusätzlich ist es auf der Google Play-Repository zur Verfügung - mehr als zehn Millionen Downloads bisher aufgezeichnet wurden. Das Sicherheitsproblem ist nicht beabsichtigt, es wurde festgestellt, dass die Anwendung an einem Punkt im letzten Jahr mit schädlichem Code infiziert. Auch nachdem der Fehler behoben wurde, hat TCL nicht reagiert, wie dieser Dienst wurde gehackt.

Der Wetterdienst wurde festgestellt, Ernte Nutzdaten und sie an einen Server sendet in China. Nach der Untersuchung beinhaltet dies die folgenden Informationen:

- Geografische Position

- E-mailadressen

- IMEI-Codes

- Andere Daten, wie in dem Code konfiguriert

Zwei Modelle wurden vom Fehler betroffen werden, wie der Wetterdienst wurde auf sie vorinstalliert - das Pixi4 und A3 Max. Andere Geräte können auch als auch alle Android-Nutzer betroffen sein, die das gefährliche Plugin aus dem Google Play Store-Repository heruntergeladen.

Was die TCL Wetter Malware könnte zu Ihrem Telefon tun?

Die Sicherheits Berichte zeigen, dass die Android-Malware schon einige Geräte ausgewirkt hat. Der gefährliche Code versucht, die betroffenen Geräte zu Premium-Telefonnummern zu abonnieren, die zu teueren Telefonrechnungen führen.

Eines der größten Ereignisse diese spezielle Malware beteiligt war getan in Brasilien, wo 2.5 Millionen Transaktionsversuche wurden bestätigt vom Wetterdienst zu kommen. Die kontaminierten Geräte alle gesendeten SMS-Nachrichten an Premium-Telefonnummern versuchen, für teure digitale Dienste zu bezahlen. Zum Glück wurden sie von den Trägern blockiert. Diese kurzlebige Kampagne fand im Juli und August 2018 bevor seine Taktik zu ändern. Die erste Welle der Angriffe gezählt 128,845 einzigartige Telefonnummern. Der zweite Versuch war für einen weiteren Premium-Service, der auch zu gegebener Zeit blockiert wurde. Dies geschah in der gleichen Zeitperiode in Höhe von insgesamt 428,291 Transaktionsversuche.

Zwei weitere Kampagnen, die durch diese Malware bestätigt wurden, sind die folgenden:

- Der Kuwait-Angriff - Ein weiteres beeinflusst Land ist Kuwait, wo 78,940 Transaktions Versuche wurden während der Kampagne Brasilien entdeckt.

- Afrika Angriffe - Blockierte Transaktionsanforderungen wurden in mehreren afrikanischen Ländern, darunter Nigeria entdeckt, Ägypten, Südafrika und Tunesien.

Nach den Nachrichten wurde der Android Malware in sieben Märkten gefunden und wenn es erfolgreich ist, würde es zu Verlusten von rund führen $1.5 Millionen-Gerät Besitzer.

Upstream kaufte ein Gerät von einem früheren Besitzer und berichtet, dass Adware-ähnliches Verhalten wurde ebenfalls identifiziert. Analyse des Codes Wetter-App zeigt, dass beim Start wird es ein verstecktes Browser-Daten mit voreingestellten Zielseite starten. Dieser Prozess wird klicken Sie auf die Anzeigen platziert, die Einkommen für die Hacker-Betreiber generieren. Als Folge davon berichten die Analysten, dass zwischen 50 zu 250 MB Daten wurden jeden Tag in einer solchen automatisierten Aktivitäten aufgezeichnet.

Untersuchung der infizierten Handys zeigt auch, dass die bösartigen APK-Dateien übermäßige Android Berechtigungen umfassen:

- CHANGE_WIFI_STATE - Ermöglicht die Anwendung, den Status des Wi-Fi-Netzwerkes zu ändern

- MOUNT_UNMOUNT_FILESYSTEMS - Ermöglicht die Ein- und Aushängen von Dateisystemen (d.h.. externe SD-Karten). Android-Dokumentation sagt die Erlaubnis nicht für 3rd-Party-Anwendungen vorgesehen ist

- READ_PHONE_STATE - Erlaubt nur den Zugriff auf Telefonstatus lesen, einschließlich der Telefonnummer des Gerätes, aktuelle zellulare Netzwerkinformation, der Status von laufenden Anrufen, und eine Liste von allen PhoneAccounts auf dem Gerät registriert. Dokumentation sagt, dass diese Erlaubnis DANGEROUS ist

- READ / WRITE_EXTERNAL_STORAGE - Ermöglicht das Lesen und Schreiben des externen Speichers. Das ist gefährlich (wie kann die Anwendung den Zugriff auf andere Benutzer Dateien und / oder 3rd-Party-App-Protokolle, Systemprotokolle. Dies bedeutet, dass die Anwendung kann lesen / schreiben alles, was es will, und die gelesenen Daten möglicherweise an den Server gesendet werden

- ACCESS_KEYGUARD_SECURE_STORAGE - Diese Berechtigung wurde in dem O entfernt, da 4.4 (KitKat). Aber für Geräte, die unter dieser Version, Diese Berechtigung der Lage ist, einen Fehler in dem Betriebssystem zu steuern, um die Vorrichtung zu jeder Zeit zu sperren und entsperren (wie die Power-Taste drücken und das Telefon entsperren)

- READ_LOGS - Ermöglicht eine Anwendung, die Low-Level-System-Protokolldateien zu lesen. Nicht für den Einsatz von Anwendungen von Drittanbietern, weil Log-Einträge können enthalten die privaten Informationen des Benutzers.

- SET_DEBUG_APP - eine Anwendung konfiguriert für das Debuggen

Auch wenn das Unternehmen angekündigt, nicht angekündigt hat, die Ursprünge des bösartigen Codes gibt es zwei mögliche Gründe, die am ehesten in Betracht gezogen werden:

- Anwendung Vulnerability - Die Verbrecher hinter der Malware-Code Installation könnten Schwächen bei der Anwendung identifiziert und verwendeten es den gefährlichen Code einbetten.

- App Überholstatistik - Der Hacker könnte das Repository oder die Anlage produziert die Telefone, um neu zu konfigurieren, sie mit der notwendigen Malware gehackt.

Alle gefährlichen Versionen wurden anschließend aus dem Google Play Store entfernt.