|

PREIS

|

GESAMTPUNKTZAHL

|

OS

|

VPN

|

ENCRYPTION

|

TRACK BLOCK

|

FINGERABDRUCK

|

|

|||

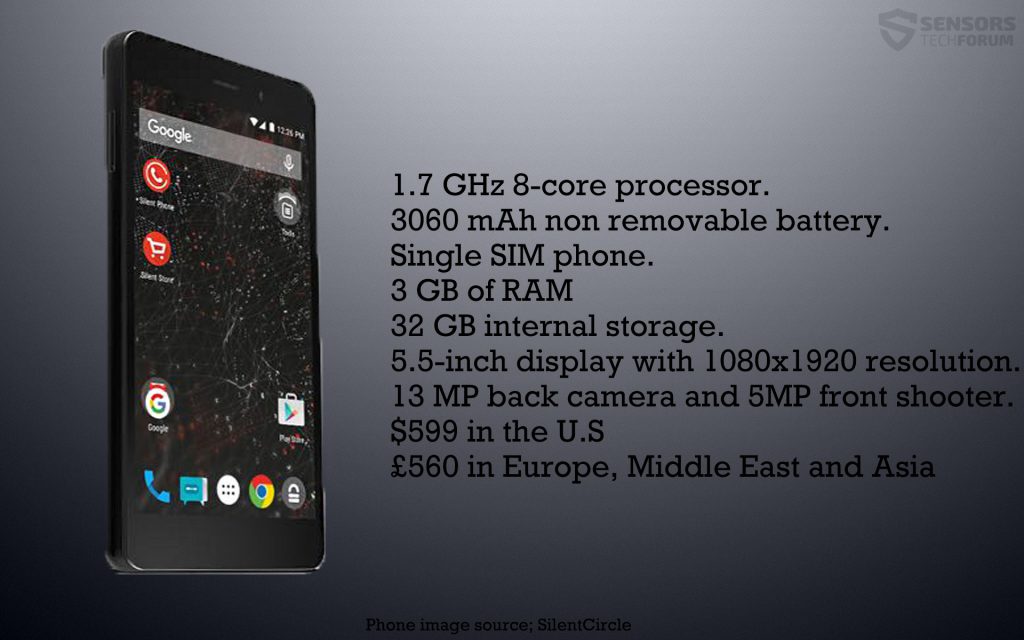

| 1 |

|

black 2

siehe Bewertung |

$735 |

|

privat |  |

AES-256 |  |

|

|

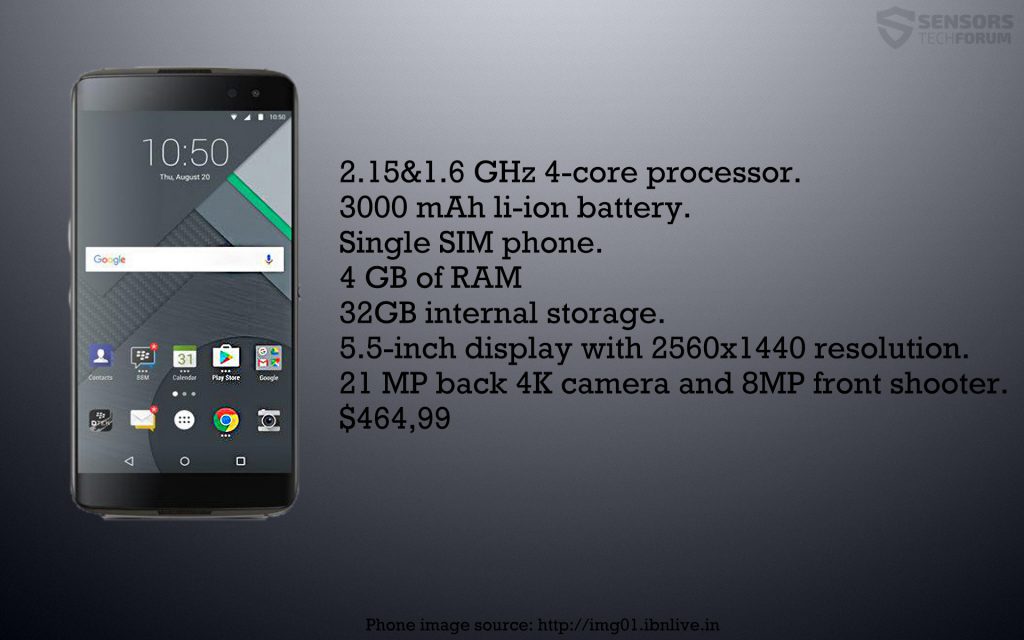

| 2 |

|

DTEK60

siehe Bewertung |

$399 |

|

DTEK OS |  |

AES-256 |  |

|

|

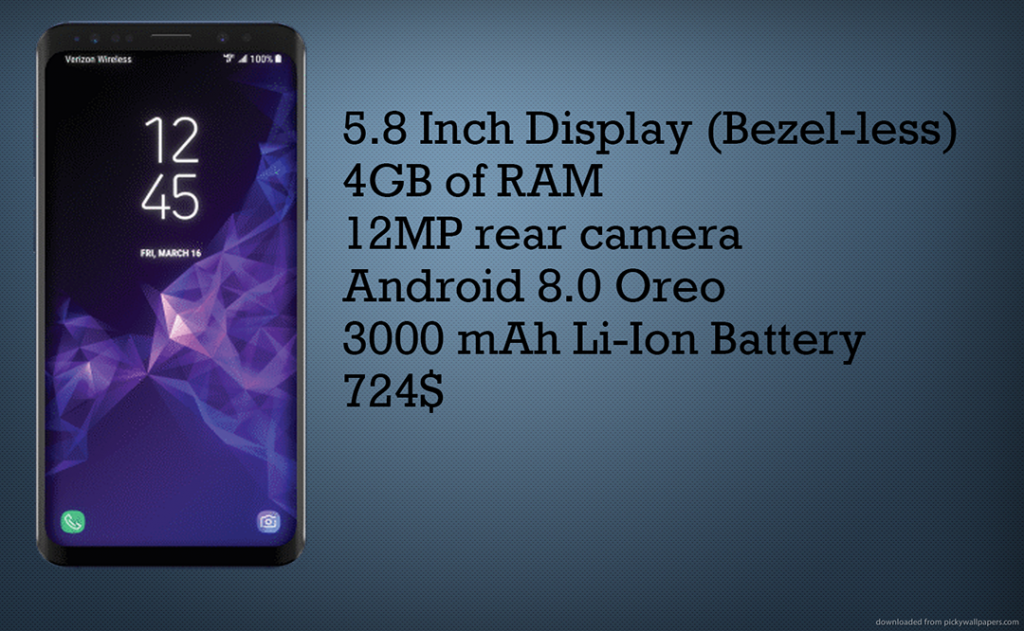

| 3 |

|

Samsung S9

siehe Bewertung |

~ $ 730 |

|

Androide 8.0 |  |

AES-256 |  |

|

|

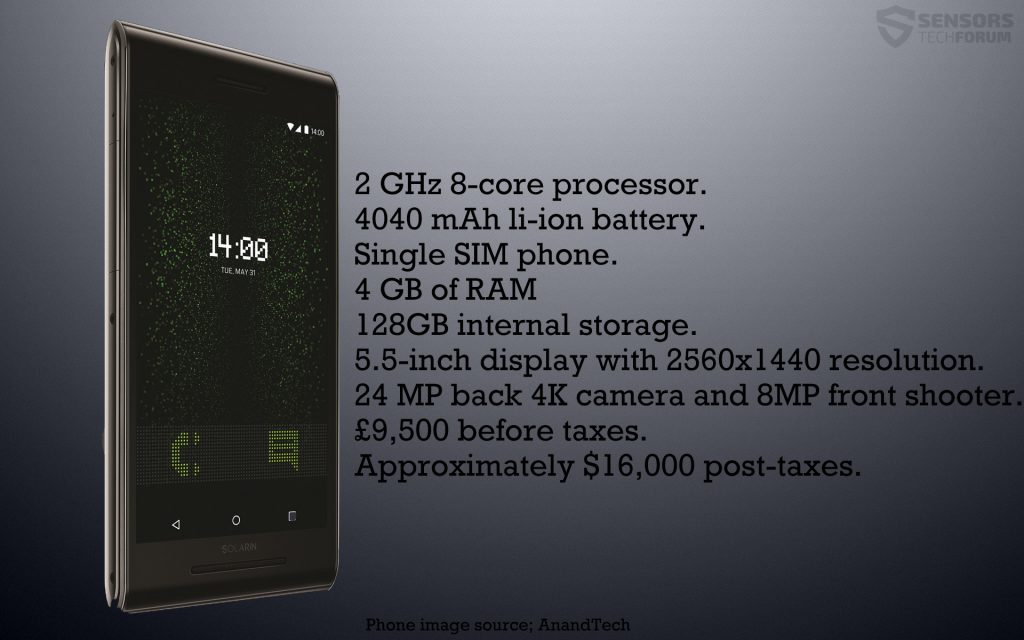

| 4 |

|

Sirin Solarin

siehe Bewertung |

$16000 |

|

Androide 5.1 (Brauch) |  |

AES-256 |  |

|

|

| 5 |

|

Google Pixel 2

siehe Bewertung |

~ $ 900 |

|

Androide 8.0 |  |

AES-256 |  |

|

|

| 6 |

|

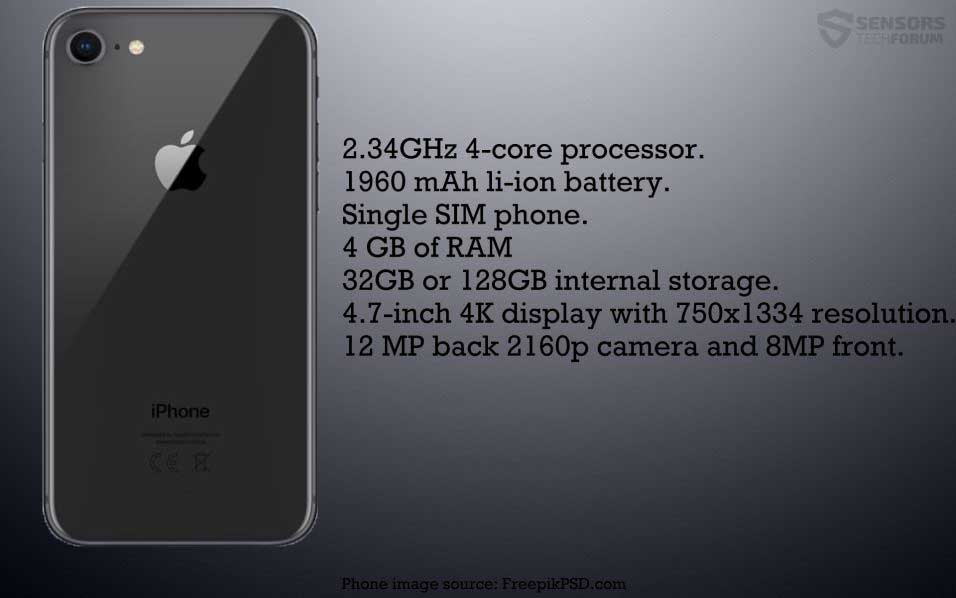

K iPhone

siehe Bewertung |

$4500 |

|

iOS |  |

AES-256 |  |

|

|

| 7 |

|

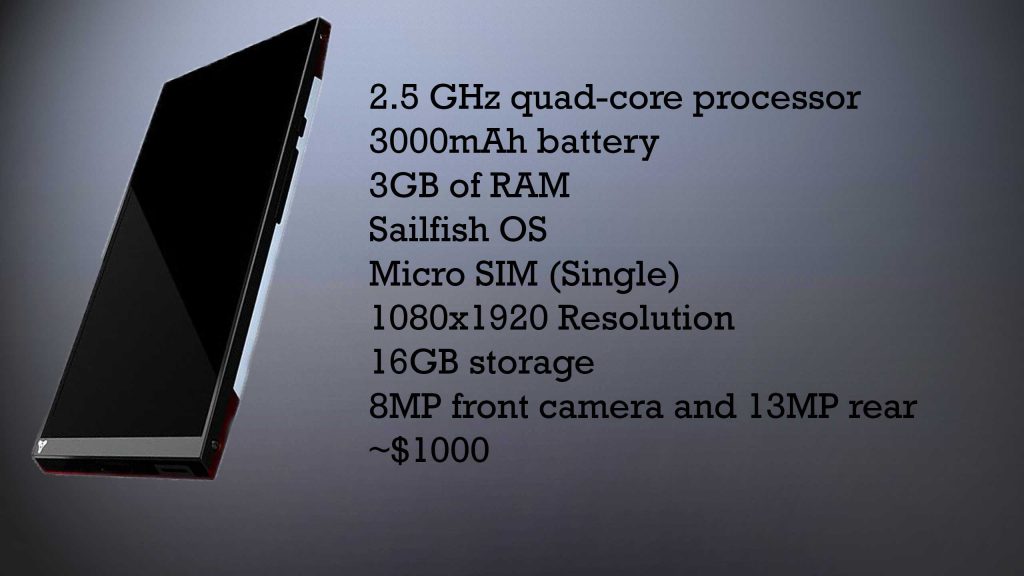

Turing Telefon

siehe Bewertung |

$1000 |

|

Fächerfisch OS |  |

AES-256 |  |

|

|

| 8 |

|

Boeing Schwarz

siehe Bewertung |

$650 |

|

Androide (Brauch) |  |

AES-256 |  |

|

|

| 9 |

|

UnaPhone Zenith

siehe Bewertung |

$539 |

|

UnaOS™ |  |

AES-256 |  |

|

|

| 10 |

|

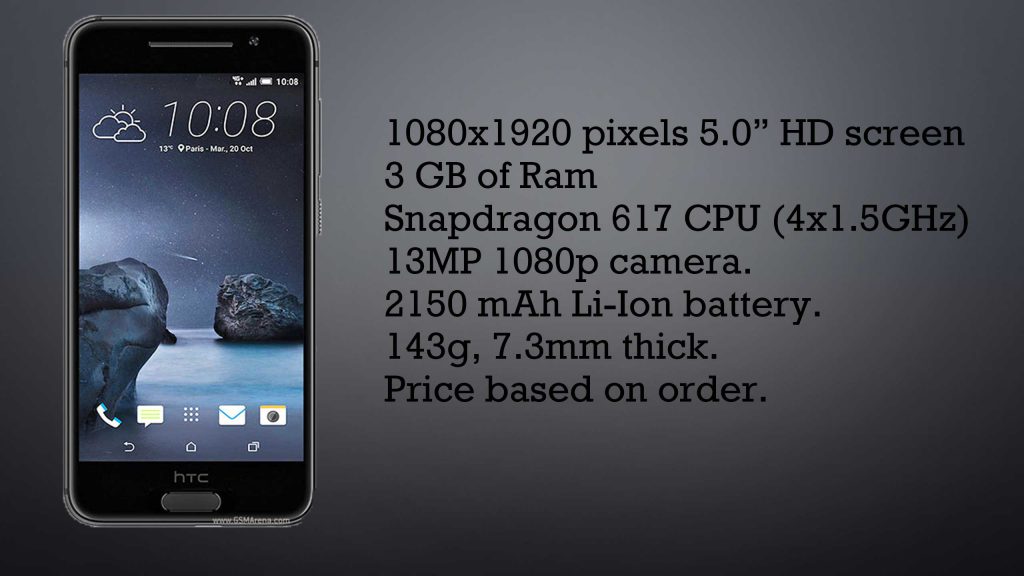

D4 HTC A9

siehe Bewertung |

Hängt davon ab |

|

Androide (Brauch) |  |

AES-256 |  |

|

|

|

Suche nach neueren Geräten? Besuchen Sie unsere neue Überprüfung heraus, auf das die sichersten Smartphones sind in 2019:

Das Smartphone hat für unser tägliches Leben so wichtig geworden, dass wir nicht unser Leben ohne sie vorstellen können. Wenn wir über sichere und private Smartphones, Gegenstand immer hängt. Dies ist vor allem wegen der Veränderungen im 21. Jahrhundert in Bezug auf das Internet der Freiheit und Privatsphäre. Seit der Einführung der Regel 41 wurde von dem US-Kongress verabschiedet, die Smartphone-Sicherheit ist ein sehr interessantes Thema diskutieren wird. Und in der gleichen Zeit, wir haben Malware, die auch ganz das Thema zu Chaos mit, wegen der Vielzahl von Malware, die da draußen. Also, wenn wir beginnen, Smartphones zu diskutieren, wir sollten mehrere Bereiche weisen darauf hin, dass Sie sich darauf konzentrieren müssen, wenn sie versuchen, ein Smartphone zu Sicherheitszwecken zu verwenden:

- Was werden Sie das Smartphone verwenden für?

- Werden Sie eine SIM-Karte verwenden, oder wollen Sie nur das Smartphone für Internet-Verbindungen verwenden,?

- Sind die Dienste, die Sie von Ihnen gehen fordern Informationen verwenden werden?

- Haben Sie in biometrische Sicherheit glauben, und ist es wichtig, dass Sie?

- Ist Ihr Smartphone-Nutzung mehr gehen konzentrieren sich auf Privatsphäre oder Malware-Sicherheit?

Und wenn es darum geht, den Wechsel und volatilen Zeiten, die wir leben in, sicheres Verhalten auf ein Gerät beschränkt sich nicht nur, aber darum geht, welche Art von Sicherheitssystem fokussiert man sich auf den Aufbau für sich selbst oder Ihr Unternehmen. Wenn Sie an einem Sicherheitssystem zielen, die auf den Schutz Ihres Computers vor Datendieben und Hackern ganz darauf konzentriert, dann sollte man mehr auf das gesamte Netzwerk konzentrieren, die Sie auf eine sichere Weise entwickelt werden, laufen.

Welche Arten von Malware und Bedrohungen der Privatsphäre Exist?

In diesen schwierigen Zeiten, jedes Segment unserer Daten online gespeichert und vor allem unserer persönlichen Informationen, Finanzdaten sowie andere wichtige Informationen, einschließlich Zahlung mit unserem Smartphone hat ein Ziel für die Cyber-Kriminellen werden. Dies hat eine ganz neue Art von Cyber-Bedrohungen geschaffen, die im Zusammenhang mit dieser sind. Die Malware und Privatsphäre Gefahren, die da draußen existieren variieren von Finanz-Diebstahl-Viren Spyware, die sogar das Mikrofon aktivieren können mithören. Außerdem, Ransomware Viren sind weiterhin noch mit noch alarmierenden Raten zu verbreiten in 2018, und sie hve damit begonnen, Android-Geräte zu verschieben. Finanz Diebstahl Malware hat sich weiterentwickelt und auch können jetzt Ihre Kryptowährung Brieftasche stehlen, wenn es auf Ihrem PC gespeichert ist. Außerdem, gibt es die immer bestehenden Arten von Gefahren, wie die Betrüger und die Phishing-Attacken, die von den Millionen pro Tag durchgeführt werden, und Ihre Daten schnell stehlen kann, wenn Sie nicht aufpassen.

Wie eine Secure Smartphone für Ihre Situation wählen?

Es gibt verschiedene Smartphones, die auf andere Weise gesichert werden. Einige smarthones sind mehr Privatsphäre orientiert, während es gibt andere Geräte, die zur Verwendung von Verschlüsselung und sicheren Boot mehr verlassen Sie sichern vor neugierigen eyesand Malware. Es gibt auch verschiedene Geräte, die verschiedene Funktionen für die Preise bieten sie angeboten werden, auf, aber bedenken Sie, dass gute Preise bedeuten nicht immer, dass das Gerät als die, die so sicher ist, die teurer sind. Am Ende alles führt zu Ihnen - dem Benutzer des Telefons und Ihre Sicherheitsanforderungen. So, Lassen Sie uns mit unserem Countdown der Top beginnen 10 sicherste Handys, die Sie kaufen können.

Was scheint das bekannteste und gekauft Business-Telefon mit verschiedenen Sicherheitsebenen zu sein, die black 2 ist eine Einrichtung,, lauffähig multipled Betriebssysteme und hat Auszeichnungen vor kurzem hat es sicherheitsorientierten Design ist.

Privatsphäre

Wenn wir über die Privatsphäre des black sprechen 2, das Gerät verfügt über ein spezifisches Betriebssystem, was es ist Haupt-Stärke in diesem Sektor. Genannt Silent-O oder PrivatOS, es wird aus dem Kern erstellt von Design privat zu sein. Das Betriebssystem verfügt über eine Datenschutzfunktion darin eingebettet ist Gerät, das für die Kommunikation einzelne Textnachricht und Anwendung verschlüsselt ständig gegen. Die Privatsphäre-Funktion erstreckt sich sogar ist es zu verschlüsseln aktive Anrufe zu erreichen, es praktisch unmöglich für die informaition während des Telefonats machen rufen selbst überwacht werden. Außerdem, das Betriebssystem macht es auch möglich, jede Anwendung separat zu steuern und eine informierte decisiona s zu machen, was es Ihnen ermöglichen, diese App von Ihrem Telefon zu extrahieren.

Sicherheit

Das Betriebssystem des black 2 erstellt von Design sicher zu sein. Es enthält Vorbelastung von Anwendungen, was bedeutet, dass sie die Fähigkeit hat, Anwendungen in einer kontrollierten Umgebung zu laufen, Bereitstellen der Fähigkeit zu kontrollieren, was Sie wollen, wie Daten gemeinsam nutzen.

Außerdem, Silentos hat auch eine Funktion, als Spaces bekannt. Es ermöglicht virtuelle Umgebungen, die Sie separat erstellen können, und lassen Sie sie geteilt arbeiten. Um besser zu erklären, diese, Lassen Sie uns annehmen, dass Sie Ihre persönlichen Daten auf einem Android-Gerät gespeichert werden soll, wie ein separates Telefon. Dazu können Sie ein „Space“ hinzufügen und diesen Raum nutzen nur die spezifische infomration hinzufügen, die Sie speichern möchten, wie Fotos, wichtige Dokumente und andere Informationen, die auf diesem virtuellen Android bleiben. Wenn ein anderer Platz auf der black 2 Ist kompromittiert, die Informationen, die Sie auf dem separaten Raum haben wird sicher bleiben und sichern und Sie können sie Ihre Daten extrahieren und dann setzen Sie Ihr Gerät. Diese einzigartige Funktion des Telefons macht es auch möglich, jeden „Space“ getrennt von den anderen anpassen und sicher bleiben. Sie können auch einen anderen „Space“ benutzen, die Sie freigelegt kann Gefahr, wenn Sie besuchen verdächtige Websites häufig, ohne Ihre wichtigen Daten in Ihrem Raum auszusetzen, wo es gespeichert.

Außerdem, wenn es um die Unterstützung, verspricht das Unternehmen 72 Stunden Frist für jede Form der Verwundbarkeit Patchen, die auf Ihrem Gerät securty und sie haben auch berichtet worden, gefährden können sehr technisch versierten sein, lösen handeln schnell Probleme schnell. Schlussfolgern, die black 2018 und andere Modelle black zu den sichersten Mobiltelefone können Sie besitzen, und alle anderen Handys in der Kategorie sind nur Alternativen black.

Blackberry eingegeben 2018 mit seinen zwei Telefone, von denen die DTEK60, konzentriert sich im Besonderen auf die Sicherheit. Die Telefone betreiben ein eigenes Android OS mit verschiedenen seucrity Funktionen, der Wert der Privatsphäre sowie Sicherheit.

Sicherheit

Wenn es um den Wettbewerb, Blackberry ist ein Unternehmen, das immer auf dem Business-Anwender konzentriert. So ist einer der Vorteile, die die DTEK60 in Bezug auf die Smartphone-Sicherheit hat ist, dass es Unterstützung auf einem angemessenen Niveau variieren und es ist Updates so schnell wie möglich ausgegeben werden, wenn ein großer berichtet und der Patch kommt an alle Geräte.

Weiter, neben einem robusten Kernet mit, stark konzentriert alle modificiations auf stoppen, die es durch Malware oder Hacker getan werden kann, um Firmware ist das Gerät auch. Auch wenn es läuft eine ältere Version von Android (6), Das Smartphone verfügt über Sicherheitsstiefel und einen extrem sicheren Boot-Sequenz Prozess, den es verwendet. Außerdem, der Hauptzweck, für die dieses Smartphone erstellen gewesen ist Überblick und Modifikation auszuführen davon Softwares. Genau wie die DTEK50, Das ist das ältere Modell, es hat auch eine DTEK Software gebaut, in dem Sie die Sicherheit in einer benutzerfreundlichen Art und Weise überwachen kann. Des Weiteren auch die DTEK-Software macht es möglich, die notwendigen Maßnahmen zu ergreifen, wenn Sie ein Sicherheitsproblem auf Ihrem Smartphone erkannt haben.

Unterm Strich ist, dass, wenn es um die Funktionen Preis Graph, dieses Telefon wäre hoch oben drauf sein, denn es ist eine sehr gute Wahl für das, was es kostet, daher ist es Position auf der Liste.

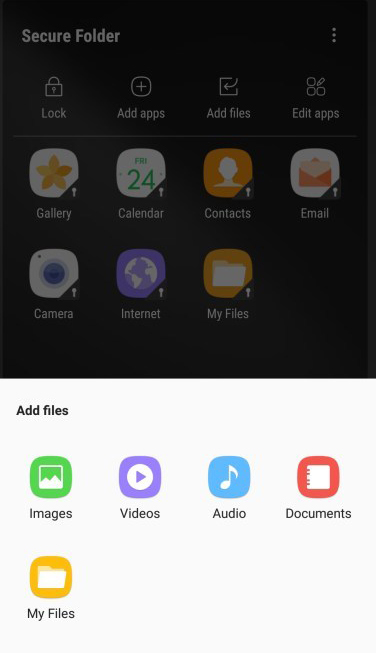

Wenn es darum geht Sicherheit Smartphone, das Samsung Galaxy ist ein Gerät, das eine unserer Top-Picks ist. Der Hauptgrund dafür ist, dass das Smartphone die speziell modifizierte Android hat, die hochgradig anpassbar ist und mit mehreren Verbesserungen können in eine mobile Festung verwandelt werden.

Sicherheit

Wenn wir diskutieren, um die Sicherheit des Samsung S9, das erste Detail, das in den Sinn kommt, ist die Iris-Scan-Funktion für die Gesichtserkennung, die Samsung geschaffen wurde, zu erkennen,. Dieser neue Ansatz zur biometrischen Sicherheit nimmt sicherlich die Wahrscheinlichkeit des Geräts entriegelt wird, aber es bedeutet auch, dass dieses Smartphone in einer Tripple Kombination freigeschaltet wird, mit einer PIN, Fingerabdruck, Muster und Iiris. So ist das Gerät wirklich fortgeschritten, wenn es um die Auswahl kommt es zeigt Ihnen, wenn es um Sicherheit. Und das Unternehmen Patches schnell jede Sicherheitslücke, die auftreten können, vor allem, wenn es darum geht, auf den Iris-Scanner, der war ausgetrickst Hacker das Gerät über Kontaktlinsen zu entriegeln und einem Foto. Samsung haben sich schnell mit neuen Update auf der die Iris-Scan-Funktion des Geräts erheblich verbessert und macht es schwieriger, es zu entsperren durch ein einzigartiges Muster der Iris mit der für Ihr Telefon nur wie eine Art von eindeutigen Schlüsseln wirkt.

Weiter, da die Zahlung wird häufig durchgeführt unter Verwendung Samsung Pay, das Unternehmen hat es geschafft, so dass das Gerät Militär-Grad-Verschlüsselung verfügt plus verfügt über viele Funktionen, die die Dateien und Daten des Gerätes sichern. Eine davon ist die Fähigkeit, unterschiedliche Funktionen des Samsung-Geräts zu sperren, wie Web-Seiten zugreifen, bei der Unterzeichnung bestimmte Webseiten zu verwenden,, etc. Außerdem, private Dateien und Anwendungen können auch separat im Secure Folder-Funktion gespeichert werden, um den Zugang zu gewähren Sie nur.

Privatsphäre

Neben Sicherheit, Samsung hat auch wenn über Privatsphäre, Umsetzung ihrer Samsung Knox, die bietet Chip-Level-Sicherheit, die mehrere unterschiedliche Schichten des Schutzes reinfoces, die auf Hardware als auch Software-Ebene arbeitet. Dies sorgt für Privatsphäre, durch Verwendung von Virtualisierungszonen, bekannt als TrustZones, so können Sie die entsprechende Umgebung wählen, basierend auf der Arbeit, die Sie tun.

Na sicher, wobei in dem Smartphone-Markt, Sie müssen wissen, dass der Wettbewerb insanly groß ist, und es gibt diejenigen, die immer Licht auf eine gezielte Gruppe von Kunden zu vergießen streben - die mit Bankkonten, groß genug, um Tausende auf einem hochsicheren Smartphone zu verbringen. Ein solches Smartphone ist das Sirin Solarin Telefon, das über Kosten $16,000 Dollar, und wenn Sie nicht bereit sind, diesen Preis zu zahlen, Sie sollten es diesen Teil lesen überspringen.

Sicherheit

Die Sicherheits featues des Sirin Solarin haben auf die Bereitstellung von aktiven Schutz auf dem mobilen Gerät konzentriert. So, im Gegensatz zu anderen Handys mit Schutzfunktionen ist dieses Gerät aktiv geschützt gegen verschiedene Angriffe auf ihrem Host oder über physicall Adresse und sogar auf dem Netzwerk ist verbunden. Solche aktiven Schutz ist bekannt als Zimperium und wenn Sie ein Solarin Smartphone, es wird die folgenden Funktionen zur Verfügung stellen:

- Erkennen von Bedrohungen und sofortige Behandlung von ihnen durch Sicherheitsadministratoren.

- Erkennung unbekannter Bedrohungen durch hoch komplexe Bedrohungsanalyse mit.

Außerdem, der Service umfasst auch Vertrag mit dem anonymen E-Mail-Anbieter Protonmail, die sicherstellt, dass Sie eine verschlüsselte E-Mail-Adresse mit Zwei-Faktor-Authentifizierung und Dual Passwort Login haben. Das bedeutet, dass Sie ein Passwort eingeben, um das E-Mail-Konto und ein anderes einloggen, um Ihre E-Mail-Box zu entschlüsseln.

Ein weiteres eindrucksvolles Feature, das dieses Handy ist eine Technologie, wie Security Shield bekannt, die von der Firma zur Verfügung gestellt KoolSpan. Diese Technologie macht es möglich, dass Sie eine VoIP führen (Voice over IP) Anrufe und Nachrichten versenden, die auf dem Sprung mit einer AES-256-Verschlüsselung und FIPS codiert werden 140-2 Verschlüsselung. Also im Grunde diese Chiffren sind so stark, dass sie von der Regierung verwendet werden, streng geheim, Dateien zu sperren, und Sie haben dieses Maß an Sicherheit, wenn Sie einen einfachen Text senden. Der Modus kann auch ein- und ausgeschaltet werden, mit einem einfachen Schalter, das ist in der Rückseite des Gerätes - einfach, noch sehr sicher.

Egal, ob Sie sich entscheiden, dieses Telefon zu vertrauen oder nicht, wenn es um die Standard-Flaggschiff Android-Geräte, es ist eine sehr gute Idee, Google Pixel zu erwähnen. Das Telefon verfügt über das Hauptaugenmerk des Unternehmens, da sie ständig aktualisieren, es ist neueste Android-Version und das Gerät ist wahrscheinlich fo viele Jahre unterstützt bleiben. Jedoch, auch ein Flaggschiff-Gerät zu sein, bedeutet, dass sie wahrscheinlich mehr von Hackern werden gezielt sind und deshalb besondere Vorsicht ist erforderlich, wenn Sie diese Art von Geräten verwenden.

Sicherheit

Google hat mit vielen neuen Sicherheitsfunktionen ihres Pixel Telefon kommen, es vor allem, wenn kommt es neuesten Android ist. Das Unternehmen hat FBE umgesetzt - dateibasierte Verschlüsselung für Vorspeisen, die nicht verraten, welche Art von Verschlüsselung verwendet wird, aber es ist wahrscheinlich, dass eine der stärksten da draußen, die RSA-Chiffre verwendet wurde, die für jedes Objekt einen eindeutigen Entschlüsselungsschlüssel erzeugt,. Diese Strategie funktioniert mit der einzelnen Dateien, die von den Google-Pixel-Handys verwendet werden,. Die Dateien mit verschiedenen Schlüsseln codiert für jeden von ihnen Entriegeln es unmöglich machen, für Gauner sie sogar zu lesen, wenn sie irgendwie die Sicherheit zu brechen verwalten und das Telefon infizieren. Das Unternehmen hat auch die Sicherheit mit Leichtigkeit kombiniert, was bedeutet, dass sie verschiedene feautres des Telefons inserteded haben, die sehr schnell zugegriffen werden kann, trotz der starken Verschlüsselung, wie die Alarme, Telefonanrufe und andere.

Außerdem, andere Sicherheitsfunktionen dieser Version von Android sind immer verfügbar und schließen diejenigen ein, die direkte Boot-Funktion des Telefons und erhöhte Verschlüsselung. Weiter, relativ neues Feature für das Android O ist, ist die verifizierte Boot-Sicherheits-Option, die in erster Linie alle beschädigten Telefone stoppt von Booten. Dies macht es schwierig, die Geräte zu verankern, obwohl.

Zusätzlich zu jenen,, die Unterstützung des Pixel Telefon hat sich auch als sehr reaktionsschnell gemacht worden, weil das Unternehmen hält ständig ihre Bugfixing Technologien verbessern. Nehmen Sie ein einfaches Beispiel – Sie verwenden Ihre Pixel Telefon und ein großes auftritt. Anstatt Sie das Support-Team zu kontaktieren, die ihnen die Fehler, Daten zu empfangen, sendet das Gerät automatisch Ihre Fehlerinformationen an die Unterstützung und der Prozess wird diskret und automatisch gehandhabt, ohne Hacker, was zu einem Datenschutz Update-Service ausgerichtet, die sich aktiv für die Bug-Informationen extrahiert und die Fehler selbst behoben werden, wissen, dass sie in erster Linie bestand.

Privatsphäre

Wenn es um die Privatsphäre, Sie können sicher sein, dass Google Sorgfalt verwendet hat, wenn es um dieses Gerät kommt. Google gibt Ihnen die vollständige Kontrolle über jede App, die Sie auf Ihrem Handy installieren und schränkt die Anwendungen aus dem jede Art von Änderungen auf dem Gerät, auch wenn die Anwendungen eine Art kritischer Berechtigungen, die sie von Ihnen verlangen. Weiter, hat das Unternehmen auch auf die Minimierung der ammount von Daten konzentriert, die durch das Gerät verschenkt wird, wenn verschiedene Anwendungen unter Verwendung von, nur beschränkt dies auf die crucical Daten erforderlich. Wir fühlen uns davon überzeugt, dass diese Funktionen sind sehr nützlich, vor allem, wenn es darum geht, bösartige Anwendungen, die Berechtigungen verwenden unterschiedliche Informationen von Ihrem Gerät zu erhalten.

Weiter, Wenn Sie wissen wollen, dass Sie sicher versteckt werden, wenn das Surfen im World Wide Web, das neue Betriebssystem hat auch einen integrierten VPN-Dienst, die für Business-Anwender geeignet ist, die von Hackern oft ausgerichtet sind. Dies ist ein sehr guter Schachzug gegen die wichtigsten competitiors, Targeting als auch Business-Anwender - Blackberry. Schöner Zug, Google!

Wenn wir adressieren die Elefanten im Raum, Apfel, Wir müssen beachten, dass das Unternehmen ein Thema, zu viel Druck gewesen ist, wenn ti kommt es Sicherheit und Privatsphäre der Geräte ist, und es hat auch vor Gericht mit dem FBI wegen diesem Grund bekommen. Aber wenn es darum geht, die neuesten iOS, Nachrichten gebrochen haben, dass es schwächer sein als seine Vorgänger.

Und nicht nur das, aber viele private Auftragnehmer und unabhängige Sicherheitsexperten haben auch in sehr viel Mühe gegeben, um zu sehen, ob die Apple-Geräte können tatsächlich gehackt werden.

Doch das Unternehmen sitzt nicht herum und warten Sie, während dies geschieht. Sie reagieren sehr schnell auf alles, was auf sie geworfen wird und schnell neue Sicherheitsfunktionen hinzufügen sowie beheben alte in einem sehr schnellen Tempo.

Sicherheit

Wenn es um die Fingerabdruck-Scanner-Funktion des iPhone, gibt es zahlreiche biometrische Extras hinzugefügt. Eine davon ist die Fähigkeit, fügen Sie über Retina-Scan und über Face ID zu erkennen und, obwohl es darüber einige Kontroversen. Aber Apple ist nicht die Art Unternehmen, das für die Dinge warten passieren. Sie haben bezahlt und bot Arbeitsplätze zu viele Hacker und Cracker, um zusätzlich Sicherheit zu erhöhen.

Zusätzlich zu jenen,, die Sicherheitsmerkmale des Geräts, das bisher sehr gut verfeinert verwendet werden, und Sie können unter ihnen und verschiedene Verschlüsselungstool, die bieten volle Verschlüsselung für verschiedene Aspekte des Gerätes sowie Messaging-Dienst getan über iMessages wählen.

Der modifizierte K iPhone

Wenn Sie sich im Zweifel für das iPhone wählen 8 als sicheres Gerät, Sie können für eine speziell konstruierte Version des iPhone für das System secururity gehen, von Unternehmen geschaffen, im Handel als KryptAll bekannt. Das Unternehmen hat sich geändert angeblich das iPhone und verändert es Firmware ist durch ihre persönliche VoIP applictions Hinzufügen. Dies macht es möglich, dass das Gerät verschlüsseltes Telefon Calles führen zu absolut jeder. Der Nachteil dabei ist, dass für absolut maximale Privatsphäre, alle der KryptAll Geräte in communtion teilnehmen. Der Datenschutz ist gewährleistet und auch das Gesetz und KryptAll sich nicht einstellen läßt, um Ihre Gespräche, so ist es garantiert. Jedoch, es kommt zu einem ziemlich deutlichen Preis - ca. $4,500 US-Dollar für einen K iPhone.

Dieses einzigartige Gerät blieb nach wie vor eines der besten Smartphones, die Sicherheit wie nichts liefern können wir je gesehen haben von ihm in diesem Segment Wettbewerb.

Privatsphäre und Sicherheit

Turing-Telefon startete zunächst mit einer modifizierten Version von Android, aber das Unternehmen nicht glauben war das Gerät sicher nach ihrem Urteil. Später, sie haben eine neue Software für das Telefon Turing eingeführt, namens Fächerfisch OS, die stammt aus einem-Finnland ansässigen Unternehmen, genannt Jolla. Das Gerät verwendet eine Micro-SIM-Karte und die Karte kann via GPS angeschlossen werden, Bluetooth, Wi-Fi, 3G und 4G auf sichere Weise. Das Telefon verfügt auch über Sensoren, die da draußen in den meisten smarthones verfügbar sind. Die Mission von Turing Robotic Industries, das Unternehmen hinter diesem Gerät ist es, eine Vorrichtung zu machen, die in erster Linie zum Schutz der gespeicherten Daten in sie von all Cyber-Bedrohungen fokussiert ist, dass sie auftreten können. Dies ist, wo Sailfish OS kommt, an die sie eingeschaltet haben später. Das Betriebssystem ist auf Unix-Basis und verwendet den Kernel von Linux, aber es ist auch mit einem Mer Kernstapel kombiniert. Der „Patient 0“ Smartphone, das war das neue O Segelfisch erhalten hat zuerst die Jolla-Smartphone, die von der Firma hergestellt wurde, die erstellt das Betriebssystem selbst.

Wenn wir discuess die Software, die in dem Segelfisch OS enthalten ist, das erste wichtige Detail zu erläutern ist, dass das Betriebssystem ist Linux-basiert, was bedeutet, dass es durch Design als bequem sein sicherer erstellt. Jedoch, Das Unternehmen hat mehrere Vorteile der Vorrichtung eingeführt, wie der Mer-Standard, mit dem Linux-Quellcode compbined ist. Dies ermöglicht das Betriebssystem auf mehreren unterschiedlichen Geräten von Drittanbietern portiert werden, im Gegensatz zu einigen Betriebssystemen, die nur arbeiten auf bestimmten Geräten ausgelegt sind und nicht auf anderen, lief können. Dadurch wird das Telefon universal auch, und es bedeutet auch, dass es sehr geeignet ist eine solche Portierung-fähigen Geräten in Organisationen zu nutzen. Die Portierung Funktion ist in erster Linie über ein virtuelles Laufwerk erreicht, wie VirtualBox ein, mit deren Hilfe die Segelfisch OS SKD umgesetzt werden können. Da aber das OS kann auf verschiedenen Geräten von Drittanbietern installiert werden, Dies bedeutet auch, dass viele Verbraucher wahrscheinlich auf Jolla konzentrieren, anstelle eines Turing Telefon zu kaufen, die, zumal Sailfish OS auch gewöhnungs ausgelegt ist, dass sie leicht und lernen:

Image Source: trustedreviews.com

Image Source: trustedreviews.com

Ein weiteres signifikantes Plus von Sailfish OS ist, dass es auch Open-Source ist und für jeden verfügbar. Außerdem, das Betriebssystem stützt sich auch auf Gesten anstelle von Knöpfen, Das ist ein neues und einzigartiges Konzept für Smartphone-Nutzung. Zusätzlich dazu ist die Benutzeroberfläche der Turing-Phone Closed-Source, im Gegensatz zu den OS sind Open Source, das macht das Telefon noch sicherer. Außerdem, das Betriebssystem ist so angelegt, dass sie mit Anwendungen verteilen und arbeiten, während in der gleichen Zeit sicher bleiben und rpivate.

Das Unternehmen hat eine klare Strategie, wie gut - sie zielen darauf ab, langfristige Kunden, und ein klarer Indikator dafür ist, dass wieder in 2016, sie kompensiert wer hat neben der unvollendeten eines mit einem Endgerät eines ihrer Handys vorbestellt, die sie ursprünglich zum Zeitpunkt der Pre-Order geschickt genutzt werden, während der tatsächlich man bereit ist. So jemand hat ein zusätzliches Gerät an den anfänglichen bekommen sie ursprünglich bezahlt haben, das ist sehr gut durchdacht.

Außerdem, das Telefon ist anders als die compatition, in erster Linie wegen ist es atemberaubendes Aussehen und scharfe Details. Sichere Smartphones im Allgemeinen aussehen gewöhnlichen, aber nicht diese. Die deivce wird aus Materialien geschaffen, die deutlich robuster sind als die durchschnittliche Aluminium Smartphone-Gerät tatsächlich worden. B ut das Turing Telefon nicht nur beauftiful ist - das Gerät auch eine einzigartige Art von Stecker bietet, die an Apples Blitz Port irgendwie ähnlich ist, und gerade wie Apple, alle gehen sie die Verbindungen durch es ist Port, einschließlich der Kopfhörer.

Wenn wir diskutieren smartphoen Sicherheit, Boeing ist schon immer ein großer Spieler in diesem Markt immer gewesen, da es erste Geräte ist herauskommen. Der Flugzeughersteller hat mentale gegangen, als sie auf das Niveau der Geheimhaltung kommt, wenn sie diese Geräte entwickeln. Das Telefon hat sogar einige Spion-ähnliche Funktionen, wie eine sich selbst zerstörende Funktion, wenn jemand versucht, mit dem Telefon zu manipulieren - etwas, das für fortgeschrittene Anwender ist definitiv.

Privatsphäre und Sicherheit

Wenn wir Sicherheit diskutieren, Boeing haben sich entschieden, eine ältere zu verwenden, aber stark remodified Version Androide. Und stark meinen wir, dass das Unternehmen den Code vollständig neu strukturiert, warum nur den Quellcode des OS zu nehmen und reibuilding es. Und sie teilen nicht viel über sie entweder. Das Unternehmen teilt nicht auch Informationen darüber, wo sind die Bolzen und Schrauben, die das Telefon zusammen halten. Außerdem, wenn Sie versuchen, es zu hacken, das Telefon sich automatisch beenden, in ihr zu löschen alles, Art wie ein Stolperfalle. So, dies macht die Boeing das härteste Telefon von ihnen zu hacken alle.

Weiter, Boeing geschaffen haben auch diese Geräte vor allem für die USA und sie sind relativ klein zu, nicht größer ist als das iPhone 4 oder 5 du würdest sehen. Die Boeing Schwarz hat auch einen PDMI-Port, der für USB verwendet werden kann,, HDMI und andere Arten von Verbindungen mit Displays, das ist eine Menge Punsch für sie bescheidene Erscheinung ist.

Außerdem, die Boeing Schwarz ist auch die Arbeit mit mehreren Modulen erstellt, die ihn über seinen Ports hinzugefügt werden kann. Diese können sie sorgen für einen anderen Zweck dienen, während das Aussehen eines billigen Smartphone beibehalten das wäre nicht bat die Augen von. Die Vorrichtung kann modifiziert werden, um mit den Modulen zu arbeiten, die physicall mit ihm verbunden werden können,:

- Benutzerdefinierte Radiosender.

- GPS-tech.

- Eine leistungsfähigere Batteriebank.

- Satellitenradios.

- Solarbetriebene Attachments.

- Biometrische Scanner-Taste.

So, wenn wir beurteilen, was Boeing erstellt haben, es wird alles klar - das Unternehmen richtet sich an Kunden, die eine Menge zu verbergen. Dieser Kundenstamm ist breit und es gibt eine Menge Leute, die dieses Gerät verwenden würden,, wie governmer Beamten als Teil ihrer EDC-Kits (Every Day Carry) oder Geschäftsleute, die es gewählt haben private Gespräche zu schützen, in Bezug auf ihre Sicherheit oder die Sicherheit ihres Unternehmens. Wenn wir hatten die Boeing Black in wenigen einfachen Wort zusammenzufassen, es würde auf jeden Fall die „Kalaschnikow“ des Smartphone-Markt. Das Telefon ist robust, einfach und schnell und kann mit einer Vielzahl von Anlagen arbeiten die Ausstattung auf ehnacne, während der übrigen bescheiden suchen - eine der besten sicheren Smartphones da draußen, wenn Sie Hush Hush bleiben wollen.

Dieses Telefon ist nicht irgendein Telefon von einem Startup-Unternehmen - die Firma LG steht dahinter Produktion ist. Es läuft eine speziell Android modifiziert, die ist 6.0 Version, bekannt als UnaOS. Das Telefon bietet erweiterte Sicherheitsfunktionen, aber es bietet auch die Zugänglichkeit von Dual-SIM-Konnektivität sowie erweiterte Netzwerkverbindungen bereitstellt, so dass es für technisch versierte Anwender geeignet, die Sicherheit bevorzugen.

Sicherheit und Privatsphäre

Wenn es um das Netzwerk des Telefons, die UnaPhone Zenith unterstützt eine Vielzahl von Verbindungsgeschwindigkeiten und Verbindungen von bis zu 150 Mbps. Das Gerät ist sicher auch, wenn es darum geht, es Hardware-Funktionen ist, was bedeutet, dass es Funktionen wie Biometrik Sicherheit und einem schwarzen Bildschirm Wake Up-Funktion sowie AppLock, die gebunden sind, bis zu den Fingerspitzen hat. Futhermore, das Betriebssystem hat auch Schlüsselfunktionen, darin eingebettet, wie alle daata Lecks und Bergbau zu beschränken. Diese ammount bessere Privatsphäre und stoppen Angriffe sowie alle Hacking-Versuche, was zu einer wesentlich höheren Sicherheit in der Gesamt.

Der Nachteil des strengen Sicherheits der UnaOS ist, dass es keine Unterstützung Google-Anwendungen, Das ist völlig verständlich, die Risiken unter Berücksichtigung einig schattig Google Apps bringt auf einem Android-Gerät. Außerdem, UnaOS™ wird auch von ihm entfernt, um die Libs der traditionellen Android-Geräte haben, weil sie zu dem Schluss gekommen sind, dass sie als ein Gebiet von Exploits für Sicherheitslücken von bis zu werden verwendet, 90% der Android-Angriffe durchgeführt nowdays. Furhtermore, wenn neue Schwachstellen, wie Fake-ID, Zertifizieren-Tor, Installer-Hijacking, Stagefright und Master Key erscheinen, sie werden von der Firma schnell geflickt und die, die wir erwähnt sind gerade erst der Anfang. Neben ihnen, andere weniger bekannte vulnerabiltites werden auch von ihnen gepatcht.

Außerdem, andere starke Sicherheitsfunktionen sind auch in Bezug auf die Privatsphäre als auch umgesetzt worden. Das Telefon kann jetzt automatisch Verbindung zu verdächtigen IP-Adressen während der Web-Surfen einschränken. Futhermorre, IP-Adressen, die irgendwie im Zusammenhang mit dem Department of Defense sowie Google-Adressen, Informationsaggregation im Zusammenhang, Standardmäßig wird von dem Gerät verboten, was bedeutet, dass automatisiertes Ausspionieren weniger wahrscheinlich mit dieser Vorrichtung auftreten.

Weiter, die benutzerdefinierten OS des UnaPhone Zenith werden auch von Drittanbieter-Anwendungen durchgeführt Privilegieneskalation zu verhindern sowie Malware konfigurieren, wenn Sie sie auf dem Gerät installieren. Aber Sie haben nicht einmal über Drittanbieter-Anwendungen kümmern ohne Ihre Zustimmung auf Ihrem Zenith Telefon installiert, weil von Drittanbietern Installation von Apps ist standardmäßig deaktiviert und kann nicht wieder aktiviert.

Eine Firma, bekannt als Cog Systeme D4 ein Telefon kein anderer als der HTC One A9 Inorder hat sich dafür entschieden, ihre Sicherheits-Software und schalten Sie das Gerät in eine Festung zu implementieren. Wenn Sie mit HTC-Hardware und Leistung ihrer Flaggschiff-Geräte glücklich, dann ist dies das Telefon zu wählen.

Privatsphäre und Sicherheit

Im Hinblick darauf, wie privat und sicher ist, das Unternehmen hat einen proaktiven Ansatz. Ths Ergebnisse in einigen inkrementelle Änderungen an dem mobilen Gerät als auch. Für den Anfang, die D4 HTC hat es Standard-Verschlüsselung mit einem stärkeren geändert, die durch D4 umgesetzt wird und gegen gründlich getestet wurde, wird umgangen. Außerdem, ein starker VPN-Dienst wird auch auf das Gerät hinzugefügt, es unmöglich macht, für Dritte Sie Aktivität nachzuweisen. Weiter, das Unternehmen hat auch verschachtelten VPNs für maximale efficieny sowie Wahl hinzugefügt. Außerdem, D4 hat auch separaten Schutz des Kernel des HTC A9 schaffen, die einen Hacker auf seiner Spur fangen Ihr Telefon zu hacken. Eine weitere wichtige Verbesserung ist auch eine sichere Boot-Funktion, die hinzugefügt wird, um Angriffe zu verhindern Boot-Nutzung. Wohl, aber nicht in den Totalen, HTC hat das sicherste Telefon in der Welt.

Aber D4 ist noch nicht alles. Das Gerät hat auch eine sichere Kommunikation implementiert, die es ermöglichen, Kundenanforderungen mit höheren Anforderungen gerecht werden und. für Benutzerfreundlichkeit, das Gerät blieb immer noch einfach Sinn zu verwenden, die neuen Funktionen auch Sicherheit zu automatisieren hinzugefügt. Es hat sich auch Key Store implementiert isoliert und wenn Sie einen Auftrag haben Sie auch die Möglichkeit, Sicherheitsmerkmale auf Ihr Budget und Anforderungen hinzuzufügen und zu entfernen.

Was die untere Linie, wenn es darum geht, diese Smartphones, Sie sollten wissen, dass es verschiedene Smartphones gibt, die verschiedene Sicherheitsfunktionen bieten. aber wenn Sie ein Standard-Benutzer, der nicht viel Sicherheit erfordert und wollen nur die neuesten Patches gegen Malware, Sie können mit einem der Flaggschiff-Geräte von Google oder Apple frei zu gehen voraus fühlen, da sie auf die meisten regelmäßig aktualisiert werden. Jedoch, wenn Ihr Geschäft dreht sich um Sicherheit und Privatsphäre, Sie sollten über anspruchsvollere Optionen denken, wie die, die wir in diesem Artikel vorgeschlagen haben. Wenn Sie eine billigere Lösung, Sie können auf jeden Fall voran gehen und ein Galaxy kaufen, iPhone oder HTC und haben sie von dem Sicherheitsunternehmen modifizieren, die wir in diesem Artikel vorgeschlagen haben- sie alle bieten erstklassiges Niveau an Sicherheit und Privatsphäre. Und natürlich, wenn Geld ist kein Problem für Sie, Sie sollten in dieser Liste auf den teureren Entscheidungen konzentrieren, da sie garantiert sind Sie zu sichern und ein ausgezeichnetes System, das für die Ewigkeit gebaut wurde.

Haftungsausschluss: Beachten Sie, dass die Meinungen auf dieser Website ausgedrückt sind ausschließlich unsere und sie sind nicht auf eine bestimmte Software-Unternehmen oder einer anderen Organisation voreingenommen. Die Meinungen sind auch auf der Grundlage unserer Forschung, das beinhaltet erste Hand Daten sowie Informationen aus zweiter Hand, und es erfolgte ca. 30 Tage vor diesem Artikel wurde veröffentlicht.

Ventsislav Krastev

Ventsislav ist seitdem Cybersicherheitsexperte bei SensorsTechForum 2015. Er hat recherchiert, Abdeckung, Unterstützung der Opfer bei den neuesten Malware-Infektionen sowie beim Testen und Überprüfen von Software und den neuesten technischen Entwicklungen. Nachdem auch graduierte-Marketing, Ventsislav hat auch eine Leidenschaft für das Erlernen neuer Veränderungen und Innovationen in der Cybersicherheit, die zu Spielverändernern werden. Nach dem Studium des Wertschöpfungskettenmanagements, Netzwerkadministration und Computeradministration von Systemanwendungen, Er fand seine wahre Berufung in der Cybersecrurity-Branche und glaubt fest an die Aufklärung jedes Benutzers über Online-Sicherheit.

- Welche sind die besten Budget-Smartphones In 2019 PREIS TOTAL SCORE OS CPU RAM AKKU FINGERABDRUCK 1 Oukitel...

- Welche sind das beste Gaming-Smartphones in 2018 PREIS PREIS / VALUE RATING OS LED HDR CPU RAM & LAGERUNG...

- Facebook-Virus – So entfernen Sie (für PCs und Smartphones) Dieser Artikel hilft Ihnen, alle Arten von Facebook zu entfernen..

- Die meisten sichere Web-Hosting in 2018 (Geschwindigkeit, Sicherheit, Unterstützung, Betriebszeit) *Nach den jüngsten Daten Verletzung des Unternehmens Domain, welches ist...

- Das beste Smartphone für Oktober 2014 Die Bewertung für das beste Smartphone für Oktober 2014 Wille...

- Die meisten Secure VPN für die Türkei RATING ENCRYPTION DNS Leckschutz LOGGING SERVER 1 Hotspot ShieldSee...

- Die Liste der sichersten Smartwatches Dies ist ein umfassendes Top 10 Liste, die die...

- Entfernen Android Taschenlampe Malware Dieser Artikel hilft Ihnen, Android Flashlight-Malware zu entfernen..

Ist black noch im Geschäft?

Amazonas – verkauft sie – ein Kunde Kommentar behauptet, es nicht mehr im Geschäft ist. Kann es nicht auf Google überprüfen.

Das Unternehmen ist Silent Circle genannt. Sie können ihre Website finden Sie hier, Tom Slick:

Silentcircle.com

Hat das UnaOs Handy jemals tatsächlich zur Verfügung steht?

Hallo Aj.

Weitere Informationen über die Unaphone Zenith und UnaOS finden Sie in:

unaos.com

Soweit ich weiss, Ich kann es nicht überall zu verkaufen.

Dank! Ja, Ich hatte die Website gefunden… aber keine Möglichkeiten zum Kauf.

Ja, Ich habe auf dieser gründlich und es scheint, dass das UnaOS Telefon noch ein Crowdfunding-Projekt. Sie können es hier zurück:

indiegogo.com/projects/unaphone-zenith-secure-and-private-smartphone-security#

Wo ist sie in Testsegelfisch? Ein Betriebssystem baut auf Debian Linux…

Sich läuft Segelfisch seit dem ersten Jolla, die auf den Markt im 2013.

Ich würde jederzeit behaupten, dass es sicherer noch keines der Telefone auf der Liste, gleichzeitig Schrauben bald noch mehr für die Sicherheit des neuen OS Segelfisch 3

Junge! Dies beantwortet sicherlich nicht meine Frage nach einer Liste von Symbolen auf Zelle ph..