Die vierte Ausgabe des bekannten Tianfu Cup-Hacking-Inhalts fand am Wochenende im Oktober statt 17 und 17 in Chengdu. Der Wettbewerb wurde von Kunlun Lab . gewonnen, ein chinesisches Cybersicherheitsunternehmen. Das Team von Kunlun Lab erhielt den Geldpreis von $654,500. Fast alle aufgelisteten Ziele wurden erfolgreich „pwned“.

Der Tianfu Cup ähnelt Pwn2Own, da es White Hats die Möglichkeit gibt, mit originellen Ansätzen und Techniken in die neuesten Geräte und Systeme einzudringen. Der Hacking-Wettbewerb veranstaltet drei gleichzeitige Turniere, die der Demonstration von Schwachstellen gewidmet sind, Gerät knackt, und kompromittierende Betriebssysteme. Das Geräte-Cracking-Turnier bietet Teams, die drei fünfminütige Versuche haben, ein Gerät zu knacken, die größten Geldpreise..

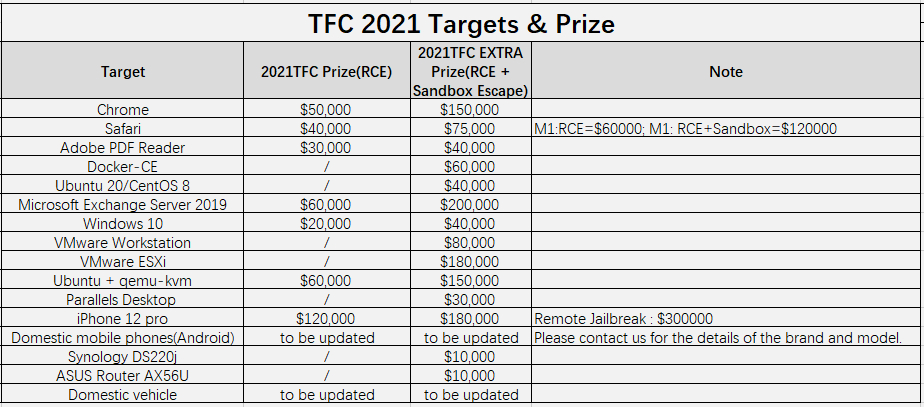

Wer wurde während des Tianfu Cups gepwed? 2021?

Die diesjährige Ausgabe von "gezieltem" Chrome unter Windows 10 21H1, Safari auf einem Macbook Pro, Docker-CE auf einem Server mit Ubuntu Server installiert 20.04, Linux-Betriebssystem Ubuntu 20 und CentOS 8 auf einem Lenovo L14-System installiert, Microsoft Exchange Server 2019, Fenster 10, VMware Workstation und ESXi, Parallels Desktop, iPhone 13 Profi, Synology DS220j Network-Attached-Storage-Gerät, und einen ASUS Router AX56U.

Fast alle Ziele wurden dieses Jahr erfolgreich gehackt, mit Ausnahme des Synology DS220j NAS, Xiaomi Mi 11 Smartphone, und ein unbekanntes chinesisches Elektrofahrzeug, für die kein Teilnehmer auch nur angedeutet hat, einen Exploit zu versuchen.

Fenster 10, andererseits, wurde gehackt 5 mal. Hier ist die Liste der anderen Unternehmen (zusammengestellt von TheRecord) das wurde pwned, teilweise mehrfach:

Adobe PDF-Reader – 4 mal

Ubuntu 20 - 4 mal

Parallels-VM – 3 mal

iOS 15 - 3 mal

Apple-Safari – 2 mal

Google Chrome - 2 mal

ASUS AX56U-Router – 2 mal

Docker-CE - 1 Zeit

VMware ESXi – 1 Zeit

VMware Workstation - 1 Zeit

qemu-VM – 1 Zeit

Microsoft Exchange - 1 Zeit

Tianfu Cup 2020

Bemerkenswert ist, dass ein Exploit gegen iOS in der 2020 Ausgabe wurde verwendet in eine echte Cyber-Spionage-Kampagne, des Pekinger Regimes gegen die uigurische Bevölkerung.

Ausgabe vom letzten Jahr wurde vom Team „360 Enterprise Security and Government“ gewonnen und (ESG) Institut für Sicherheitslückenforschung,“ vom angesehenen Qihoo 360 Unternehmen. Das Team erhielt fast zwei Drittel des gesamten Preisbudgets oder $744,500 von $1,210,000. Platz zwei und drei gingen an das AntFinancial Lightyear Security Lab und den Sicherheitsforscher Pang.