Sicherheitslücken, Anbieter und Unternehmen. Die drei Worte oft zusammen kommen, zum Entsetzen aller betroffenen Websites. Unternehmen fehlt es oft ausreichend, Patch-Management Politik und Incident-Response-Gruppen, oder ignorieren die Bedeutung der richtigen Ausbildung auf sicherheitsrelevante Themen. So, die Häufigkeit der Zero-Day und Speer Phishing-Attacken (unter anderem) nur scheint unvermeidlich.

Schwachstellen sind wie offene Türen, die Malware in einem System lassen, Programm, Browser, und manchmal Spiele. Software-Anbieter in der Regel erteilen eine Sicherheitsmeldung und Patch einmal eine Schwachstelle offenbart,. Jedoch, Cyber-Kriminelle haben oft genug Zeit, um diese Schwachstellen ausnutzen, bevor der Verkäufer findet heraus, was los ist, oder bevor die erforderlichen Patch veröffentlicht.

Vielfach, Wochen oder Monate vor den Schwachstellen Pass von gefunden, Verlassen einer geöffneten Tür für die Nutzung, die von mehreren Stunden bis zu mehreren Monaten fortsetzen können. Weit verbreitete Software wie Browser, Browser-Plug-Ins und Java / Adobe Flash Produkte sind oft anfällig für Sicherheitslücken und deren böswillige Ausbeutung.

Wenn Sie die tägliche Portion IT-Sicherheit Neuigkeiten, Sie wissen genau, was wir meinen,. In der Theorie, jede Organisation (sowohl aus dem öffentlichen und privaten Sektor) kann ein Opfer von einem Sicherheitsvorfall zu werden. In der Praxis, es gibt eine Menge zu lernen, und im Kopf behalten, um sich selbst und Ihr Unternehmen vor Sicherheitsverletzungen zu schonen, oder die Schäden solcher zu minimieren.

Beginnen wir von Anfang an.

CVE 101 – Common Vulnerabilities and Exposures

Die gute Nachricht ist, gibt es mehrere große Datenbanken, die auf CVE Recherche und Berichterstattung ausgerichtet sind, sowie CVE-Details.

Zunächst, lassen Sie uns erklären, was ein CVE ist. Die Abkürzung steht für Common Vulnerabilities and Exposures.

Im Grunde, Ein CVE ist Teil eines Katalogs bekannter Sicherheitsbedrohungen. Wie der Name sichtbar, die Bedrohungen sind in der Regel in zwei große Kategorien unterteilt:

Sicherheitslücken.

So, wie verstehen wir Schwachstellen? Im Grunde, Eine Schwachstelle ist nichts anderes als ein Softwarefehler, der es einem Angreifer ermöglicht, ein System oder Netzwerk anzugreifen, indem er direkt darauf zugreift. Schwachstellen können es einem Angreifer ermöglichen, als Superuser oder sogar als Systemadministrator zu agieren, indem ihm volle Zugriffsrechte gewährt werden.

Exposures.

Eine Gefährdung ist etwas anderes als eine Schwachstelle. Es bietet eine bösartige Schauspieler mit indirekten Zugang zu einem System oder Netzwerk. Beispielsweise, Eine Offenlegung könnte es einem Hacker ermöglichen, vertrauliche Informationen auf verdeckte Weise zu sammeln.

Der CVE Katalog Definition

CVEs dienen zur Standardisierung der Art und Weise offenbart Vulnerabilities and Exposures identifiziert; ein Prozess, der Sicherheitsadministratoren ziemlich wichtig ist. Dank der Standardisierung, sie bestimmte technische Details über aktive Bedrohungen durch die CVE Informationsquellen zugreifen können.

Die CVE-Datenbank wird durch das US Department of Homeland Security und US-CERT gesponserte. Die Non-Profit-Organisation MITRE pflegt die CVE-Katalog und die Website, die der Öffentlichkeit zugänglich ist,. MITRE verwaltet auch die CVE-Kompatibilität Programm, das die Verwendung von Standard-CVE Identifikatoren fördert durch autorisierte CVE Numbering Behörden.

Hier ist eine Liste der Software-Anbieter, die als CVE Numbering Behörden teilnehmen:

- Adobe Systems Incorporated (Nur Adobe Fragen)

- Apple Inc. (Nur Apple-Themen)

- Attachmate (Nur Attachmate / Novell / SUSE / NetIQ Fragen)

- Brombeere (Nur Blackberry Fragen)

- Cisco Systems, Inc. (Nur Cisco Fragen)

- Debian GNU / Linux (Nur Linux Fragen)

- EMC Corporation (Nur EMV-Probleme)

- FreeBSD (nur in erster Linie FreeBSD Probleme)

- Google Inc. (Chrom, Chrome OS, nur und Android Open Source Project Fragen)

- Hewlett-Packard Development Company, L.P. (Nur HP Fragen)

- IBM Corporation (Nur IBM Fragen)

- Microsoft Corporation (Nur Microsoft Fragen)

- Mozilla Corporation (Nur Mozilla Fragen)

- Orakel (Nur Oracle Fragen)

- Red Hat, Inc. (Nur Linux Fragen)

- Silicon Graphics, Inc. (Nur SGI Fragen)

- Symantec Corporation (Nur Symantec Fragen)

- Ubuntu Linux (Nur Linux Fragen)

Nicht jedes Unternehmen kann als ein CNA teilnehmen. Es gibt verschiedene Anforderungen, die erfüllt sein müssen,:

Zunächst, a CNA sollte eine große Software-Anbieter mit einer signifikanten Kundenbasis und ein bestimmtes Sicherheitsmeldung Fähigkeit sein. Die andere Möglichkeit, um sich zu einem CNA ist gegen eine etablierte Dritten, der als neutraler wirkt Zusammenarbeit zwischen Forschern und Anbietern.

Weiter, wie von MITRE hingewiesen, die CNA muss ein siedelt Verteilungspunkt für die erstmalige Anfälligkeit Angaben sein.

Durch Befolgen der CVE-Anforderung an öffentliche Themen erkennen, die CNA dürfen nur CVE-IDs zuweisen, um Sicherheitsprobleme, die öffentlich gemacht werden. Schließlich, sie muss haftet Ankündigung Praktiken, die weit verbreitet in der Sicherheitsgemeinschaften anerkannt werden folgen. Alle diese Anforderungen dienen dazu, sicherzustellen, dass keine Fehler passieren.

Der Exploit Database

Eine weitere Datenbank, die "Ehre" werden sollte, ist Exploit Database durch anhalt Sicherheitsoffensive.

Der Exploit Database ist eine CVE-konforme Archiv von öffentlichen Exploits und entsprechend anfällig Software, durch Penetration Tester und Schwachstellenforscher für den Einsatz entwickelt. Unser Ziel ist, dienen die umfangreichste Sammlung von Exploits durch direkte Einreichungen gesammelt, Mailing-Listen, sowie andere öffentlichen Quellen, und präsentieren sie in einer frei verfügbaren und einfach zu bedienende Datenbank-. Der Exploit Database ist ein Repository für Exploits und Proof-of-Konzepte anstatt Advisories, so dass es ein wertvolles Hilfsmittel für diejenigen, die verwertbare Daten sofort benötigt.

Die Exploit DB kann verwendet werden für Proben einreichen. Jedoch, Es müssen mehrere Regeln befolgt werden, damit das Team die übermittelten Informationen akzeptiert.

Warum sind CVE-Datenbanken wichtig?? Was ist Incident Response?

Im November 2013, FireEye wies auf die zunehmende Zahl von gezielten Angriffen. Heute, Branchenstatistiken zeigen weiterhin einen erstaunlichen Prozentsatz von Websites und Anwendungen mit mehreren Schwachstellen. Dinge sind immer noch schlimmer, denn 2022, inmitten eine aktive Cyberkriegsführung, Wir sehen, dass Cyberkriminalität mehr Initiative zeigt als je zuvor, und Cyberkriminelle, die innovative Wege finden, um ihre Angriffsziele zu erreichen. Vor einigen Jahren, KrebsOnSecurity veröffentlichte einen Artikel, in dem ein Untergrundforum namens Enigma enthüllt wurde. Es ist nur eine von einer wachsenden Gemeinschaft von privaten Internetkriminalität Foren, in der die Bedeutung von gezielten Angriffen neu definiert haben. Die Geld-Brief-und-fragen Foren wie Enigma eine Verbindung Gauner, die für den Zugriff auf bestimmte Daten suchen, Ressourcen oder Anlagen mit der Lage und motiviert böswillige Programmierer.

Eine neuere Statistik ergab, dass es mehr als gab 15 Milliarden Benutzeranmeldeinformationen zum Verkauf in Underground-Foren. Diese Anmeldeinformationen stammen von mehr als 100,000 Datenschutzverletzungen, mit mindestens 5 Milliarden von ihnen sind einzigartig.

Trotz der Tatsache dass Spear-Phishing-Angriffe sind derzeit beliebt und viele Menschen sind bereit, für den Erwerb vertraulicher Informationen auf diese Weise zu bezahlen, Zero-Day-Exploits sollte man auch nicht unterschätzen. Zumindest, Phishing-Angriffe können auf die Ausnutzung eines bestimmten Ziels gerichtet sein, bekannte Schwachstelle.

Warum sind Zero-Days so hartnäckig?? Darauf wies Google-Sicherheitsforscherin Maddie Stone in einer Präsentation während der Enigma von USENIX hin 2021 virtuelle Konferenz, dass Softwareentwickler aufhören sollten, fehlerhafte Zero-Day-Patches auszuliefern. Um ihren Standpunkt zu beweisen, Der Forscher teilte einen Überblick über die in erkannten Zero-Day-Exploits 2019.

Zero-Day-Schwachstellen können über einen längeren Zeitraum ausgenutzt werden, macht sie ziemlich gefährlich. Vierundzwanzig solcher Mängel wurden in festgestellt 2020, vier mehr als die in 2019. Stone bemerkte, dass sechs aus dem 24 Null-Tage von 2020 waren Varianten von zuvor offenbarten Mängeln. Weiter, Drei der Mängel wurden unvollständig behoben, Dies erleichtert es Bedrohungsakteuren, Exploits zu erstellen. In einer Nussschale, Das Problem mit wiederkehrenden Zero-Days besteht darin, dass die Veröffentlichung von Teil-Patches Möglichkeiten für Hacker schafft, ihre böswilligen Angriffe durchzuführen.

Da solche Angriffe sind an der Tagesordnung in zahlreichen Organisationen, Incident Response ist ein Muss.

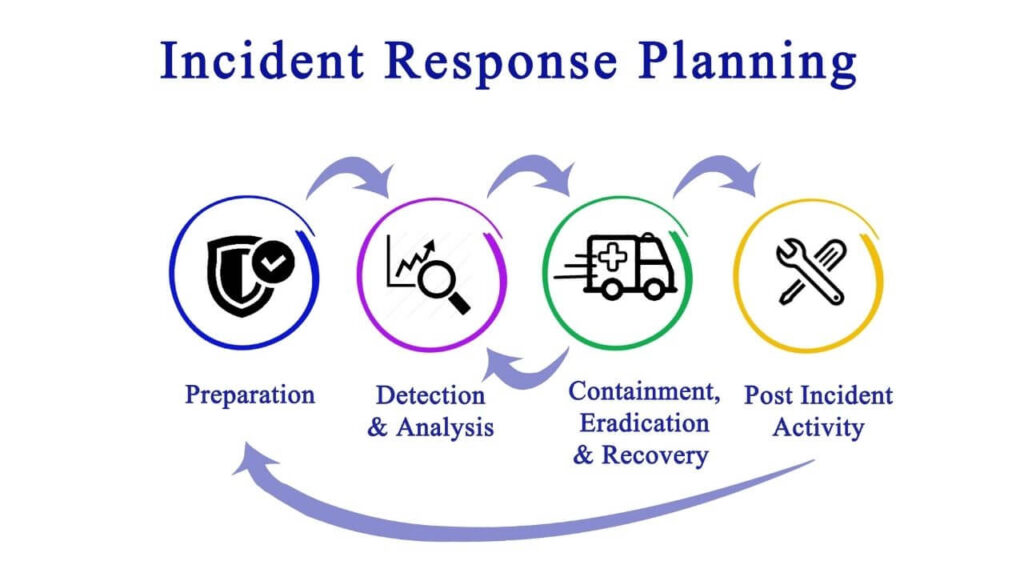

Incident Response (IR) ist ein organisierter Ansatz, um die Auswirkungen einer Sicherheitsverletzung anzugehen und zu verwalten. Das Ziel der IR ist es, mit der Verletzung in der besten Weise möglich durch die Begrenzung der Schäden und die Verringerung der Wiederherstellungskosten umzugehen. Ein guter Reaktionsplan enthält eine Politik, die definiert, was ein Ereignis ist und verwaltet eine Schritt-für-Schritt-Anleitung, die unbedingt eingehalten werden sollten, wenn ein Angriff stattfindet,.

Das SANS-Institut hat sechs Schritte, um sich mit einem Vorfall aka zusammengestellt. ein Angriff in der die meisten ausreichender Weise:

- Vorbereitung. Die Unternehmen sollten ihre Mitarbeiter und IT-Mitarbeiter für die Bedeutung der aktualisierten Sicherheitsmaßnahmen zu erziehen und schulen sie auf Computer- und Netzwerksicherheitsvorfälle in einer zügigen und angemessenen Art und Weise zu reagieren.

- Identifizierung. Das Einsatzteam gemeldet wird, wenn eine mögliche Verletzung stattfindet, und sollte entscheiden, ob es sich um ein sicherheitsrelevantes Ereignis oder etwas anderes. Das Team wird oft empfohlen, den CERT Coordination Center kontaktieren, welche Spuren und Aufzeichnungen Internet-Sicherheitsaktivitäten und sammelt die neuesten Informationen über Viren und Würmer.

- Eindämmung. Das Reaktionsteam entscheidet über den Schweregrad und die Dauer des Problems. Trennen Sie alle betroffenen Systeme und Geräte, um weitere Schäden zu verhindern wird auch angewendet,.

- Ausrottung. Die Response-Team geht mit der Untersuchung der Herkunft des Angriffs offen zu legen. Die Ursache des Problems und alle bösartigen Code Reste beseitigt werden.

- Erholung. Daten und Software werden von sauberen Backup-Dateien wiederhergestellt, darauf achten, dass keine Sicherheitslücken übrig. Systeme sind auf Anzeichen von Anfälligkeit eines Fehlers überwacht.

- Lessons Learned. Das Reaktionsteam analysiert den Angriff und die Art und Weise, wie er behandelt wurde, Fragen und erarbeitet Empfehlungen für die bessere Zukunft Antwort und zum Wohle der Störfallvorsorge.