Sårbarheder, sælgere og virksomheder. De tre ord kommer ofte sammen, til rædsel for alle berørte lokaliteter. Virksomheder mangler ofte tilstrækkeligt patch management politik og incident response grupper, eller se bort fra betydningen af ordentlig uddannelse på sikkerhedsrelaterede emner. Således, hyppigheden af zero-day og spear phishing-angreb (blandt andre) kun synes uundgåeligt.

Sårbarheder er ligesom åbne døre, der lader malware i et system, program, browser, og nogle gange spil. Softwareleverandører normalt udstede en sikkerhed rådgivende og plaster, når en sårbarhed oplyses. Men, cyberkriminelle har ofte nok tid til at udnytte disse svagheder før sælgeren finder ud af, hvad der foregår, eller før den nødvendige plasteret frigives.

I mange tilfælde, uger eller måneder før sårbarhederne findes pasning af, forlader en åbnet døren for udnyttelse, der kan fortsætte fra flere timer til flere måneder. Vidt-spredt software som browsere, browser plug-ins og Java / Adobe Flash produkter er ofte tilbøjelige til at sårbarheder og deres ondsindede udnyttelse.

Hvis du følger den daglige portion it-sikkerhed nyheder, du ved præcis, hvad vi mener. I teorien, enhver organisation (både fra offentlige og private sektor) kan blive et offer for en sikkerhedshændelse. I praksis, der er meget at lære og huske på, for at spare dig selv og din organisation fra sikkerhedsbrud, eller at minimere skader af sådan.

Lad os starte fra begyndelsen.

CVE 101 – Common Vulnerabilities and Exposures

Den gode nyhed er, at der er flere store databaser, der er fokuseret på CVE forskning og rapportering, såsom CVE detaljer.

Først og fremmest, lad os forklare, hvad en CVE er. Forkortelsen står for Common Vulnerabilities and Exposures.

Dybest set, en CVE er en del af et katalog over kendte sikkerhedstrusler. Så synlig ved navn, truslerne er normalt opdelt i to store underkategorier:

Sårbarheder.

Så, hvordan kan vi forstå sårbarheder? Dybest set, en sårbarhed er intet andet end en softwarefejl, der gør det muligt for en dårlig aktør at angribe et system eller netværk ved at få direkte adgang til det. Sårbarheder kan tillade en angriber at fungere som en superbruger eller endda en systemadministrator ved at give ham fulde adgangsrettigheder.

Engagementer.

En eksponering er anderledes end en sårbarhed. Det giver en ondsindet skuespiller med indirekte adgang til et system eller et netværk. For eksempel, en eksponering kan gøre det muligt for en hacker at indsamle følsomme oplysninger på en skjult måde.

Den CVE Katalog Definition

CVEs tjene til at standardisere den måde videregives sårbarheder og eksponeringer er identificeret; en proces, som er ganske vigtigt at sikkerhed administratorer. Takket være standardisering, de kunne få adgang specifikke tekniske detaljer om aktive trusler gennem CVE informationskilder.

Den CVE-databasen er sponsoreret af det amerikanske Department of Homeland Security og US-CERT. Den ikke-for-profit organisation MITRE fastholder CVE katalog og det websted, der er tilgængelige for offentligheden. MITRE forvalter også CVE Compatibility Program, der fremmer brugen af standard CVE-id'er af autoriserede CVE Nummerering Myndigheder.

Her er en liste over de softwareleverandører, der deltager som CVE Nummerering Myndigheder:

- Adobe Systems Incorporated (kun Adobe-spørgsmål)

- Apple Inc. (kun Apple spørgsmål)

- Attachmate (kun Attachmate / Novell / SUSE / NetIQ spørgsmål)

- Brombær (BlackBerry spørgsmål kun)

- Cisco Systems, Inc. (kun Cisco spørgsmål)

- Debian GNU / Linux (kun Linux spørgsmål)

- EMC Corporation (kun EMC problemer)

- FreeBSD (primært FreeBSD spørgsmål kun)

- Google Inc. (Krom, Chrome OS, kun og Android Open Source Project spørgsmål)

- Hewlett-Packard Development Company, L.P. (kun HP spørgsmål)

- IBM Corporation (kun IBM spørgsmål)

- Microsoft Corporation (kun Microsoft spørgsmål)

- Mozilla Corporation (kun Mozilla spørgsmål)

- Oracle (kun Oracle spørgsmål)

- Red Hat, Inc. (kun Linux spørgsmål)

- Silicon Graphics, Inc. (kun SGI spørgsmål)

- Symantec Corporation (Symantec spørgsmål kun)

- Ubuntu Linux (kun Linux spørgsmål)

Ikke en hvilken som helst virksomhed kan deltage som en CNA. Der er flere krav, der skal opfyldes:

Først og fremmest, en CNA bør være en vigtig softwareleverandør med en betydelig brugerbase og et bestemt værdipapir rådgivende kapacitet. Den anden mulighed for at blive en CNA er ved at blive en etableret tredjepart, der fungerer som en neutral samarbejde mellem forskere og leverandører.

Endvidere, som påpeget af MITRE, CNA skal være en fast fordeling punkt for første gang sårbarhed afsløringer.

Ved at følge CVE-kravet til identificere offentlige problemer, CNA må kun tildele CVE-id'er til sikkerhedsspørgsmål, der vil blive offentliggjort. Endelig, det skal følge ansvarlige announcement praksis, der er almindeligt accepteret i sikkerheds samfund. Alle disse krav tjener til at sikre ingen fejl sker.

Den Exploit Database

En anden database, der skal ’beæret’ er Exploit Database påført Stødende Sikkerhed.

Den Exploit Database er et CVE-kompatibel arkiv af offentlige exploits og tilsvarende sårbar software, udviklet til brug ved penetration testere og sårbarhed forskere. Vores mål er at tjene den mest omfattende samling af exploits indsamlet gennem direkte indsendelser, postlister, samt andre offentlige kilder, og præsentere dem i en frit tilgængelig og let at navigere database. Den Exploit Database er et opbevaringssted for exploits og proof-of-koncepter i stedet varsler, gør det til en værdifuld ressource for dem, der har brug for handlingsrettede data med det samme.

Exploit DB kan bruges til indsende prøver. Men, flere regler skal følges, for at teamet kan acceptere de indsendte oplysninger.

Hvorfor er CVE-databaser vigtige? Hvad er hændelsesrespons?

i november 2013, FireEye påpegede den stigende mængde af målrettede angreb. I dag, Industristatistikker afslører fortsat en svimlende procent af websteder og applikationer med flere sårbarheder. Tingene bliver endnu værre, fordi i 2022, midt i en aktiv cyberkrigsførelse, vi oplever, at cyberkriminalitet er mere initiativrig end nogensinde før, og cyberkriminelle, der laver innovative måder at nå deres overtrædelsesmål. For flere år siden, KrebsOnSecurity offentliggjorde en artikel, hvori et underjordisk forum kaldet Enigma blev afsløret. Det er kun en af en voksende fællesskab af privat cyberkriminalitet fora, der har omdefineret betydningen af målrettede angreb. Bid-og-spørg fora som Enigma forbinde svindlere, der søger om adgang til specifikke data, ressourcer eller systemer med dygtige og motiverede ondsindede kodere.

Et nyere stykke statistik afslørede, at der var flere end 15 milliarder brugerlegitimationsoplysninger til salg på underjordiske fora. Disse legitimationsoplysninger stammer fra mere end 100,000 brud på datasikkerheden, med mindst 5 milliarder af dem er unikke.

Til trods for at spyd phishing-angreb er i øjeblikket populære, og mange mennesker er villige til at betale for at erhverve følsomme oplysninger på denne måde, nul-dages bedrifter skal heller ikke undervurderes. i det mindste, phishing-angreb kan pege på at udnytte en bestemt, kendt sårbarhed.

Hvorfor er nul-dage så vedvarende? Googles sikkerhedsforsker Maddie Stone påpegede i en præsentation under USENIX's Enigma 2021 virtuel konference om, at softwareudviklere skulle stoppe med at levere defekte nul-dages patches. For at bevise hendes pointe, forskeren delte en oversigt over de nul-dages udnyttelser, der blev opdaget i 2019.

Nul-dags sårbarheder kan udnyttes i længere tid, gør dem ret farlige. Fireogtyve sådanne fejl blev opdaget i 2020, fire mere end antallet registreret i 2019. Stone bemærkede, at seks ud af 24 nul-dage af 2020 var varianter af tidligere afslørede fejl. Endvidere, tre af manglerne blev plettet ufuldstændigt, hvilket gør det let for trusselsaktører at skabe bedrifter. I en nøddeskal, problemet med at gentage nul-dage er, at frigivelse af delvise patches skaber muligheder for hackere at udføre deres ondsindede angreb.

Da sådanne angreb er en daglig begivenhed i en lang række organisationer, incident response er et must.

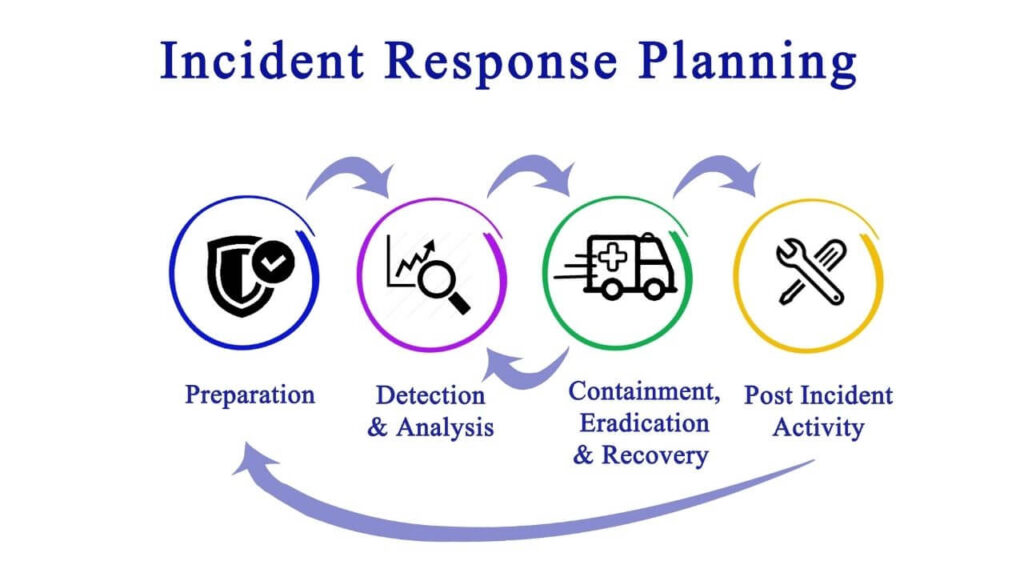

Incident svar (IR) er en organiseret tilgang til at håndtere og håndtere virkningerne af et sikkerhedsbrud. Målet med IR er at beskæftige sig med brud på den bedst mulige måde ved at begrænse skaderne og reducere udgifterne nyttiggørelse. En god incident response plan indeholder en politik, der definerer, hvad en hændelse er, og administrerer en trin-for-trin tutorial, der bør følges nøje, når et angreb finder sted.

Den SANS Institute har udarbejdet seks trin til at håndtere en hændelse a.k.a. et angreb på den mest tilstrækkelig måde:

- Forberedelse. Virksomhederne bør uddanne deres ansatte og IT-personale om betydningen af opdaterede sikkerhedsforanstaltninger og uddanne dem til at reagere på computer og netværk sikkerhedshændelser i en hurtig og passende måde.

- Identifikation. Holdet respons signaleres, når en mulig overtrædelse finder sted, og skal beslutte, om det er en sikringsrelateret hændelse eller noget andet. Holdet er ofte rådes til at kontakte CERT Coordination Center, som sporer og registrerer Internet sikkerhed, og indsamler de seneste oplysninger om virus og orme.

- Indeslutning. Responsteamet beslutter sig for alvoren og omfanget af problemet. Frakobling alle berørte systemer og enheder for at forhindre yderligere skader anvendes også.

- Udryddelse. Svaret hold fortsætter med undersøgelsen at oplyse oprindelsen af angrebet. Den grundlæggende årsag til problemet, og alle ondsindet kode rester er udryddet.

- Genopretning. Data og software gendannes fra rene backup-filer, at sikre, at der ikke sårbarheder er tilbage. Systemer overvåges for tegn på tilbøjelighed til en fejl.

- Erfaringer. Reaktionsteamet analyserer angrebet og den måde, det blev håndteret på, og forbereder anbefalinger til bedre fremtid respons og af hensyn til forebyggelse af uheld.