Cross-site scripting (XSS) est rien à prendre à la légère. Comme en même temps le plus répandu et surplombé vulnérabilité de sécurité autour d'aujourd'hui, ce type de violation affecte la façon dont vos pages se chargent, il est plus facile de voler des données financières et autres, ou pourrait permettre à un pirate informatique de détourner une identité alors qu'une session est active.

L'approche la plus efficace est de vous assurer que votre site Web, page de destination, Blog, et les comptes de médias sociaux sont protégés à l'avance. Si vous êtes sérieux au sujet de la garde contre les incursions XSS, consultez les stratégies suivantes.

1. En savoir Security Development Lifecycle

Vous connaissez probablement le concept de cycle de vie de développement de la sécurité et la manière dont SDL peut vous aider à protéger les sites Web et les pages de tous types.. L'idée a été développée au sein de Microsoft au début du siècle en cours et a été déclarée obligatoire pour tous les produits Microsoft par 2004. D'autres ont également commencé à développer leurs propres approches de SDL et inclus cela dans le paquet pour leurs produits.

Comment est-ce lié à faire face aux menaces de XSS? C'est simple. Vous devriez apprendre ce genre de protections SDL se trouvent dans tout vous logiciel achetez. Que vous le ramasser dans un magasin de fournitures de bureau local ou logiciel de téléchargement d'un fournisseur, comprendre la sécurité déjà inhérente à l'ensemble.

Vous voulez savoir ce que le logiciel fait en termes d'identification et le traitement des vulnérabilités qui peuvent être déjà présents sur vos pages. Si le fabricant offre pas (ou limitée) protection, voir un produit similaire d'une autre source.

2. Votre ami est une liste blanche

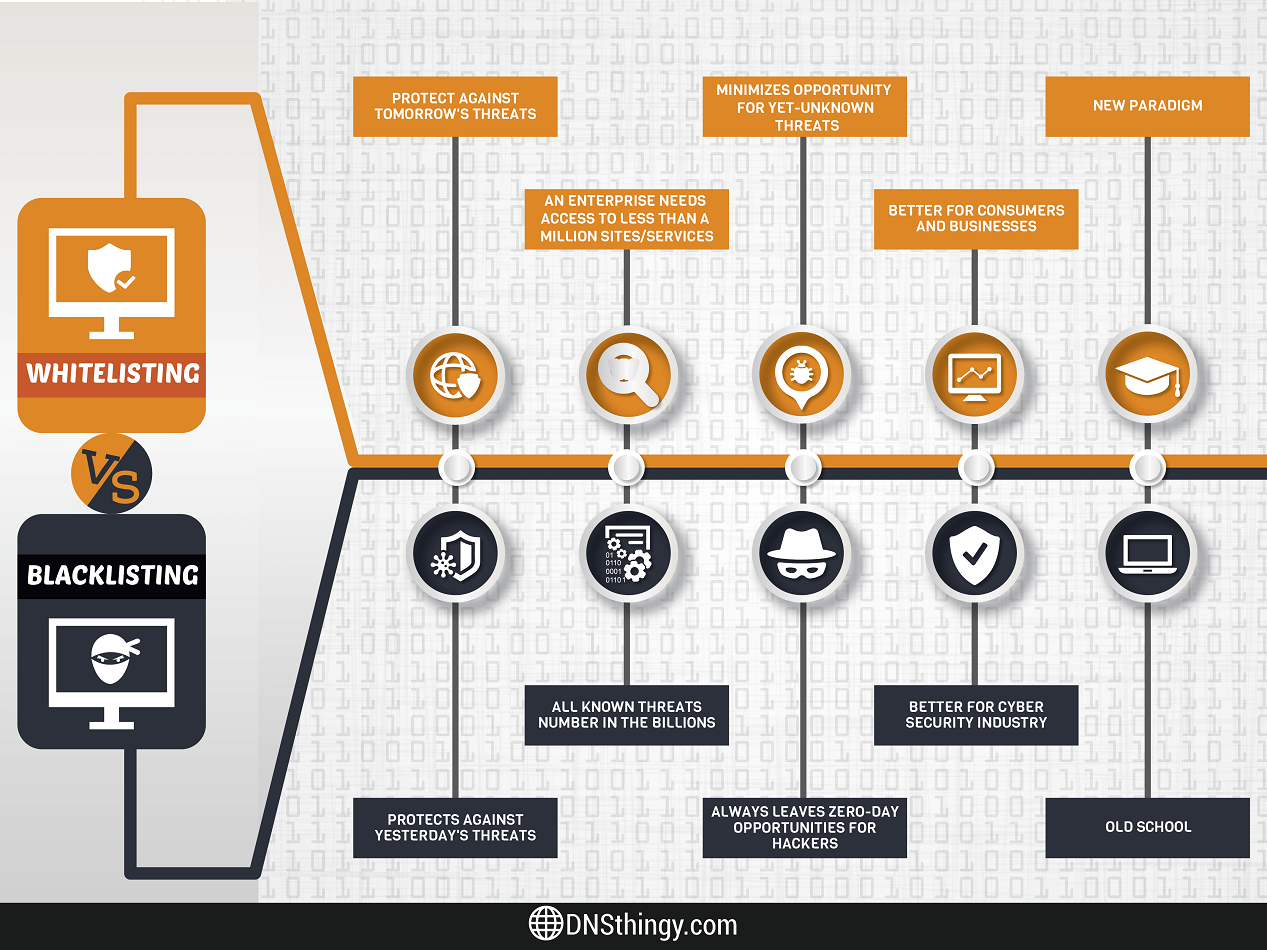

Reçoit beaucoup listes noires d'attention, et il est une stratégie importante pour protéger votre site Web et d'autres pages des attaques XSS et autres menaces. Est aussi quelque chose de liste blanche vous devez prendre au sérieux. En son coeur, la liste blanche consiste à identifier les applications et les données comme étant sûres et dignes de confiance >.

Il peut avoir à faire avec le code utilisé pour créer l'application, la réputation de la source, ou la façon dont le formatage est utilisé. Dans tous les cas, l'objectif est de faire en sorte que toute application ou un élément qui est actif est exempt de tout type de menaces.

Paire avec une liste blanche listes noires. Cette approche garantit que chaque application est numérisé et considéré comme sûr avant son lancement. Si un problème est détecté, listes noires veillera à ce que l'application ne démarre pas et que les données ne sont pas transférées à un tiers non autorisé. En l'absence de menace n'a été trouvée, soutient le lancement de liste blanche de l'application et vous n'avez pas à vous soucier une menace permettant à un tiers de pirater ou de modifier les données comme il est partagé.

Rappelez-vous que si vous pouvez éviter beaucoup d'ennuis en jumelant ces deux, ne considérez-vous pas en sécurité. Les pirates informatiques ont une façon de se déplacer tout effort de protection éventuellement. Vous devez déployer des stratégies supplémentaires pour anti hack maximale.

en relation: Communiqués Google 2 Nouveau Dev outils de protection contre XSS

3. Faites attention à la création Meta Tag

Meta tags sont grands. Ils donnent une idée de ce type de contenu est sur une page et ce que la page a à offrir. Les étiquettes sont souvent affichées par les moteurs de recherche sous la forme d'une description. C'est l'une des raisons de porter une attention à la façon dont vous créez les balises meta et meta descriptions. Vous voulez motiver les gens à visiter vos pages.

Il y a une autre raison de penser à la façon dont vous créer des balises meta. Ils peuvent être injecté à des infections, vers, et les virus tout comme autre élément. Un pirate peut placer de ressources XSS dans vos tags s'il y a une faille dans la façon dont légère vous les structurez. Si vous n'êtes pas sûr de savoir comment les rendre plus difficile d'enfreindre, obtenir de l'aide d'un professionnel. Il vaut le coût.

4. Mettre en œuvre une politique de Traverser les frontières maintenant

Certaines personnes ont l'impression erronée que l'utilisation d'un réseau privé virtuel permettra de protéger vos données contre les attaques XSS. détrompez. Même les soi-disant meilleurs réseaux privés virtuels vous protéger contre un grand nombre de cyberattaques, mais ils ne vont pas nécessairement aider beaucoup avec XSS. C'est là l'idée d'une politique de passage des frontières entre en jeu.

Une politique de Traverser les frontières qualifie les données provenant de différentes sources avant de pouvoir être utilisé. Cela inclut les données trouvées dans un sous-dossier ou données reçues par une sorte de transmission. Considérez-un moyen de vérifier le facteur de confiance des données avant qu'il puisse proliférer à travers vos pages.

Utiliser le logiciel, points de contrôle manuel, ou quelle que soit la combinaison que vous voulez. Le point met en place une ligne de plus que les données potentiellement dangereux doit traverser avant qu'il ne soit réellement utilisé.

5. Utilisation d'un scanner de vulnérabilité régulière

Les scanners de vulnérabilités permettent d'identifier plus facilement les points potentiels de votre réseau ou dans des applications logicielles qui pourraient être exploitées. Cela inclut tous vos appareils, y compris le matériel de télécommunication.

Il comprend également la vérification phishing emails qui pourrait aller au-delà de votre paramètres de spam de messagerie client ou moyens de défense. Voir le scanner comme une autre façon de se préparer à l'avance pour quelque chose de vos autres défenses peuvent manquer.

6. Entrée Désinfecter utilisateur

ImageSource: Heimdal

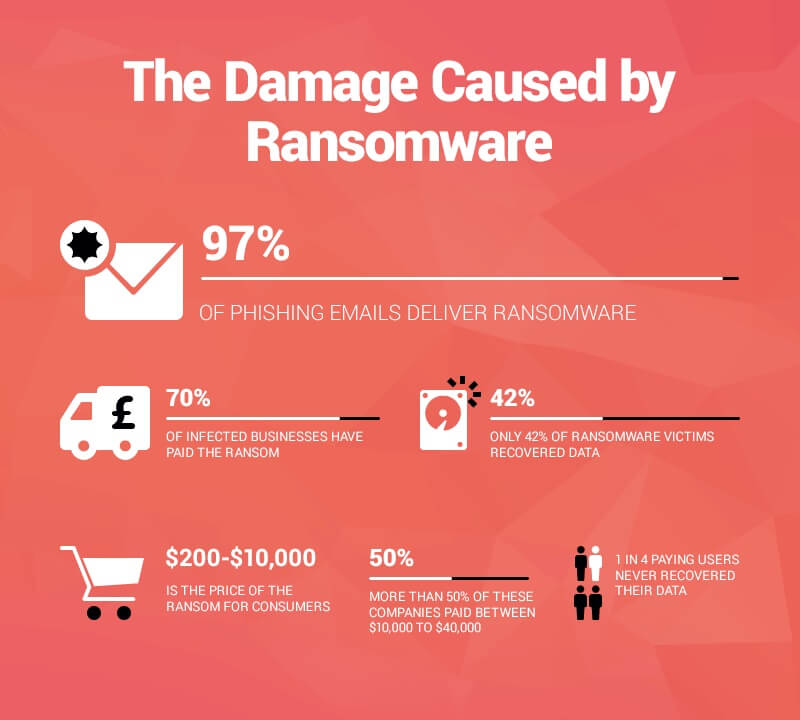

attaques par messagerie électronique sont bel et bien vivant. À certains égards, ils sont plus populaires que jamais depuis tant de gens recevoir des courriels sur les téléphones et les tablettes ainsi que bureau et systèmes portables. Les mêmes menaces pourraient être incorporées dans des liens ou d'autres utilisateurs d'entrée entrent dans le blog ou les médias sociaux commentaires.

C'est une raison pour laquelle vous voulez des moyens de contrôle et désinfectante entrée utilisateur trouvé dans des e-mails de style modèle ou ce qui semble être un commentaire légitime sur un poste. Il pourrait y avoir présent code qui contient des chevaux de Troie ou un certain type de ransomware.

Rappelez-vous, applications qui protègent et vérifier l'entrée d'utilisateur sur les pages de commande, commenter sections de blogs, et même les réponses aux messages des médias sociaux sont disponibles. Étant donné que chacun d'entre eux pourrait être un point d'exploitation par l'injection de XSS, investir dans une application qui crée un moyen d'arrêter et de contenir la menace.

The Bottom Line

Faire face à XSS est un processus continu. Ce qui a bien fonctionné il y a cinq ans ne peut pas offrir le même niveau de protection aujourd'hui. Mettez à jour vos applications, navigateurs, et la version du logiciel que vous utilisez pour gérer votre blog et site web. Si vous êtes en mesure d'arrêter une seule menace, tous les efforts en vaut la peine.

A propos de l'auteur: Je Bocetta

Sam Bocetta est un ancien analyste de sécurité pour le Département de la défense, ayant passé 30+ années pour renforcer les défenses Cyber la Marine. Il est maintenant semi-retraite, et éduque le public sur la sécurité et la technologie de la vie privée.

Sam Bocetta est un ancien analyste de sécurité pour le Département de la défense, ayant passé 30+ années pour renforcer les défenses Cyber la Marine. Il est maintenant semi-retraite, et éduque le public sur la sécurité et la technologie de la vie privée.