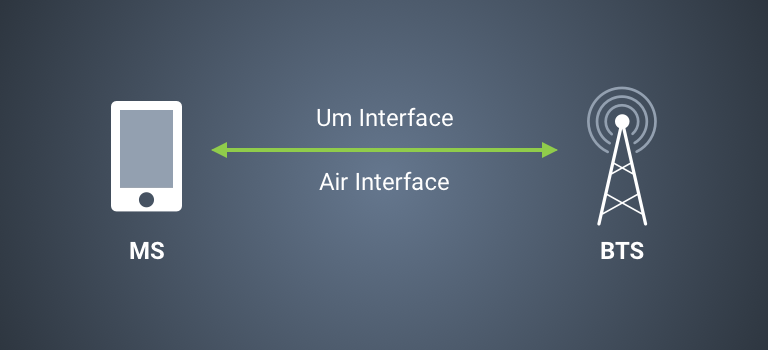

Une station émettrice-réceptrice de base (BTS) est une pièce d'équipement qui facilite la communication sans fil entre l'équipement utilisateur (téléphones portables, téléphones WLL, ordinateurs avec connectivité sans fil) et un réseau, tels que les technologies de communication sans fil telles que le GSM, CDMA, boucle locale radio, Wi-Fi, WiMAX ou d'autres technologies WAN. Les chercheurs viennent de découvrir trois vulnérabilités critiques dans les logiciels populaires fonctionnant sur BTS open-source. Qu'est-ce-que tout cela veut dire?

Une station mobile se connectant à un BTS; Image Source: Zimperium

Des vulnérabilités dans Multiple Open Source BTS produits trouvés

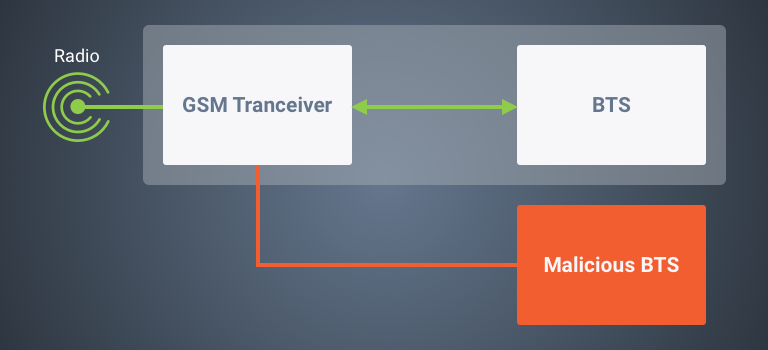

Des chercheurs de Zimperium dire qu'ils ont été continuellement étudient les différents aspects de la sécurité GSM (i.e. vulnérabilités du protocole). L'équipe a porté une attention particulière aux produits les plus populaires de logiciels open source qui exécutent les réseaux GSM. Bien que ce processus de la source de vérification continue, l'équipe a trébuché sur de multiples défauts trouvés dans de tels logiciels. Les failles permettent à un attaquant de compromettre une station de BTS et éventuellement prendre le contrôle de son module d'émetteur-récepteur à distance.

Les chercheurs expliquent qu'un BTS est basé sur le logiciel et l'équipement radio qui permet aux stations mobiles de se connecter au GSM, UMTS, et les réseaux LTE.

Le logiciel de niveau inférieur derrière un BTS est l'émetteur-récepteur, qui est l'interface directe avec le matériel radio. Il est responsable de la fréquence d'accord et GMSK manipulation (Gaussian Minimum Shift Keying) modulation de données / démodulation. En bref, il numérise les ondes radioélectriques.

L'équipe a découvert que tous les logiciels les plus couramment disponibles BTS fonctionne sur le même ou très identiques base de code d'émetteur-récepteur. Cela signifie que tous ces morceaux de logiciels seraient sujettes aux mêmes vulnérabilités.

Le pire de ces vulnérabilités permettent à un acteur malveillant de prendre le contrôle à distance via le module émetteur-récepteur. Cela conduirait à la mise en danger des fonctionnalités BTS grâce à l'identité d'un BTS parallèle.

Pour résumer, l'exploitation réussie de ces défauts pourrait conduire à des attaquants de prendre le contrôle à distance sur les stations d'émetteur-récepteur de base, trafic GSM de détournement, prévenir la tour de fournir des services, la divulgation d'informations de trafic, modifier l'identité BTS, etc.

BTS vulnérabilités: Qui est touché?

La liste des parties concernées comprend des versions spécifiques de YateBTS (par Legba Incorporated), OpenBTS et OpenBTS-UMTS (par Range Networks), Osmo-TRX et Osmo-BTS (par OsmoCOM). Il est également très probable que d'autres produits qui partagent la même base de code d'émetteur-récepteur sont également en voie de disparition.

Produits concernés:

- YateBTS <= 5.0.0

- OpenBTS <= 4.0.0

- OpenBTS-UMTS <= 1.0.0

- Osmo-TRX / Osmo-BTS <= 0.1.10

- D'autres produits qui partagent la même base de code d'émetteur-récepteur.

Les vendeurs touchés:

- Legba Incorporated (YateBTS)

- Range Networks (OpenBTS et OpenBTS-UMTS)

- OsmoCOM (Osmo-TRX et Osmo-BTS)

Résumer, les chercheurs ont classé les vulnérabilités en trois groupes:

Excessivement Exposed Service de liaison, ce qui pourrait permettre à tout attaquant avec une connectivité IP au système BTS pour recevoir et envoyer des paquets de / vers l'émetteur-récepteur.

Télécommande Stack-Based Buffer Overflow, où un attaquant peut déborder un tampon de la pile en envoyant un paquet UDP surdimensionné pour le canal de commande. Cela pourrait conduire à l'exécution de code à distance (RCE) ou un déni de service (DoS) condition.

Contrôle à distance Unauthenticated, où un attaquant peut refuser le service en tournant le module off, fréquences de confiture en syntonisant la radio TX à la mauvaise fréquence, ou détourner l'identité BTS à distance en utilisant la commande SETBSIC pour modifier l'identité de BTS à l'autre.

Atténuation des mesures contre les BTS Vulnérabilités

chercheurs Zimperium ont fourni une liste de mesures d'atténuation pour les fournisseurs de suivre et d'appliquer immédiatement afin que leurs produits sont sûrs d'exploits:

1. Mettre à jour votre logiciel de BTS quand un patch est disponible.

2. Liez les prises utilisées pour le contrôle et l'échange de données uniquement à l'interface locale (127.0.0.1).

3. Pare-feu: Bloquer le trafic provenant de réseaux externes aux ports 5701 ( port de contrôle ) et 5702 ( port de données), ou d'autres ports utilisés par votre logiciel de BTS.

4. Assurez-vous d'appliquer compiler atténuations de temps (ASLR + DEP)

5. Mettre en œuvre un système d'authentification pour ces canaux de refuser un attaquant non privilégié connecté sur la même machine, ou sur le même réseau, de communiquer avec les orifices de commande BTS.

6. la manipulation de la mémoire tampon de Fix en utilisant des tailles correctes.

7. Effectuer audits de code supplémentaire.