WikiLeaks a rapporté que la CIA est impliquée dans la création et la coordination d'un malware Android dangereux appelé HighRise. Le rapport présente les fonctionnalités de HighRise ainsi qu'une copie du Guide de l'utilisateur.

HighRise Malware Android – Pourtant, un autre outil Espionner par la CIA

Hier (13 juillet 2017) WikiLeaks a publié un document qui a révélé des informations sur le projet secret exploité par la CIA. Selon les informations publiées et la documentation d'origine la deuxième version (HighRise 2.0) est compatible avec le système d'exploitation mobile applications de 4.0 (Sandwich à la crème glacée) à 4.3 (Dragée).

WikiLeaks a publié le guide de l'utilisateur pour les logiciels malveillants Android HighRise qui révèle une grande partie de la fonctionnalité de l'utilitaire. Selon la communauté de sécurité c'est juste un autre produit dans une série d'ensembles coordonnés utilisés par l'institution pour espionner les utilisateurs d'ordinateurs et mobiles. Le site WikiLeaks a publié des informations sur l'affaire dans le cadre de la “Vault 7” collection, attribué comme étant l'une des plus grandes publications de documents confidentiels sur la CIA.

Selon l'organisation de la CIA a “a perdu le contrôle de la majeure partie de son arsenal de piratage informatique, y compris les logiciels malveillants, virus, les chevaux de Troie, militarisé “zéro jour” exploits, systèmes de contrôle à distance des logiciels malveillants et les documents connexes”. Plusieurs experts ont déjà déclaré que l'agence de renseignement ne dispose des ressources nécessaires pour exploiter leur propre campagne secrète mondiale coordonnée. La CIA a été impliqué dans le développement d'outils de piratage qui pénètrent les services populaires et périphériques. L'agence a démontré qu'il a des intentions sérieuses de briser plusieurs couches de sécurité, un exemple récent est le OutlawCountry exploiter qui peuvent compromettre les systèmes Linux.

HighRise Android Malware Infection Comportement

Le logiciel malveillant Highrise est compatible avec le système d'exploitation Android de Google, les documents décrivent une fuite deuxième itération du virus. Selon le changelog, il a été établi le 16 Décembre 2013 et porte la note suivante “Version initiale EDG. Port à Android 4.0-4.3” et son autorité est sous « TDR », probablement une unité interne de la CIA. Le message indique que le code a été porté au plus récent (à l'époque) version du système d'exploitation. Cela nous donne une raison de croire que le malware HighRise Android a été développé pour une longue période de temps au cours des années. Il est très probable qu'une nouvelle version de celui-ci est activement développé et exploité même maintenant. Ses fonctions comprennent un module de redirecteur qui est utilisé pour manipuler les messages SMS. Il permet en effet la CIA d'effectuer plusieurs actions:

- Proxy messages SMS « entrants » reçu par l'hôte Highrise à un LP Internet.

- Envoyer « sortants » messages SMS via l'hôte HighRise.

- Fournir un canal de communication entre l'opérateur de champ HighRise & LP.

- communications Internet sécurisé TLS / SSL

Plus loin la CIA comme ayant v2.0 compare un flux d'infection modifié:

1.Le HighRise doit être téléchargé manuellement et installé sur le périphérique cible. Après cela le code malveillant s'exécute automatiquement en arrière-plan ou après un redémarrage est prévu. Pour éviter la découverte, il se déguise en application appelée “TideCheck”. Le fichier d'installation APK est hébergé sur un des sites de téléchargement ou d'un dépôt tiers.

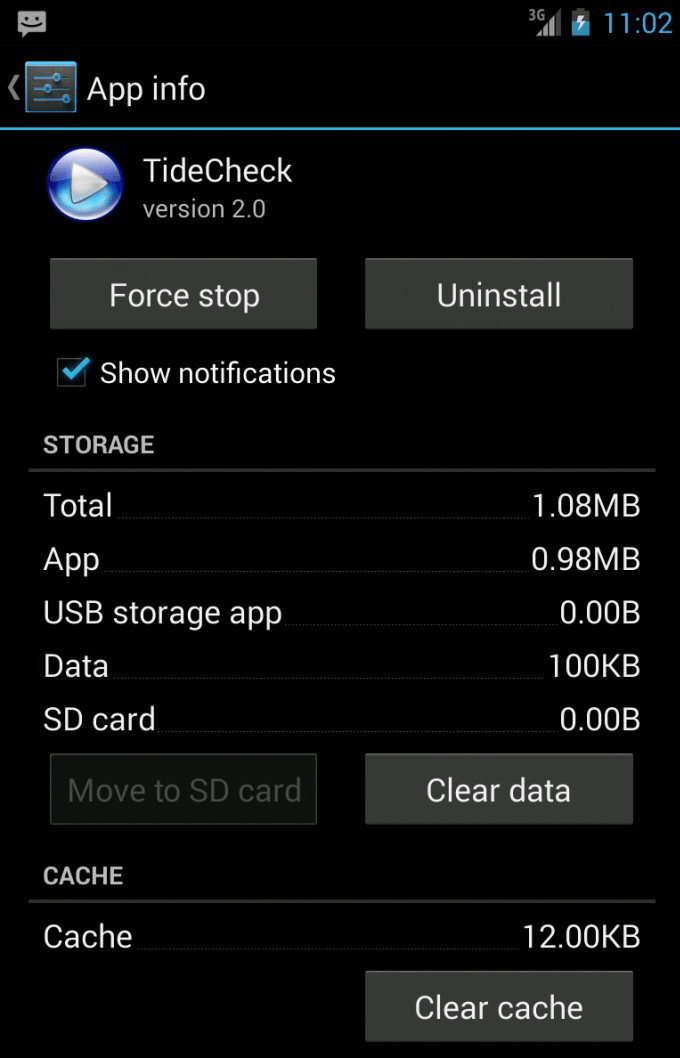

REMARQUE: L'application peut être efficacement supprimé en naviguant dans les paramètres d'application, tapant deux fois sur son nom (TideCheck) et à suivre une séquence de commandes: Forcer l'arrêt, Effacer les données et désinstallation.

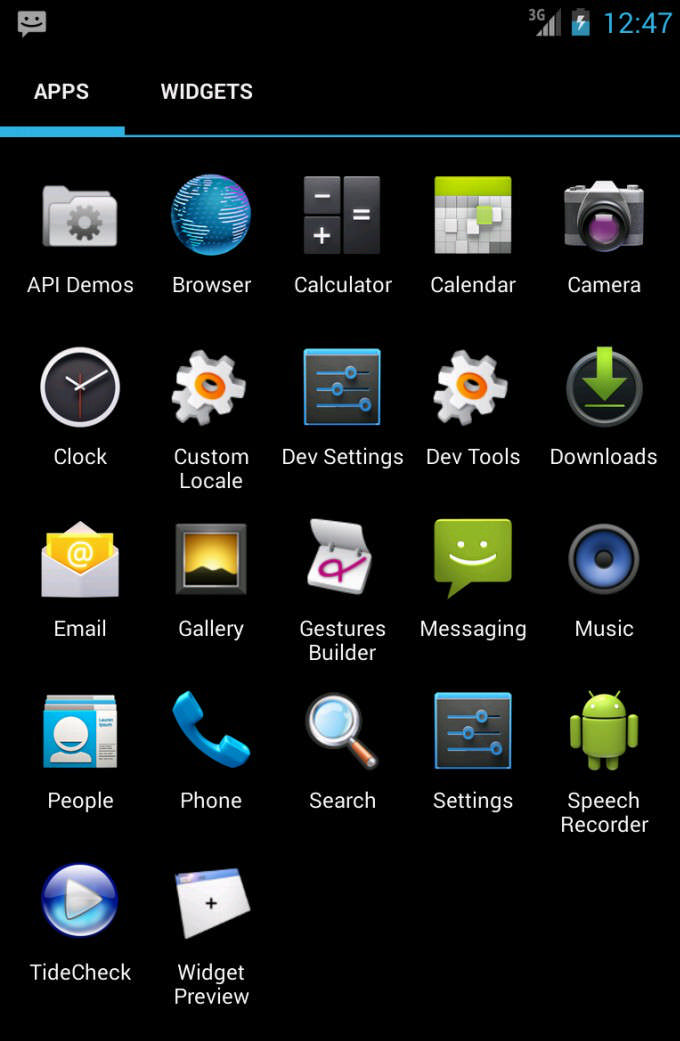

2.L'étape suivante consiste à démarrer manuellement l'application. Cela se fait en appuyant sur l'application dans le tiroir Android.

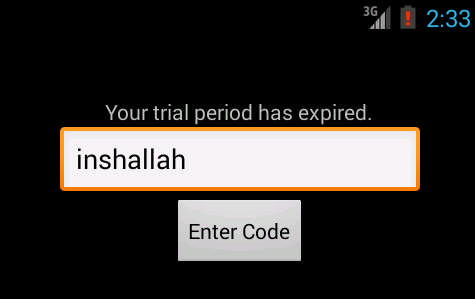

3. Le logiciel malveillant HighRise Android sera alors inciter les utilisateurs pour une chaîne de mot de passe en affichant une invite de contrefaçon « Votre période d'essai a expiré ». L'un est hardcoded “inchallah” (arabe “si Dieu le veut”) puis sélectionnez la “Entrez le code” bouton.

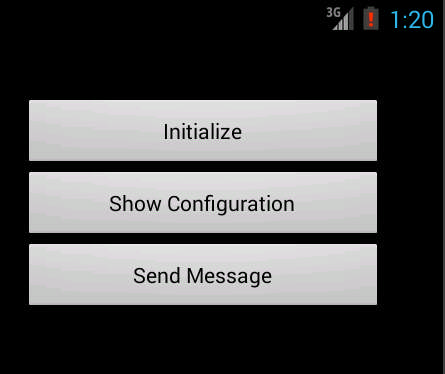

4. Le logiciel malveillant HighRise Android peut être activé en cliquant sur “Initialiser”. Cela permet de configurer efficacement les logiciels malveillants en cours d'exécution en arrière-plan.

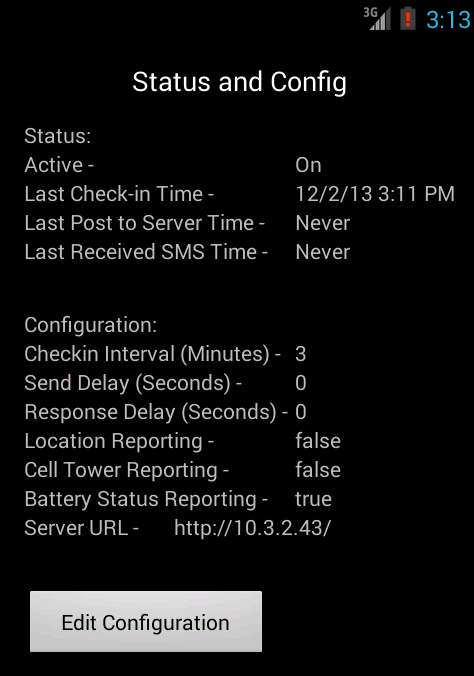

5. En cliquant sur “Configuration Afficher” les utilisateurs peuvent accéder aux paramètres internes de l'application. Ils révèlent plusieurs valeurs qui sont liées à la fonction de rapport de réseau. Des modifications peuvent être saisies manuellement en cliquant sur le “Modifier la configuration” bouton.

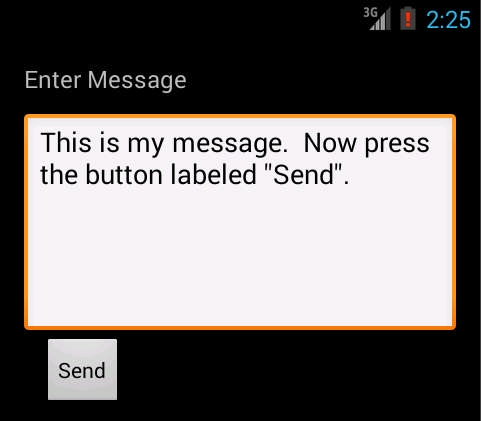

6. Le logiciel malveillant HighRise Android peut être utilisé pour envoyer des messages SMS aux agents de la CIA en tapant sur la commande Envoyer le message.

Impact de la CIA HighRise Malware Android

WikiLeaks a révélé qu'actuellement, il n'y a pas d'information disponible sur les versions plus récentes du Malware HighRise Android. On ne sait pas si elle encore utilisé, développé ou mis à jour. En effet l'application agit comme un proxy de messages en relayant les SMS entrants et sortants à des postes d'écoute CIA exploités sur Internet. les opérateurs de grande hauteur ont pu espionner des millions d'utilisateurs dans le monde entier en mettant en œuvre le virus dans les charges utiles. scénarios possibles d'infection automatisés peuvent inclure les éléments suivants:

- Le Malware HighRise Android peut être configuré pour installer automatiquement dans le cadre d'une charge utile malveillante. Cela peut inclure diverses applications et composants distribués dans la boutique Google Play ou référentiels tiers. Habituellement, les applications contrefaites sont téléchargées en utilisant les identités de développeurs anonymes et faux. Les agents de la CIA peuvent poser comme un programmeur indépendant ou entreprise et utiliser des images et des graphiques pour attirer les victimes potentielles en téléchargeant et en exécutant leur application.

- Un script web peut déclencher des fenêtres pop-up ou d'autres malices pour déclencher l'installation des logiciels malveillants Android HighRise.

- agents de la CIA peuvent utiliser des astuces d'ingénierie sociale en affichant des instructions d'optimisation ou de récupération système de contrefaçon pour essayer de confondre les objectifs en eux-mêmes l'infection par le virus.

Quoi qu'il arrive, il est probable que WikiLeaks continuera de faire rapport sur d'autres outils créés et utilisés par l'espionnage et des services de renseignement. Les informations fournies révèle combien les organismes gouvernementaux infiltrent dans la vie privée et la sécurité des utilisateurs d'ordinateurs partout dans le monde. Le logiciel malveillant HighRise Android est pas fait pour une région spécifique. Dans la pratique, il peut être utilisé pour extraire des données et transmettre des informations sensibles à partir d'appareils Android dans le monde.