Adobe Flash Player a longtemps été ciblé par des pirates. Beaucoup de vulnérabilités ont été découvertes au cours des années, et beaucoup d'attaques basées sur des failles Adobe ont été conçu.

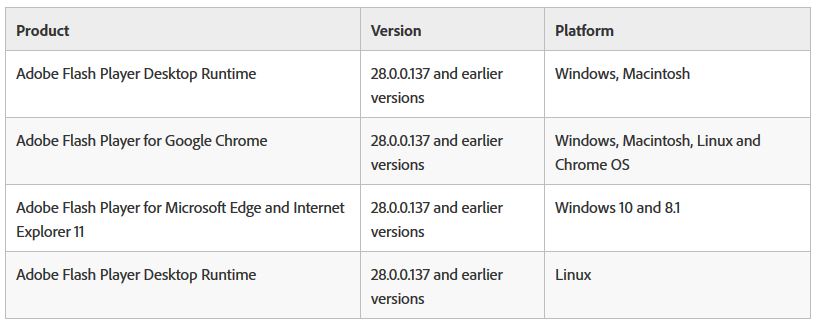

Cette année commence également avec une vulnérabilité critique qui a été confirmée par Adobe lui-même – CVE-2018-4878. Adobe Flash Player 28.0.0.137 et les versions antérieures sont affectées. La faille existe dans Flash Player et permet aux pirates d'accéder à des machines fonctionnant sur plusieurs plates-formes, comme Windows, Macintosh, Google Chrome et Linux:

Un correctif devrait être publié dans les prochains jours. Cependant, en attendant les utilisateurs qui utilisent encore le programme sont invités à vérifier si elles sont sujettes à l'exploit et sont invités à durcir leurs défenses. En outre, CVE-2018-4878 est exploitée dans limitée, attaques ciblées dans la nature. Voici ce que Adobe a dit dans un bulletin de sécurité:

Une vulnérabilité critique (CVE-2018-4878) existe dans Adobe Flash Player 28.0.0.137 et les versions antérieures. L'exploitation réussie pourrait permettre à un attaquant de prendre le contrôle du système affecté.

Adobe connaît le rapport qu'un exploit pour CVE-2018-4878 existe dans la nature, et est exploité dans limité, attaques ciblées contre de Windows. Ces attaques utilisent des documents Office avec diffusion du contenu Flash malveillant intégré par email, la société a également déclaré.

En savoir plus sur CVE-2018-4878

La vulnérabilité est un type d'utilisation ultérieure libre. est un caractère de corruption de mémoire Une utilisation ultérieure sans vulnérabilité et peut être exploitée par des attaquants afin d'exécuter du code arbitraire.

Attaques sur CVE-2018-4878

Cisco chercheurs’ analyse de la attaque basée CVE-2018-4878 lié à des pirates informatiques du groupe 123.

“Groupe 123 ont maintenant rejoint une partie de l'élite criminelle avec cette dernière charge utile de ROKRAT. Ils ont utilisé un Adobe Flash 0 jour qui était en dehors de leurs capacités antérieures — ils n'utilisent des exploits dans les campagnes précédentes mais jamais un nouveau réseau exploitent comme ils l'ont fait maintenant,” Warren chercheurs Talos Mercer et Paul RASCAGNERES a déclaré.

Les chercheurs pensent également que la cible de l'attaque est de profil haut. Le fait qu'une marque nouvel exploit pas vu lors de précédentes attaques a été utilisé signifie que le groupe était déterminé à faire le travail d'attaque.

chercheurs FireEye, d'autre part croire que le groupe derrière les attaques de CVE-2018-4878 est TEMP.Reaper de la Corée du Nord:

Nous avons observé les opérateurs de TEMP.Reaper qui interagissent directement avec leur infrastructure de commandement et de contrôle des adresses IP attribuées au réseau STAR-KP à Pyongyang. Le réseau STAR-KP fonctionne comme une joint-venture entre la Société du gouvernement nord-coréen des Postes et Télécommunications et de la Thaïlande basé Loxley Pacifique.

Comme déjà mentionné, Adobe devrait colmater la faille cette semaine. Pendant ce temps, si vous utilisez Flash Player, assurez-vous de vérifier si vous êtes enclin à l'exploit. Comment cela se fait? Accéder à la A propos de Flash Player page, ou faites un clic droit sur le contenu en cours d'exécution dans le lecteur. Ensuite, sélectionnez À propos d'Adobe Flash Player dans le menu. Cette vérification doit être effectuée pour chaque navigateur installé sur votre système.

En outre, l'importance d'avoir un programme anti-malware installé sur un système ne doit pas être négligé. Un tel programme se prémunir contre les attaques de logiciels malveillants et serait également supprimer toutes les infections existantes.

scanner SpyHunter ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter