Une autre vulnérabilité Linux a découvert un impact snapD, le paquet installé par défaut dans Ubuntu et utilisé dans d'autres distros comme Debian, OpenSUSE, arch Linux, Fedora et seul. Cette vulnérabilité pourrait permettre à un attaquant local d'obtenir des privilèges d'administrateur.

Cela signifie un accès root et la prise en charge du système. La vulnérabilité, identifié comme CVE-2019-7304 et surnommé « chaussette sale exploit » affecte les versions snapD 2.28 par 2.37.

CVE-2019-7304 chaussette sale Exploit: Détails

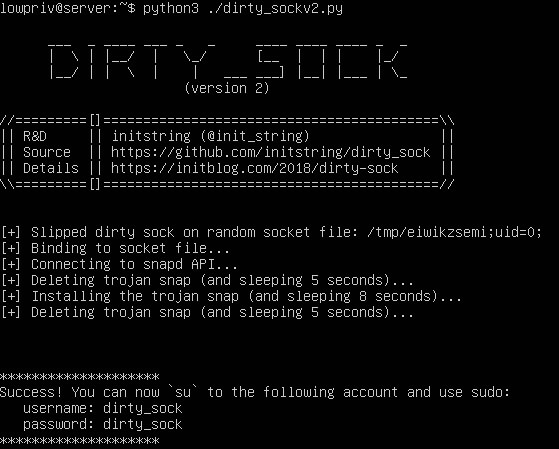

En janvier 2019, Chris Moberly a découvert une vulnérabilité d'élévation de privilèges dans les installations par défaut de Ubuntu Linux. La question a été déclenchée par un bogue dans l'API snapD, un service par défaut. Tout utilisateur local pourrait exploiter cette vulnérabilité pour obtenir un accès root immédiat au système, Moberly expliqué.

Voici la description officielle de la vulnérabilité CVE-2019-7304:

snapD 2.28 par 2.37 incorrectement validé et analysé l'adresse de prise à distance lors de l'exécution des contrôles d'accès sur son support UNIX. Un attaquant local peut utiliser pour accéder aux API socket privilégié et obtenir des privilèges d'administrateur.

L'une des premières choses que l'attaquant faire lors de la recherche sur les moyens de compromettre une machine est de chercher des services cachés qui sont en cours d'exécution dans le contexte de la racine. Les serveurs HTTP sont les principaux candidats à l'exploitation, mais ils sont généralement trouvés sur les sockets réseau. Si, il y a “une bonne cible pour l'exploitation” – un service HTTP caché qui est probablement pas largement testé car il est pas facilement apparente des contrôles d'escalade à l'aide de privilèges les plus automatisés, le chercheur a noté dans son rapport.

Il convient de noter que snapD devient un élément crucial d'Ubuntu, en particulier dans les tours plus maigres tels que Snappy Ubuntu Core for cloud et IdO. Malheureusement, les logiciels malveillants a déjà infiltrés dans certains de ces paquets. Mai dernier, deux paquets, 2048obstrués et hextris, téléchargé sur Ubuntu Snaps Store par Nicolas utilisateur, contenait un logiciel malveillant.

La vulnérabilité a déjà été signalé Canonical à la fin de Janvier. Heureusement, il est déjà résolu dans la version snapD 2.37.1 et ensuite. Ubuntu et les autres distributions Linux touchés ont déjà mis en œuvre une version fixe du paquet.