Le plus grand réseau de distribution de la circulation (TDS) connu sous le nom EITest a été vient d'être prise par les chercheurs en sécurité de Abuse.ch, BrilliantIT, et Proofpoint. Le groupe d'experts sinkholed l'infrastructure de commandement et de contrôle derrière le réseau de serveurs piratés qui avait été utilisé pour fournir des logiciels malveillants en réacheminant, exploiter les kits et les escroqueries de support technique.

Le système de distribution de la circulation était auparavant analysé par un auteur anonyme sur Malware Do not Need Coffee:

EITest est l'une des plus longues campagnes de livraison malveillants qui n'a cessé d'évoluer. Au printemps 2017, il a commencé à rediriger les utilisateurs d'Internet Explorer aux escroqueries de support technique en plus des redirections existantes avec les fausses polices Chrome.

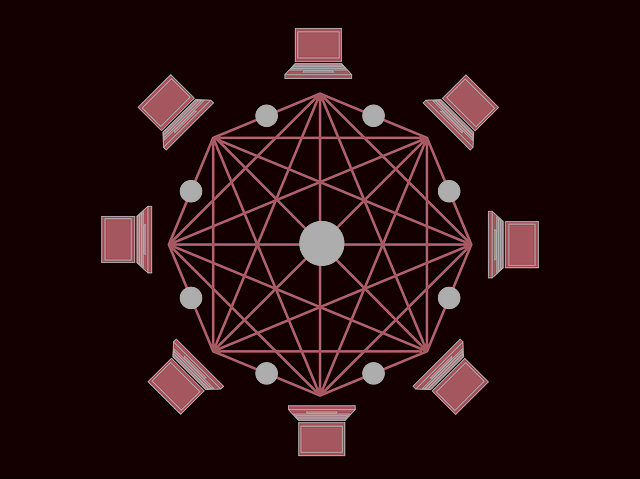

EITest trafic Système de distribution Décrite

EITest a été détecté il y a plusieurs années, à 2011. Cependant, il est devenu un système de distribution de trafic disponible à la location en Juillet 2014. À l'époque, TDS a été déployé dans les campagnes malveillantes distribution du cheval de Troie Zaccess. Les assaillants utilisaient un kit exploit connu sous le nom Glazunov.

Selon Proofpoint des chercheurs, "EITest est probablement l'une des plus anciennes du genre et a été impliqué dans la fourniture d'une variété de ransomware, informations stealers, et autres logiciels malveillants, avec une preuve claire de son utilisation datant 2011".

A partir du moment EITest pourrait être loué, les chercheurs en sécurité ont eu du mal à cesser ses activités. L'analyse indique que le équipe EITest se vendait le trafic détourné obtenu à partir de sites piratés pour $20 USD par mille utilisateurs. blocs de trafic d'un minimum de 50,000 les utilisateurs ont été vendus sur une base quotidienne.

EITest a été utilisé dans la distribution d'une variété de familles de logiciels malveillants et ransomware. Il a été réoriente de grandes quantités de trafic vers le célèbre pêcheur à la ligne dans et RIG exploiter kits. Les opérations les plus récentes ont impliqué des sites malveillants déployés pour l'ingénierie sociale comme des casiers de navigateur, technologie prend en charge les escroqueries, mises à jour faux et ce qui ne.

EITest Opération Sinkholed

Heureusement, Proofpoint avec BrilliantIT et Abuse.ch, sinkholed avec succès EITest. Actuellement, la chaîne d'infection du système de distribution du trafic est inefficace et donc, près de deux millions réoriente malveillants par jour ont été empêchés de se produire.

Les chercheurs ont réussi en saisissant un domaine particulier (stat-dns.com) qui a conduit à la saisie de toute l'opération. Plus précisement, ce serveur a été pointe vers un gouffre depuis Mars 15, 2018:

Nous avons analysé les données de l'opération doline de Mars 15 à Avril 4, 2018. Au cours de cette période, la doline a reçu presque 44 millions de demandes d'environ 52,000 serveurs. Décodant les demandes que nous avons pu obtenir une liste de domaines, ainsi que compromis adresses IP et les agents utilisateurs des utilisateurs qui avaient navigué les serveurs corrompus.

De tous les sites Web compromis, les chercheurs ont observé Proofpoint plusieurs systèmes de gestion de contenu, mais la grande majorité semblaient utiliser WordPress. Nous avons écrit récemment au sujet d'une autre campagne de mise à jour faux qui a été tire parti de WordPress et d'autres sites basés sur CMS pour fournir le logiciel malveillant bancaire Chotoniennes, une variante de ZeusVM ainsi que RAT NetSupport.

Depuis EITest a été sinkholed, aucune tentative de restauration de ses activités ont été observées.

les chercheurs ont suivi Proofpoint un autre système de distribution de la circulation aussi. Doublé BlackTDS, le TDS est déployé dans la distribution de divers morceaux de logiciels malveillants. Les chercheurs en sécurité ont observé des chaînes d'infection BlackTDS dans la nature, fournir des logiciels malveillants grâce à des astuces d'ingénierie sociale et des mises à jour de logiciels faux.

Ce qui est à noter est que même si l'identification des sites BlackTDS n'a pas été si difficile pour les chercheurs, associer le trafic avec les acteurs de la menace connue était très difficile, voire difficile.