L'intensité des attaques malveillantes qui ont appliqué exploiter kits (EK) a augmenté au cours des deux dernières années. En fait, en ayant un oeil à trois quart de 2015, on remarquera immédiatement que l'exploitation des kits exploiter a dégénéré en apparence. Comme de nombreux chercheurs ont souligné, la chute de l'infâme Blackhole EK dans Octobre 2013 a apporté d'autres kits exploit dans la lumière.

Exploit Kits paysage des menaces

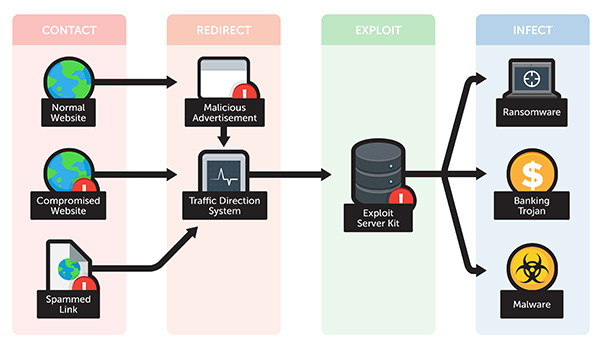

Exploit kits sont généralement utilisés dans les opérations malveillants connus que les téléchargements de drive-by. Une fois un tel téléchargement a lieu, l'utilisateur est redirigé vers le site Web d'un attaquant hébergeant un EK.

La croissance de l'intensité et de l'efficacité des attaques EK est due à la création réussie de l'infrastructure DNS criminelle. Ce dernier a sauté à 75% au cours du dernier trimestre de 2015, en comparaison avec le troisième trimestre de 2014. Les statistiques font partie d'une vaste recherche par Infoblox.

Pourquoi devrions-nous prendre soin? Exploit kits sont des logiciels malveillants qui représente les attaques automatisées et devrait être d'une grande préoccupation pour les geeks et les utilisateurs sécurité. Exploit kits sont certainement fabriqués par les cyber-criminels ayant des compétences sophistiquées. Ils peuvent être décrits comme des paquets pour transporter une charge utile particulière (par exemple ransomware) qui sont à vendre ou à louer. La façon dont les différents types de logiciels malveillants sont distribués sur les forums souterrains (malware-as-a-service) est assez alarmant. Pratiquement, tout escroc cyber, même ceux qui ont peu de connaissances techniques, peut aller après les personnes, les entreprises et les organismes publics.

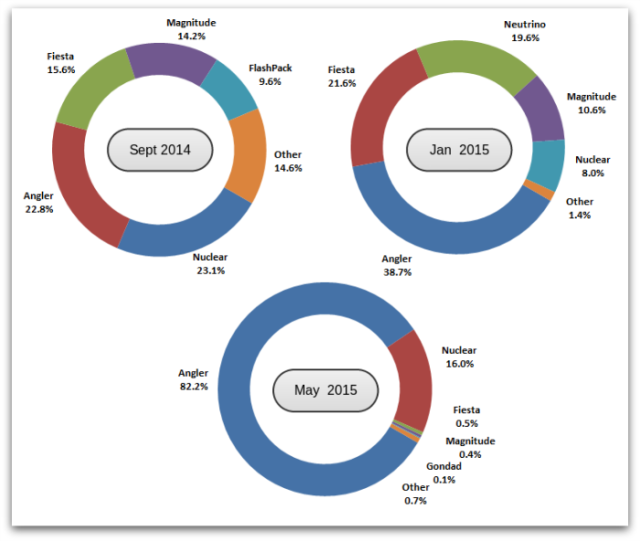

La plupart de l'activité EK est remonte à quatre bien connue exploiter pièces:

- Angler Exploit Kit;

- Mgnitude un;

- Un neutrino;

- Une nucléaire.

Les quatre d'entre eux ont été utilisés dans 96% Tout exploiter l'activité de kit dans les trois derniers mois de 2015.

Angler Exploit Kit

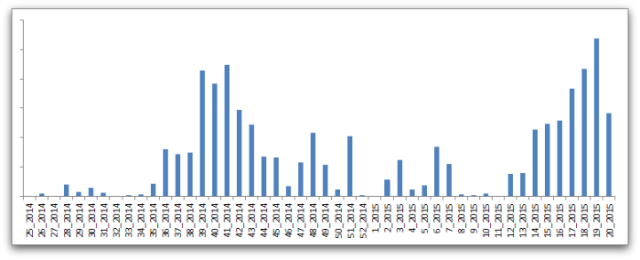

La recherche indique que Angler a d'abord apparu à l'horizon des logiciels malveillants à la fin de 2013. Depuis sa première apparition, Angler a gagné en popularité et maliciousness. Il est considéré comme l'un des plus agressifs exploit kits dans la nature qui échappe avec succès la détection et possède divers composants. Il est certainement l'un des plus répandus exploit outils là-bas. Par exemple, les chercheurs de Sophos ont rapporté un grand nombre de pages d'atterrissage Angler infectées au printemps 2015.

Voici un graphique qui représente l'activité de pêcheur à la ligne à travers ces dernières années:

En savoir plus sur Angler EK:

Exploit:HTML / Axpergle.N - Angler Exploit Component Kit

Des centaines de GoDaddy domaines exposés au Angler

Mgnitude un

L'ampleur exploit package est devenu célèbre en Octobre 2013 quand il a été appliqué dans une attaque contre les visiteurs à PHP.net. Typiquement, les visiteurs ont été redirigés vers le kit avec l'aide d'un fichier JavaScript compromis. Plus tard, Magnitude a fait les manchettes à nouveau quand il est devenu public qu'il a été utilisé dans une attaque malvertising sur Yahoo. Les escrocs ont acheté un espace publicitaire sur Yahoo, puis utilisé les annonces pour relier les visiteurs malveillants domaines hébergement Magnitude. Le kit est bien connu pour exploiter des vulnérabilités dans Java et Flash.

En savoir plus à propos de Magnitude EK:

CryptoWall et Magnitude EK

Un neutrino

Neutrino a été récemment rapporté à attaquer des sites Web utilisant Magento la plate-forme de commerce électronique la de l'eBay. Google a bloqué des milliers de site web (plus que 8000) qui ont été associés à l'attaque de Neutrino. Les chercheurs avertissent que les utilisateurs exécutant vulnérables, versions non patchées de flash peuvent être victimes en étant infectés par la charge utile malveillante de Neutrino. Les charges utiles de l'attaque sont les plus susceptibles d'Andromède et Gamarue malware.

En savoir plus sur les logiciels malveillants liés Neutrino:

Retirer BKDR_KASIDET.FD a.k.a. Backdoor.Neutrino

Une nucléaire

Le pack nucléaire est défini comme étant l'un des plus largement répandue exploit kits là-bas qui est apparu dans 2009. Le kit est très efficace, étant capable d'effectuer un certain nombre d'activités malveillantes tels que Flash, Silverlight, PDF, et Internet Explorer exploite, à des charges utiles abandon de logiciels malveillants avancés et ransomware.

En Savoir plus sur EK nucléaire:

Crowti Ransomware Distribué via etc.

Exploit Kits peuvent donner naissance à une variété de menaces

En raison de leur caractère multiforme, EKS sont souvent utilisés comme un véhicule pour effectuer des attaques zero-day et tirer profit des vulnérabilités logicielles. Ils sont également souvent utilisés dans les opérations de données d'exfiltration. De nombreuses entreprises ont été touchées non seulement par les EKS énumérés dans cet article, mais par beaucoup d'autres.

Image Source: Sophos

Comment rester protégé contre Exploit Kits

Qu'est-ce que tout le monde devrait garder à l'esprit est que la plupart des attaques de EK sont initiées par des campagnes de spam et sites Web compromis. Ils peuvent également être intégrés dans les annonces en ligne. Des millions d'utilisateurs peuvent être victimes de EKS, crimeware et leurs charges malveillantes. La question est de savoir comment rester protégé contre les.

Protégé contre les attaques exploitation nécessite certainement le bon ensemble d'outils et de connaissances. patching régulier est absolument nécessaire, pour commencer. Protection Endpoint avec une gestion des correctifs intégrée est un must pour les organisations. Les bonnes nouvelles sont que même les exploits conçus pour échapper à la détection AV peuvent être annulés lorsque les systèmes ciblés sont complètement patchés.