Mongo Lock est une nouvelle attaque qui vise à des bases de données MongoDB qui bénéficient d'aucune protection et l'accès à distance à gauche ouverte. Mongo Lock est une menace ransomware, qui efface ces bases de données et utilise des tactiques d'extorsion comme tout autre ransomware pour essayer de duper les parties aux victimes de payer une redevance de rançon pour récupérer soi-disant leurs fichiers.

Mongo Lock et son modus operandi

MongoDB bases de données ont été ciblées par le passé, il est donc pas surprenant de voir une nouvelle campagne ciblant les. Ceux qui se tenaient derrière les attaques numériser le World Wide Web ou services similaires à usage Shodan.io trouver MongoDB Les serveurs qui ne sont pas sécurisés. Si les attaquants se connecter avec succès et obtenir dans un serveur, ils pourraient exporter ou supprimer des bases de données, puis laisser une note de rançon avec des instructions sur la façon de restaurer prétendument ces bases de données.

Bob Diachenko - le chercheur en sécurité qui a découvert cette nouvelle mongo verrouillage actions de campagne que les attaquants se connectent à une base de données non protégées et effacer simplement. Une nouvelle base de données appelée “Avertissement” avec une collection à l'intérieur du nom “readme” sera laissé à la place de l'ancienne base. Comme on pouvait deviner, que collection readme contient le message de rançon qui prétend que la base de données a été chiffré et que les victimes doivent payer si elles veulent restaurer. Le récent mongo verrouillage campagne ne révèle pas Bitcoin adresse, mais dirige les victimes de contacter les cybercriminels via une adresse e-mail.

La demande de rançon de la menace Lock Mongo ransomware est affiché ci-dessous:

Les Etats Notez les points suivants:

Votre base de données a été chiffré par « Mongo Lock ». si vous voulez décrypter votre base de données, doivent être nous payer 0.1 BTC (Bitcoins), aussi ne pas supprimer « UNIQUE_KEY’ et enregistrez-le en lieu sûr, sans que nous ne pouvons pas vous aider. Envoyer un email à nous: mongodb@8chan.co pour le service de décryptage.

D'autres attaques montreront la Bitcoin adresse qui doit être utilisé pour payer les cybercriminels avant de les contacter à l'adresse e-mail inclus. Cela peut être vu dans le texte donné ici:

“BitCoin” : “3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH”,

“email” : “dbbackups@protonmail.com”,

“Échange” : “https://www.coincola.com/”,

“Solution” : “Votre base de données est téléchargé et sauvegardé sur nos serveurs sécurisés. Pour récupérer vos données perdues: Envoyer 0.6 BTC à notre adresse et BitCoin Contactez-nous par email avec votre adresse IP du serveur et une preuve de paiement. Tout courriel sans votre adresse IP du serveur et une preuve de paiement ensemble seront ignorés. Nous abandonnerons la sauvegarde après 24 heures. Je vous en prie!”

Bien que la demande de rançon affirme que les criminels derrière mongo verrouillage exportent la base de données avant sa suppression, on ne sait pas si c'est exactement ce qui se passe.

Qu'est-ce que Aftermath Est-ce que Mongo verrouillage Leave?

Selon Diachenko, il semble que les attaquants utilisent un script qui automatise le processus d'accès à une base de données MongoDB, éventuellement exporter, la suppression de la base de données, puis la création de la demande de rançon. Bob Diachenko admet que le script utilisé par mongo verrouillage ne parvient pas à terminer son travail et qui est une faille dans sa conception. Le truc c'est que, Heureusement, parfois des données est laissé ouvert et accessible aux utilisateurs, peu importe qu'un message de demande de rançon est présent.

Ces types d'attaques peuvent se produire en raison du fait que la MongoDB base de données est accessible à distance et non fixé de manière appropriée. Ainsi, les attaques peuvent facilement être évités en suivant quelques étapes simples tout à fait dans la sécurisation des serveurs de base de données. MongoDB a déjà publié un article sur la façon de faire une base de données sécurisée, tout en offrant également une liste de vérification de sécurité pour les administrateurs, on peut suivre. Restriction de l'accès à distance aux bases de données et en permettant l'authentification sont probablement les deux étapes simples plus cruciales que l'on peut prendre pour prévenir

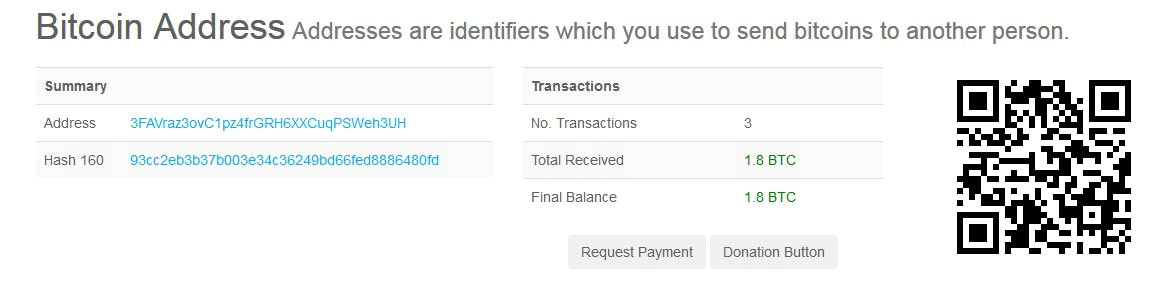

Si vous regardez Bitcoin adresses utilisées dans MongoDB attaques, les victimes ont payé les frais de rançon. Par exemple, l'adresse 3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH est indiqué ci-dessous:

Cette adresse Bitcoin particulière est souvent utilisé dans les notes de rançon et la vérification indique qu'il détient déjà l'argent des paiements de trois différents mongo verrouillage victimes ransomware. La somme totale à l'intérieur de l'adresse est égale à 1.8 Bitcoin qui est autour 11,000 dollars américains si la valeur la plus récente de Bitcoin est considéré.