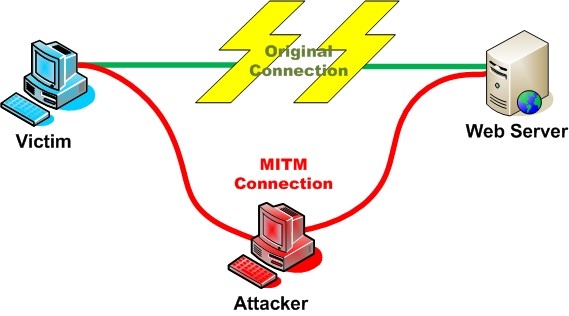

Un nouveau type Man-in-the-Middle (MitM) attaque appelée "DoubleDirect" se répand sur Internet ces jours-. Que l'attaque ne est redirigeant le trafic des connexions sans fil à partir de grands domaines de site Web comme Facebook, Google, Gazouillement, à des sites infectés par des malwares. Tomber sur ces pirates peuvent voler certificats, pouvoirs et autres données personnelles, ainsi que infecter avec leurs victimes malware.

Méthode de travail DoubleDirect

Le nouveau fichier a été trouvé par Zimperium chercheurs de l'entreprise de sécurité. Sa technique est le renvoi des tables de routage des messages Internet Control Protocol (ICMP) d'un hôte à un autre. Les protocoles sont utilisés comme routeurs pour diriger la machine des utilisateurs à une meilleure façon pour un endroit précis sur l'Internet.

"DoubleDirect utilise des paquets ICMP Redirection (type 5) à modifier les tables de routage d'un hôte. Ce est légitimement utilisé par les routeurs pour informer les hôtes sur le réseau un meilleur itinéraire est disponible pour une destination particulière ", Zimperium chercheurs ont écrit dans un post sur le sujet.

Sujets aux attaques

Sous réserve de l'attaque sont des dispositifs avec iOS (Y compris 8.1.1.), OS X (y compris Yosemite) Android (y compris Lollipop) qui acceptent généralement redirigeant routes par défaut. L'attaque ne fonctionne pas sur Windows et Linux mais parce qu'ils ne permettent pas de redirection du trafic.

Habituellement rediriger l'ICMP peut se faire soit lors de l'envoi, ou pendant la réception de données via une connexion sans fil, mais il ne peut pas être appliquée à la fois. La chose nouvelle dans DoubleDirect est qu'il peut effectuer l'attaque MitM simultanément pour qui le rend très dangereux pour les machines infectées.

Analyse de l'attaque, les chercheurs ont prouvé que les Zimperium pirates effectuer une recherche DNS avant l'attaque pour déterminer les adresses IP des visites aux victimes. La prochaine étape, ils effectuent envoie les messages de protocole à toutes les adresses IP trouvés. L'attaque est connu pour être actif dans 31 pays par l'entreprise - Algérie, Australie, Autriche, Bahreïn, Brésil, Canada, Chine, Colombie, Egypte, Finlande, France, Allemagne, Grèce, Inde, Indonésie, Irak, Israël, Italie, Kazakhstan, Lettonie, Malte, Mexique, Pays-Bas, Pologne, Fédération de Russie, Arabie Saoudite, Serbie, Espagne, Suisse, Royaume-Uni et aux États-Unis.

Les réseaux d'entreprise sont vulnérables à ces attaques ainsi, et les chercheurs ont présenté un outil simple pour la détection d'attaque DoubleDirect. Vous pouvez vérifier ici.