les attaques de logiciels malveillants sont à la hausse et comme CRO de F-Secure Mikko Hypponen a déclaré Ted parle - "Il n'y a plus de guerre contre nos ordinateurs, il est maintenant une guerre contre nos vies. "Pour mieux nous protéger contre cette menace, nous devons comprendre pourquoi certains logiciels antivirus ne détecte pas les logiciels malveillants et pourquoi certaines menaces sont couronnées de succès en ce qui concerne l'infection? Nous avons décidé de se pencher sur le goulot d'étranglement quand il vient à infecter un système - logiciel d'obscurcissement.

Comment fonctionne obfuscation travail?

Obfuscators ont été utilisés pendant un certain temps maintenant. Leur principal objectif est de cacher le code binaire de programmes afin que vous puissiez être en mesure d'empêcher la concurrence de voler et de le copier. Lorsque vous utilisez l'obscurcissement des logiciels malveillants, le principe est le même plutôt. Cependant, ils cachent le contenu des fichiers malveillants afin qu'ils puissent échapper à un logiciel anti-malware.

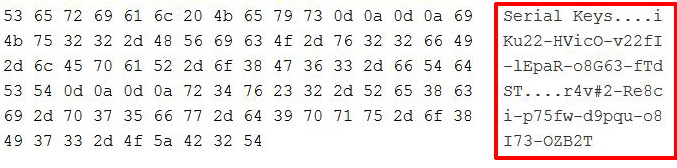

Voici comment le code hexadécimal d'un fichier exécutable ressemble avant qu'il ait été obscurcie:

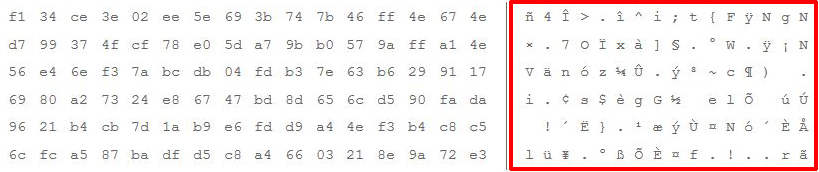

Il est clair que vous pouvez même lire le contenu du fichier, pour ne pas mentionner d'autres informations, tels que qui l'a créé, et comment at-il été fait. Cependant, lorsque vous appliquez le strong DES encryption algorithme pour ce même fichier, voici ce qui arrive:

Comme cela est visible d'en haut, il est impossible de lire le contenu et les logiciels anti-malware est pas non plus en mesure de reconnaître le fichier avec protection en temps réel. Cependant, la plupart des logiciels malveillants ont une charge utile qui diminue également d'autres données et modifie les paramètres, et ceci est où il devient compliqué pour les logiciels malveillants d'échapper le logiciel anti-malware. La plupart des menaces avancées ne fonctionnent pas seulement obfuscation fois, mais ils le font plusieurs fois pour rendre le fichier avoir plusieurs niveaux de protection.

Aussi, quand il vient de déposer la dissimulation, une des méthodes les plus répandues d'obscurcissement est appelé XOR. Il effectue essentiellement la même opération que nous avons démontré avec DES ci-dessus, however unlike DES, son code est plus facile à déchiffrer. Une façon de faire est d'utiliser un programme qui passe par différentes combinaisons via un brute type d'attaque de force à déchiffrer le fichier XOR codé.

obfuscators Résumé

Il y a beaucoup de différents obfuscators, et ils sont souvent désignés par des pirates comme crypters ou Packers. Ils contribuent de manière significative à l'infection réussie d'un PC donné. Car si un logiciel d'obscurcissement donné est détectée, nous conseillons vivement aux utilisateurs de suivez les conseils de protection recommandées pour éviter les logiciels malveillants à l'avenir.