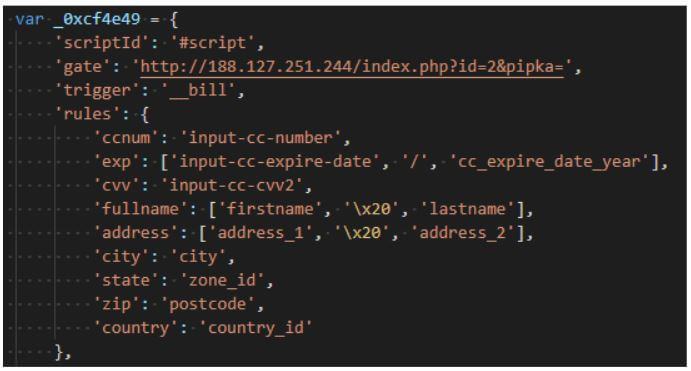

Pipka est le nom d'un nouveau skimmer JavaScript, currenting ciblant les sites e-commerce. Le skimmer est en train de voler les détails de carte de paiement, telles que le numéro de compte, Date d'expiration de la carte, numéro CVV, et nom du titulaire et l'adresse à partir des pages de paiement de sites Web.

Le skimmer était Pipka découvert par Visa Paiement Fraude Perturbation (PFD).

Pipka Skimmer Détecté dans le sauvage

Selon le rapport de Visa, le skimmer a d'abord été découvert en Septembre de cette année. Le skimmer a été nommé Pipka «en raison du point d'exfiltration configuré au moment de l'analyse de l'écumoire."

Pipka a été identifié sur un site Web marchand nord-américain qui a déjà été infecté par le JavaScript Inter, et VFI a identifié depuis au moins seize sites marchands supplémentaires avec Pipka compromis. PFD indiqué précédemment sur l'utilisation de l'Inter [un autre skimmer] aux fournisseurs de services cible avec le code d'écrémage malveillant qui a été intégré dans des environnements marchands de commerce électronique.

Il est à noter que Pipka est capable de se retirer du HTML des sites Web compromis après l'exécution, ce qui le rend plus difficile à détecter. Ce comportement ne se voit pas dans les récupérateurs les plus connus.

Le skimmer Pipka est configuré pour vérifier le numéro de compte de paiement champ. Toutes les données récoltées par le logiciel malveillant de l'écrémage est codé avec l'aide de l'algorithme de chiffrement utilisant base64 ROT13. avant exfiltration, les logiciels malveillants effectue un chèque pour vous assurer que la chaîne de données n'a pas été envoyé précédemment pour éviter d'envoyer les données en double. Si la chaîne est unique, les données sont exfiltré à une commande et le serveur de contrôle, le rapport VFI dit.

La partie la plus intéressante de l'écumoire, cependant, est sa capacité à s'éliminer du code HTML du site compromis. Cela se fait après l'exécution réussie, et permet au malware d'améliorer son comportement évasif. Cette fonction n'a pas été détectée dans la nature, et est un « développement important dans l'écrémage JavaScript ».

les chercheurs PFD croient que l'écumoire Pipka continuera d'être utilisé dans les futures attaques contre les sites Web de commerce électronique pour récolter les données du compte de paiement.

En novembre 2018, les chercheurs de sécurité ont découvert que la malware Magecart a pu réinfecter sites infectés, après l'écumoire a été retiré.