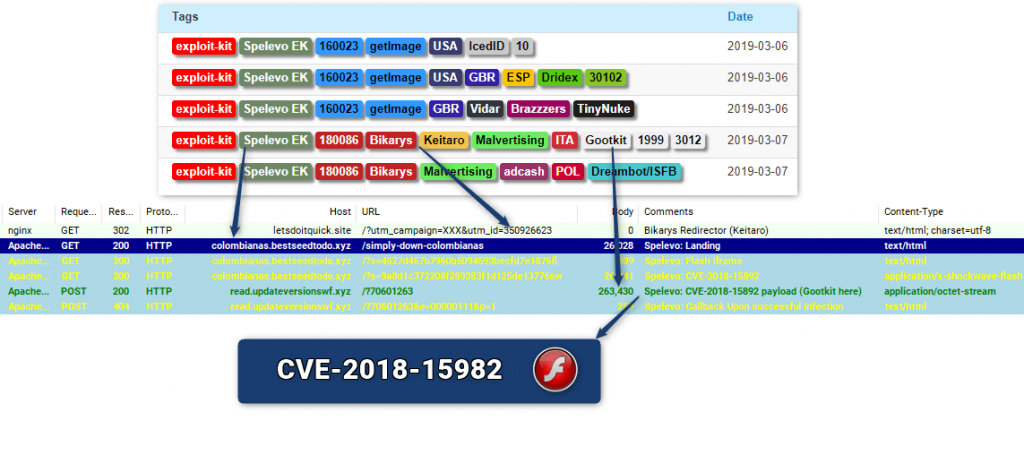

Il y a un nouveau kit exploit en ville, et il est appelé Spelevo EK. Selon les rapports, l'exploit kit utilise la vulnérabilité CVE-2018-15982 pour accéder aux systèmes non patchés. La vulnérabilité est situé dans Flash Player.

versions de Flash Player 31.0.0.153 et plus tôt, et 31.0.0.108 et plus tôt une utilisation après la vulnérabilité gratuite, lit son conseil officiel. L'exploitation de la faille pourrait conduire à l'exécution de code arbitraire.

Plus tôt ce mois-ci, chercheur Kafeine logiciels malveillants tweeté sur le nouvel exploit kit:

On dirait qu'il ya une nouvelle EK en ville (CVE-2018-15982 intérieur). Voir 85.17.197[.101. J'ai d'abord pensé à GrandSoft mais c'est pas. SPL EK rappelle (une évolution?). Aller pour “Spelevo” comme nom.

La vulnérabilité CVE-2018-15982 a déjà été utilisé dans des attaques ciblées dont les attaquants utilisés documents Word malveillants qui inclus un fichier Flash avec la vulnérabilité. Le document Word a été inclus dans une archive RAR avec une image JPG. Au déclenchement de la vulnérabilité de Flash, le logiciel malveillant extrait le code de RAT incorporé dans l'image JPG.

Spelevo Exploit Kit CVE-2018-15982 Détails techniques

Le kit Spelevo exploitation est censé avoir quelques similitudes avec « SPL EK ». Notez que les SPL exploitent le kit a été vu principalement dans 2012 et 2013, et a été le plus souvent associé à ZeroAccess et scareware / FakeAV.

L'utilisation de la vulnérabilité CVE-2018-8174 a été repéré là aussi, des malwares disent.

Le kit peut exploiter distribuerait Backdoor.Win32.Gootkit.K également connu sous le nom de porte dérobée Gootkit. L'année dernière, attaquants piraté le réseau de MailChimp d'envoyer des fausses factures et des e-mails avec des logiciels malveillants montés, Gootkit inclus. Dans un cas particulier, compte MailChimp Red Bull Records est compromise et abusé de distribuer un email phishing Apple thème. Il est apparu que le réseau de Mailchimp a été abusée pour distribuer la porte dérobée pendant quatre mois entiers, ledit chercheur Kevin Beaumont.

Que faire si vous croyez que vous avez été compromis

La première chose à faire est de mettre à jour Flash Player sa dernière version qui est inexploitable. Comme déjà dit, CVE-2018-15982 est une vulnérabilité qui permet l'exécution de code à distance dans Flash Player jusqu'à 31.0.0.153. La vulnérabilité a été patché sur Décembre 05, 2018. Vous pouvez consulter le bulletin officiel de sécurité pour plus de détails.

L'étape suivante consiste à se assurer que votre système n'a pas été affecté par les logiciels malveillants. Si vous analysez votre système avec un programme anti-malware, et le programme détecte une porte dérobée comme Gootkit, vous devriez envisager la suppression immédiatement la menace. Avoir une porte dérobée ou toute forme de logiciels malveillants sur votre système peut conduire à une variété de scénarios catastrophiques.

Un cheval de Troie de porte dérobée, ou un RAT, est utilisé pour donner accès à distance au système infecté ou d'un réseau. Merci à backdoors, les cybercriminels se décider quand commencer l'exploit, et quelles activités malveillants aura lieu à l'attaque. Backdoors peuvent être utilisés pour envoyer et recevoir des données, les opérations de lancement, afficher des informations ou redémarrer le PC. Un ordinateur infecté peut aussi devenir un participant silencieux dans un réseau botnet ou zombie.