Si vous faites partie de ces utilisateurs conscients qui se familiarisent avec le logiciel avant de l'installer sur leur ordinateur, les mises à jour de sécurité Microsoft inclus, alors cet article est pour vous. Lorsque vous faites attention à la petite copie, et dans le cas des mises à jour de Windows - Base de connaissances (KB) descriptions, vous arriverez certainement à travers:

- Élévation de privilèges

- exécution de code à distance

- by-pass dispositif de sécurité

- Divulgation d'information

Ce sont les questions que les bulletins de sécurité Microsoft traitent régulièrement les mardis Patch, et ainsi fixer. Cependant, élévation de privilèges et de l'exécution de code à distance sont sensiblement préféré par des attaquants. Si vos connaissances dans le système d'exploitation Windows (ou tout autre système d'exploitation) est supérieure à la moyenne, vous certainement connaissance avec ces termes de sécurité et leurs définitions. Et vous pouvez naviguer loin de cette page (mais d'abord, vous pouvez partager avec le moins instruits).

Si vous passez par les bulletins sur une base régulière, mais l'impression que vos connaissances ne suffit pas suffisante, continuer la lecture.

Qu'est-ce que une élévation de privilèges?

Comme expliqué par Microsoft, élévation de privilèges arrive chaque fois qu'un attaquant est donné des autorisations d'autorisation au-delà de celles initialement accordées. Par exemple, cette attaque se produit quand un attaquant avec un jeu de privilèges de lecture seule autorisations élève en quelque sorte le jeu à inclure lire et écrire.

Élévation de privilèges est également connu comme une escalade de privilège vertical. Ceci est lorsqu'un utilisateur de privilège inférieur (ou de l'application) a soudainement accès à des fonctions ou du contenu destiné aux utilisateurs des privilèges plus élevés ou des applications.

Dans presque tous les bulletins de sécurité mensuels publiés par Microsoft, il y a des mises à jour portant sur l'élévation de privilèges.

Dans le langage des experts de la sécurité, comment une altitude d'attaque de privilège décrit?

Cette attaque est un type d'invasion de réseau qui profite des erreurs de programmation ou des défauts de conception (vulnérabilités, ou CVEs) d'autoriser l'attaquant ayant accès au réseau élevée et ses données associées et les applications.

Nous avons mentionné une escalade de privilège vertical. Qu'en est-horizontal?

Comme nous l'avons dit, escalade de privilège vertical se produit lorsque l'attaquant lui-même accorde des privilèges plus élevés. Ce type d'intrusion de réseau est habituellement effectuée en effectuant des opérations au niveau du noyau qui permettent à l'attaquant d'exécuter du code non autorisé.

escalade de privilège horizontale, d'autre part, exige l'attaquant d'utiliser le même niveau de privilèges qu'il a déjà, tout en procédant à l'identité d'un autre utilisateur avec des privilèges similaires. Par exemple, escalade de privilège horizontal est quand un attaquant est d'obtenir l'accès au compte bancaire en ligne d'une autre personne.

Un exemple récent d'une dangereuse vulnérabilité de sécurité d'élévation de privilèges dans Windows 10 est le soi-disant RucheCauchemar, attribué le CVE-2021-36934 identificateur. Selon la description officielle du problème par Microsoft, il s'agit d'une faille d'élévation de privilèges causée par une « liste de contrôle d'accès trop permissive (ACL) sur plusieurs fichiers système, dont le SAM (Responsable des comptes de sécurité) base de données.

Une fois la vulnérabilité exploitée avec succès, l'attaquant pourrait exécuter du code arbitraire avec les privilèges SYSTEM. Une fois celui-ci atteint, l'attaquant pourrait installer des programmes, vue, changement, ou supprimer des données, ou créer de nouveaux comptes dotés de tous les privilèges.

Qu'est-ce code à distance (RCE)?

Peu dit, la capacité de déclencher l'exécution de code arbitraire à partir d'un ordinateur sur un autre (principalement via l'Internet) est largement connu comme l'exécution de code à distance. Encore, ce qui permet aux pirates d'exécuter du code malveillant et prendre le contrôle du système compromis est (surprise, surprise) vulnérabilités. Une fois que le système est sous le contrôle des attaquants, ils peuvent élever leurs privilèges. Cela étant dit, la meilleure façon de prévenir les attaques de code à distance d'exécution est de ne jamais laisser les vulnérabilités à exploiter. Malheureusement, Les codes à distance des défauts d'exécution sont très souvent favorisés par des attaquants, et qui est ce qui permet de garder votre système d'exploitation à jour cruciale.

Tristement, il y a de nombreux cas de vulnérabilités exploitées étant dans la nature avant la sortie adéquate d'un patch. En raison de leur caractère sévère, vulnérabilités zero-day sont souvent classés critique. Windows est également sujette à des exploits zero-day, comme CVE-2015-2545 de 2015, trouvé dans Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, et 2013 RT SP1. Heureusement, Microsoft patché cette vulnérabilité peu après elle a été divulguée.

Deux exemples de vulnérabilités d'exécution de code à distance sont CVE-2020-1425 et CVE-2020-1457 dans plusieurs fenêtres 10 et versions Windows Server. Les deux failles ont été signalées à Microsoft par le responsable de l'analyse des vulnérabilités Abdul-Aziz Hariri via l'initiative Zero Day de Trend Micro..

La vulnérabilité critique CVE-2020-1425 est décrite comme une vulnérabilité d'exécution de code à distance qui existe dans la façon dont la bibliothèque de codecs Microsoft Windows gère les objets en mémoire. Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des informations susceptibles de compromettre davantage le système de l'utilisateur, Microsoft dit dans l'avis officiel. La vulnérabilité peut être exploitée sous la condition d'un programme traitant un fichier image spécialement conçu.

La vulnérabilité CVE-2020-1457 est également liée à l'exécution de code à distance, et il existe également dans la façon dont la bibliothèque de codecs Microsoft Windows gère les objets en mémoire. L'exploitation de la vulnérabilité est similaire à l'autre faille, car il nécessite également qu'un programme traite un fichier image spécialement conçu.

Qu'est-ce que la sécurité du contournement?

Ce type d'attaque peut se produire au niveau local. des attaquants locaux peuvent exploiter cette faille pour contourner les restrictions de sécurité spécifiées et effectuer des activités malveillantes. Cette vulnérabilité dans le noyau Windows a été décrit par Microsoft en mai 12, 2015. La mise à jour qui a été publié le patcher est KB 3050514. Dans la langue de Microsoft, "la vulnérabilité pourrait permettre de contourner fonction de sécurité si un attaquant se connecte à un système affecté et exécutait une application spécialement conçue".

Pour comprendre by-pass de fonction de sécurité, jetons un autre regard sur certains vulnérabilités plus anciennes patché en mars 8, 2016.

Cette mise à jour de sécurité spécifique pour le contournement de la fonctionnalité de sécurité de .NET Framework. Le by-pass de dispositif de sécurité a été trouvée dans un composant .NET Framework qui ne valide pas correctement certains éléments d'un document XML signé.

Qu'est-ce que la divulgation d'informations?

La divulgation de l'information est un terme utilisé par Microsoft pour décrire les vulnérabilités qui révèlent intentionnellement ou non des informations à un attaquant non autorisé à y avoir accès. Cependant, une façon de décrire plus pertinente une telle menace est l'exposition de l'information.

Même si la divulgation de l'information est fréquemment utilisée dans les bases de données de vulnérabilité, le mot « divulgation » n'est pas toujours associée à des problèmes de sécurité. L'information divulguée peut être sensible aux fonctionnalités du logiciel particulier, ou peut révéler des détails sur l'environnement du logiciel. Si ces informations sont fuite, il pourrait être utile à un attaquant dans de nombreux scénarios d'attaque.

Peu importe ce que vous appelez - la divulgation de l'information ou de l'exposition de l'information, ces défauts peuvent être à la fois résultante et primaire. Une divulgation de l'information résultante peut se produire par l'intermédiaire d'une erreur de script PHP qui révèle le chemin complet d'une application. Une carte d'identité primaire peut se produire en raison des divergences de synchronisation en cryptographie.

La gravité d'un défaut d'identification dépend du type d'information est mis à la disposition des attaquants.

Un exemple d'un défaut d'identification dans Windows est la vulnérabilité d'Octobre 15, 2014. La faille a été trouvée dans SSL 3.0 et a été patché avec le KB 309008 mettre à jour.

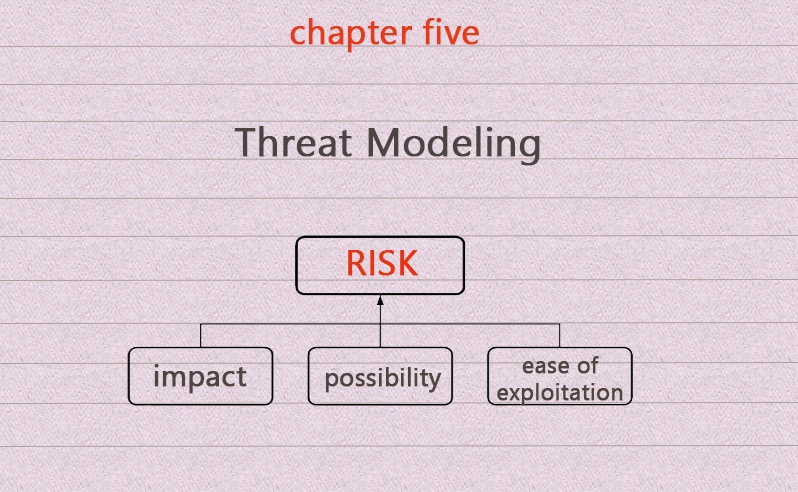

Modélisation des menaces contre les vulnérabilités

Selon le projet Open Web Application Security, la modélisation de la menace est un moyen d'empêcher l'exposition de la vulnérabilité dans une application:

La modélisation des menaces est une approche d'analyse de la sécurité d'une application. Il est une approche structurée qui vous permet d'identifier, quantifier, et faire face aux risques de sécurité associés à une application. La modélisation des menaces est pas une approche au code revue, mais il compléter le code de sécurité processus d'examen. L'inclusion de la modélisation des menaces dans la SDL (cycle de vie de développement de logiciels) peut aider à assurer que les applications sont développées avec intégré de sécurité dès le début.

Microsoft a développé plusieurs outils qui facilitent le processus de SDL et aident à prévenir les failles de sécurité d'être exploités:

- Attaque Analyseur de surface 1.0

- Microsoft Threat Modeling Tool 2016

- outil de fuzzing MiniFuzz de fichier de base

- fichier Expression régulière outil de fuzzing

Pour plus d'information, visite page officielle de Microsoft.

Une question demeure, bien que…

Pourquoi Windows dispose tant de vulnérabilités?

Il y a une réponse facile et tout à fait évident: Windows est probablement le système d'exploitation le plus utilisé. Être populaire a son revers. Même le Mac croit à être invincible est devenu sujettes aux attaques ransomware.

Global, Microsoft continue de libérer le logiciel qui a beaucoup de failles de sécurité, qui n'a pas été prévu par les développeurs. Les patchs KB sont pleins de correctifs de sécurité qui tiennent compte des vulnérabilités imprévues (décrit dans cet article). Un exemple d'une mauvaise pratique de sécurité est Windows XP de autorun caractéristique qui irait à quoi que ce soit dans le autorun.ini fichier à partir des disques externes. Bien sûr, les nouvelles versions de Windows sont continuellement améliorées.

Et il ne faut pas oublier que les attaques se produisent parce qu'il ya trop vulnérables (pas régulièrement patché, pas pris en charge par MS plus, ou pire, piraté) les versions de Windows dans la nature. Cette, et le fait que beaucoup de gens, y compris les employés dans divers secteurs d'activité, savent peu sur la prévention des menaces et le manque de connaissances suffisantes dans le paysage actuel de la menace.

Si, en un mot, utiliser un anti-malware puissant, un pare-feu externe, filtres anti-spam, et de garder tous vos logiciels à jour à tout moment. Et priez, vous ne devenez pas une victime d'exploits de vulnérabilité.