Il y a beaucoup de spécialistes des distributions Linux qui sont conçus avec la sécurité à l'esprit. Même si il y a des distributions universelles qui répondent à la quasi-totalité utilisation de nombreux administrateurs, citoyens concernés et les testeurs de pénétration choisissent généralement ceux spécifiques. Cet article va révéler quelques-uns des meilleurs choix 2019 en ce qui concerne les distributions prospectives et les raisons pour lesquelles les utilisateurs devraient les installer.

Sécurité et confidentialité Linux Distributions en 2019 - Vue d'ensemble

distributions de sécurité sont l'un des principaux types de systèmes d'exploitation Linux, les utilisateurs d'ordinateurs peuvent choisir. Et même si les éditions à usage général comme Ubuntu et OpenSuSe peuvent être facilement utilisés pour la navigation privée, tests de pénétration ou transportant des tests de pénétration, les versions qui sont créés à ces fins ont un avantage distinct. Ils viennent préconfiguré avec tous les logiciels nécessaires, dans certains cas, des configurations optimisées sont facilement disponibles.

Ce qui est important sur les distributions liées à la sécurité est qu'ils pourraient ne pas avoir l'habitude ballonnement utilisateur final et se concentrer sur les cas d'utilisation pertinents - par exemple un système d'exploitation centrée sur la vie privée ne comprendra pas les clients P2P et services qui transmettent l'adresse IP et les ports ouverts sur les machines à des fins de partage de données.

distributions Linux de restauration à tests de pénétration ou enquêtes judiciaires peuvent inclure des dispositions spéciales qui ne falsifier le disque dur local lorsqu'il est exécuté à partir de la mémoire. Ceci est très important car il permet au pour le contenu du disque dur de rester inchangé. Seulement après que l'utilisateur a donné l'autorisation d'écrire sur le disque peuvent ces actions soient autorisés à avoir lieu. Ce mécanisme est également observé avec les systèmes de protection à la vie privée, ils courront à partir de la mémoire et ont des paramètres de configuration du navigateur Web spécial afin d'envoyer des informations minimales sur les sites Web et des services qui permettent de suivre les utilisateurs.

Les distributions Linux qui sont faites pour tests de pénétration comprennent souvent des optimisations matérielles spécifiques dans le code du noyau qui peut permettre une meilleure performance de la carte sans fil. Ceci est très important que certaines des procédures reposent sur des statistiques et des mesures qui sont obtenues par des analyses de sécurité.

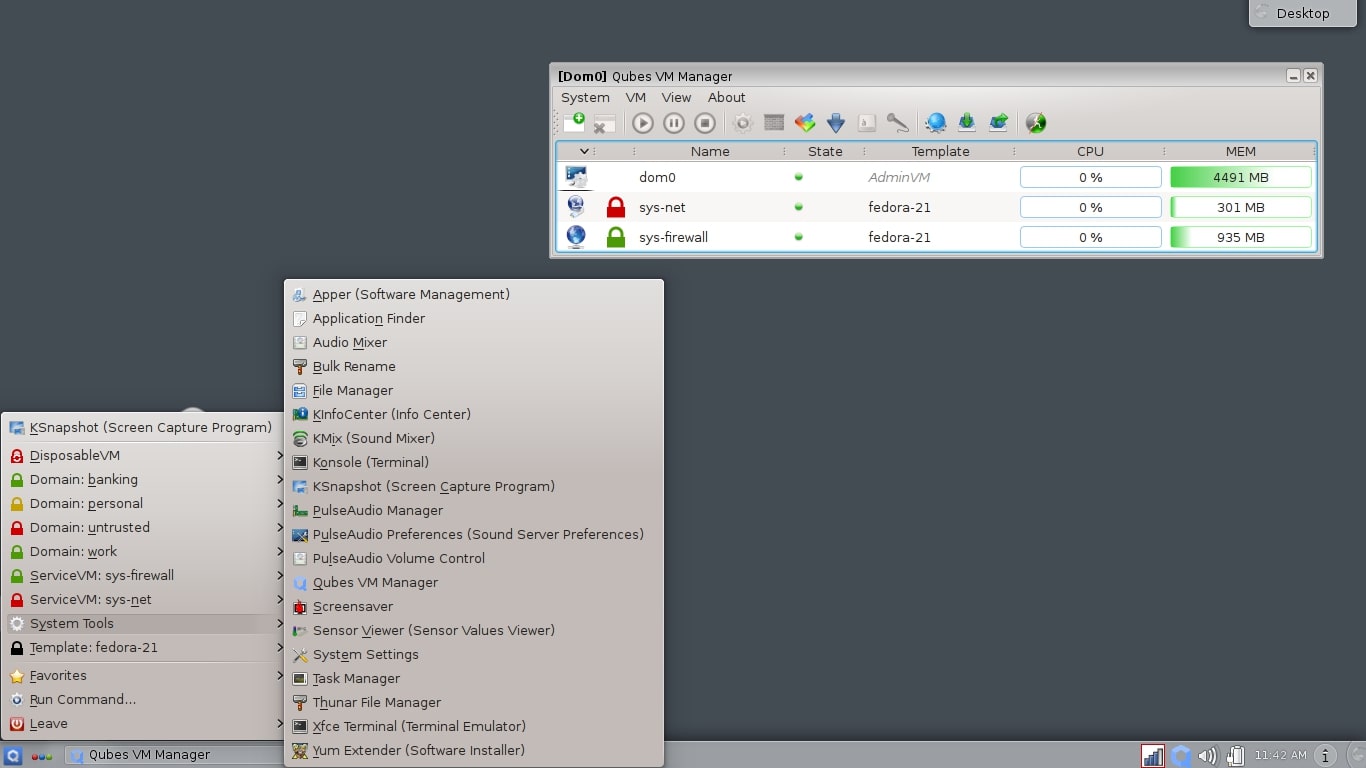

Qubes OS — La sécurité par compartimentation Un choix populaire

Qubes OS est un choix populaire pour les experts de la sécurité lors de l'exécution de certains services exige qu'ils sont isolés les uns des autres. Cela se fait par la mise en œuvre d'une approche distincte de la virtualisation appelée la sécurité par compartimentation. En réalité, l'effet est que chaque service ou application seront exécutées sur un composant isolé séparé appelé Qube (d'où le nom Qubes OS). Par définition, cela peut empêcher les navigateurs infectés, déposer les virus et autres logiciels malveillants d'accéder ou de modifier le reste du système.

Les utilisateurs finaux peuvent distinguer chaque application isolée en définissant les navigateurs fenêtre de couleur - un moyen facile d'identifier visuellement les logiciels individuels. Dans la pratique, même si une épidémie de virus se produit, il sera limité uniquement au conteneur de couleur respective.

Ce qui est important à ce sujet est que les Qubes individuels sont à usage unique - ils peuvent facilement être arrêtés et supprimés du contenu du disque dur et de la mémoire résultant dans un hôte propre sur lequel diverses applications et services peuvent être exécutés. Les conteneurs peuvent isoler le logiciel et le matériel. En conséquence les vecteurs d'attaque commune seront contenus dans une zone distincte du système d'exploitation et prévenir une infection plus large.

fonctionnalité utile du Qubes OS exploitation est la capacité de désinfectez les documents PDF et l'option outre Whonix qui permet d'accéder facilement au réseau anonyme TOR.

En raison du fait que Qubes peut être utilisé à des fins diverses, il est classé parmi les plus populaires distributions Linux qui sont utiles non seulement pour les utilisateurs de sécurité et d'esprit à la vie privée, mais aussi pour d'autres cas aussi bien.

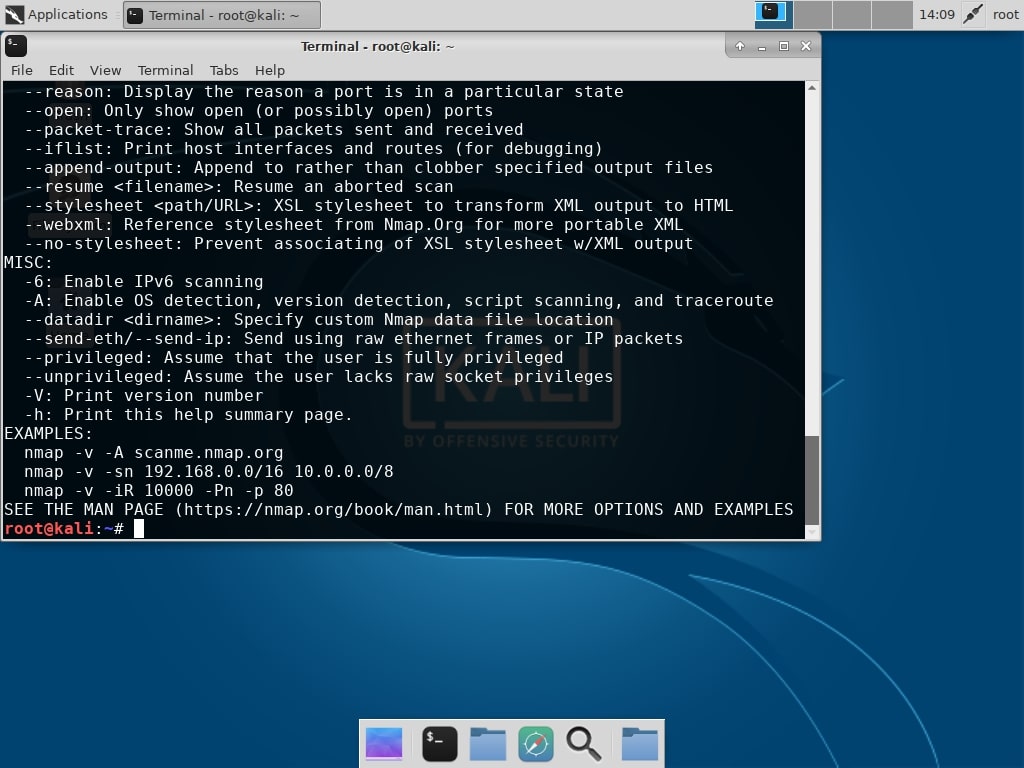

Kali Linux - L'industrie standard pour les tests de pénétration

Lors de tests de pénétration concerne l'une des distributions les plus courantes est répertorié Kali Linux. Au fil des ans, il est avéré faire confiance à la fois par des amateurs et des experts des deux pirates et experts en sécurité. Cela est évident du fait que la plupart des didacticiels de test de pénétration et des guides de sécurité sur Internet et démontré dans les cours spécialisés présentent cette distribution particulière. Non seulement la distribution optimisée pour ces cas d'utilisation, il offre en outre des caractéristiques uniques qui le distinguent des autres projets.

Les fichiers ISO peuvent être entièrement personnalisés à l'aide des recettes et des outils, ce qui est particulièrement pratique pour les équipes et les entreprises qui peuvent concevoir Kali pour certains environnements et / ou des tâches. Un bon exemple est le soi-disant ISO de Doom qui est configuré pour démarrer un programme d'auto-installation., inverser VPN-connexion automatique, image de Kali réseau de pontage. Dans la plupart des cas, les utilisateurs le démarrer à l'aide de l'une des images de disque en direct - une option d'exécution persistante est disponible, ainsi que le chiffrement intégral du disque. En tant que telle l'image peut accueillir plusieurs profils de magasin.

Une “Option nuke” est disponible dans les images de disque en direct qui supprimer en toute sécurité toutes les données trouvées sur les disques durs accessibles. Cela garantit qu'ils ne peuvent pas être récupérés que la lingette fonctions utilisent des algorithmes puissants qui zéro complètement le contenu.

La distribution Kali Linux inclut métapaquets dans ses référentiels qui retirent des collections de boîtes à outils (applications et services) utile pour orchestrer certains camapigns ou effectuer des tâches spécifiques. Il est également l'un des rares distributions qui mettent en œuvre des fonctions d'accessibilité avancées - à la fois un retour vocal et matériel braille est pris en charge.

La distribution comprend plusieurs versions spécialisées pour les plates-formes et appareils, y compris les éléments suivants:

- Installation PXE Unattended - images Kali Linux peuvent être déployées sur le réseau interne en utilisant l'option de démarrage PXE. Ceci est possible à la fois l'image originale et des versions personnalisées que les utilisateurs peuvent créer.

- Raspberry Pi et dispositif d'ARM - Les développeurs Kali Linux fournissent des images pour les ordinateurs de bord comme le Raspberry Pi permettant d'être utilisé dans divers environnements, y compris les appareils IdO et les ordinateurs de faible puissance.

- Kali Linux Nethunter - Ceci est une superposition de ROM spéciale pour la ligne ASOP et Nexus des téléphones.

- Kali Linux sur Android - Une application spécialisée appelée Linux déploiement permet de Kali Linux à installer dans un environnement chroot sur les systèmes Android.

- Forfaits cloud - La distribution peut être déployée dans un environnement de cloud comme Kali Linux a publié des images Amazon EC2.

Tous ces arguments prouvent que Kali Linux est généralement la meilleure répartition lors de la conduite des tests de pénétration sur les ordinateurs et les réseaux. Il est adopté par les deux pirates, spécialistes de la sécurité et également utilisé comme exemple dans l'éducation et la formation des professionnels.

en relation: Kali Linux - C'est ce que vous devez savoir avant de commencer

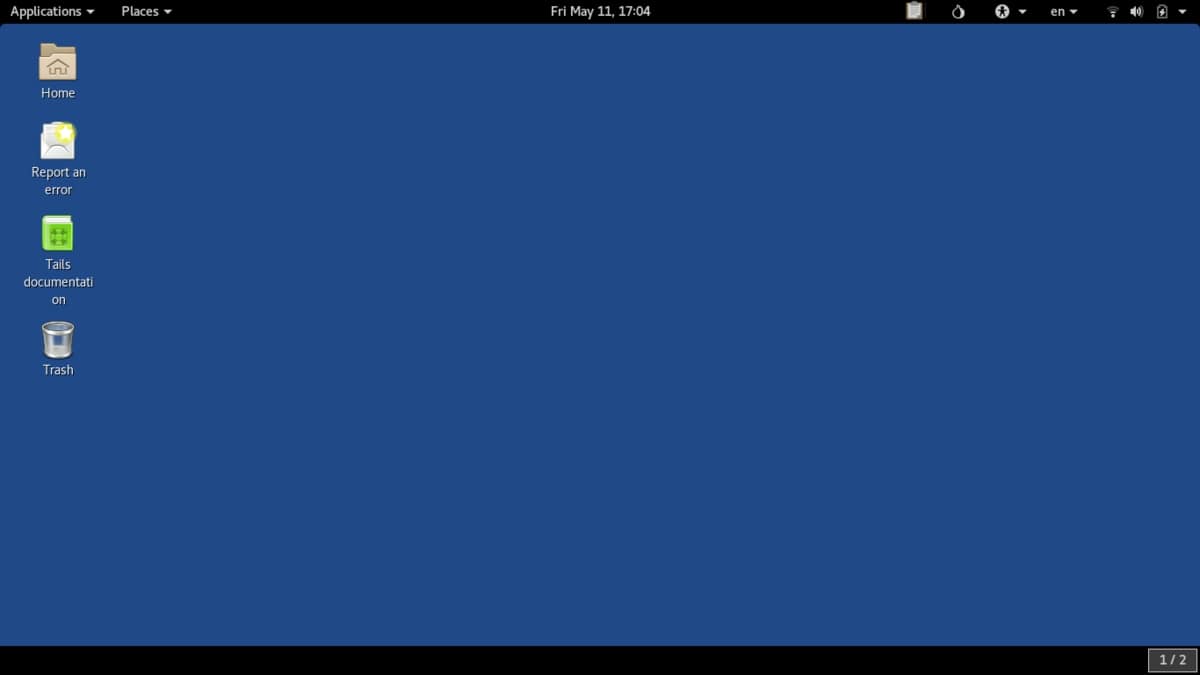

Tails Linux — Navigation anonyme pour tous

La distribution Tails Linux est une version spécialisée qui vise à préserver à la fois intimité et anonymat lors de la navigation. Il est le plus largement connu pour être l'un des principaux outils pour contourner la censure en se connectant au réseau TOR anonyme dans le monde entier. Les connexions établies sont par les serveurs et Tunneled points d'extrémité à travers la planète, les sites qui sont accessibles ont aucun moyen de savoir qui est en visite exactement ce.

La façon dont cela fonctionne est qu'il fonctionne à partir d'un support CD live et ne laisse pas de traces sur le contenu du disque dur, tous les programmes sont exécutés de la mémoire. communications par courrier électronique et des protocoles de messagerie instantanée sont sécurisés à l'aide des outils de chiffrement état de l'art qui sont disponibles dans le paquet.

Les utilisateurs peuvent choisir d'utiliser la distribution comme il est pré-configuré pour se connecter au réseau Tor anonyme par défaut. Les règles de sécurité bloquent tout lien direct vers les sites Internet qui ne sont pas acheminés par TOR pour des raisons de sécurité. Il est particulièrement utile pour les journalistes et les lanceurs d'alerte comme il ignore la plupart de la censure d'Internet qui est administré par les fournisseurs de l'Etat et des services Internet dans certains pays. En utilisant les réseaux anonymes permet aux visiteurs du site de cacher leur emplacement et accéder à des sites Internet et des services qui peuvent être inaccessibles otherwsise. Un autre avantage est que les réseaux de TOR peuvent réellement protéger contre certains types de cyber-attaques en raison de la façon dont les connexions sont établies.

Tails distribution Linux est configuré pour ne pas laisser de traces - même si une partition de swap est identifié, il ne sera pas écrire des données afin d'éviter des experts médecine légale d'être en mesure de dire ce que la distribution a été utilisé pour. Il ne fonctionne que de la RAM de l'ordinateur qui est automatiquement effacé dès que le système d'exploitation est arrêté.

Parrot Linux — Une distribution qui prend en compte la sécurité

Parrot Linux est une distribution basée sur Debian qui est conçu pour être un portable “laboratoire” tant pour les spécialistes de la sécurité et des experts en médecine légale. Il est basé sur la branche testing de Debian qui assure sont libérés paquets à jour à intervalles réguliers apportant tous les outils nécessaires avec des fonctionnalités suffisantes et offrant un fonctionnement stable. La caractéristique distincte du système est que il est avec deux bacs à sable solutions avec un profil de sécurité personnalisé. Cela signifie que les applications et les données utilisateur est protégé même si le système est compromise par des pirates.

Les testeurs de pénétration bénéficieront également de Parrot Linux car il intègre tous les outils couramment utilisés qui sont pré-configurés avec un accès root facile et les configurations de sécurité nécessaires afin que les travaux puissent commencer immédiatement. Il existe plusieurs caractéristiques distinctes qui se trouvent dans Parrot Linux:

- Communiqués Based Testing Debian - C'est l'une des rares distributions spécialisées qui sont basées sur la “Essai” branche de Debian. Comme cela est décrit par le projet lui-même c'est l'état de développement continu du prochaine version stable. Cela signifie que les paquets contenus dans le dépôt de Parrot sera plus récent que les ceux trouvés dans “stable” et courir sans bugs critiques.

- Fonctions Automount Désactivé par défaut - des outils médico-légaux avancés ne seront pas altérer le contenu du disque dur de quelque manière que ce qui explique pourquoi les partitions ou les périphériques est montage automatiques pas considérés comme une procédure appropriée.

- Bac à sable Environnement - La distribution a mis en place deux systèmes distincts de bac à sable en combinant l'utilisation de Firejail et AppArmor ainsi que des règles de sécurité personnalisées.

- Services réseau désactivé par défaut - Ceci est fait pour maintenir une faible empreinte mémoire et éviter l'exposition inutile sur le réseau dans un réseau donné. Les services qui demandent l'ouverture d'un port devront être mis en marche manuellement.

- Mise à jour Reminders - Lorsque la distribution est installé sur un système donné un service de rappel de mise à jour personnalisée sera activée qui invite l'utilisateur à vérifier les mises à jour du système et de package à intervalles réguliers.

Nous vous recommandons fortement Parrot Linux pour les utilisateurs amateurs et professionnels car il fournit une plate-forme stable pour réaliser toutes sortes de tâches liées à la sécurité et la vie privée. La distribution répond à un large éventail d'utilisateurs, y compris les éléments suivants: Les experts en sécurité, numériques experts médico-légaux, étudiants en ingénierie et informatique, des chercheurs, journalistes, militants, les pirates en herbe et des policiers.

en relation: La 10 Meilleures méthodes sur la façon d'améliorer la sécurité Linux

BlackArch Linux — Une option de test de pénétration polyvalente

BlackArch Linux est l'un des dérivés bien connus de Arch Linux qui est conçu avec des tests de pénétration à l'esprit. Il lancera un environnement sur mesure optimisés à faibles ressources qui comprennent plus 2000 outils utilisés par les experts de sécurité pour presque toutes les situations ou une tâche. Ce qui est intéressant est que il est disponible en tant que référentiel utilisateur non officiel. En effet, cela signifie que les utilisateurs d'Arch Linux peuvent facilement transformer leurs installations existantes en BlackArch en téléchargeant les paquets nécessaires en utilisant le guide disponible sur le site de la distribution.

Les images de disque BlackArch Linux sont 64 bits uniquement les développeurs permettant à des paquets optimisés construits pour tous les ordinateurs modernes. Idéalement, ils ont également créé une image qui est compatible avec tous les ordinateurs hôtes populaires. La méthode standard de déployer le système d'exploitation est de télécharger et d'exécuter le CD en direct et à partir de là commencer la procédure d'installation.

Le site Web associé répertorie tous les outils fournis avec la version actuelle avec une petite description, numéro de version et la catégorie dans laquelle il est groupé. Ceci est pratique pour les utilisateurs qui souhaitent vérifier si leur paquet nécessaire est disponible dans la distribution.

Les utilisateurs Linux BlackArch ont également réussi à créer une communauté accueillante enjambant les plates-formes les plus utilisées: GitHub, Gazouillement, Youtube, IRC, Et Discorde le blog du projet.

Whonix Linux — Pour surfer en toute anonymat

Whonix Linux est une alternative populaire à Tails Linux en offrant un environnement sûr permettant aux utilisateurs de surfer sur Internet via le réseau anonyme TOR. La connexion sécurisée garantit non seulement la vie privée des utilisateurs d'Internet, mais fournit également une protection contre certains types de cyber-attaques comme man-in-the-middle. Le système d'exploitation est basé sur Debian et l'environnement de bureau est exécuté à partir de plusieurs machines virtuelles. Cela garantit que plusieurs couches de protection sont ajoutées pour protéger les utilisateurs de fuites d'adresses IP et les logiciels malveillants. Cette fonctionnalité empêche également certains ransomware de fonctionnement - ceux qui comprennent une liste noire pour les hôtes de machines virtuelles détectées. Ces menaces avancées des logiciels malveillants sera interrompue automatiquement quand un tel moteur est détecté.

Tous les outils Internet populaires seront pré-installés dans l'image disque en direct afin que les utilisateurs auront pas besoin d'installer des packages. Selon les développeurs c'est le seul système d'exploitation qui est conçu sur mesure pour être exécuté dans une machine virtuelle et jumelé avec le client réseau anonyme TOR. Cela rend pratiquement impossible de provoquer des fuites DNS et même les logiciels malveillants qui ont infecté le système avec la racine (administratif) privilèges ne peuvent pas découvrir la véritable adresse IP.

Le moteur à base de machine virtuelle fournit le réseau et l'isolement du matériel. Ce qui est plus important est qu'une fonctionnalité de clichés est disponible, les utilisateurs peuvent facilement revenir aux états enregistrés précédent. sécurité multiniveau est assurée en permettant aux utilisateurs d'utiliser plusieurs clones OS, machines virtuelles à usage unique et etc.

Les images de disque en direct peuvent être exécutés dans un état non persistant qui signifie que tout le contenu de la mémoire seront effacées dès que le système d'exploitation a cessé de fonctionner. En outre, si le système d'exploitation est hors tension tous les restes d'informations critiques wil impossible de récupérer.

CAINE Linux — La solution d'investigation judiciaire fiable

La distribution CAINE signifie Environnement Assistée par Ordinateur D'INVESTIGATION et est l'un des projets les médecines légales numériques les plus célèbres. Ce n'est pas une distribution standard qui a été personnalisé avec des scripts et une cure de jouvence graphique, Au contraire, il est fait pour être un environnement complet de médecine légale qui intègre toutes les applications et modules nécessaires utilisés dans cette ligne de travail. Selon les objectifs de conception, il y a trois objectifs principaux dans lesquels CAINE devrait aspirer à respecter:

- Un environnement interopérable qui prend en charge l'investigateur numérique au cours des quatre phases de l'enquête numérique

- Une interface utilisateur graphique facile à utiliser

- Des outils conviviaux

À la suite de la routine établie d'engagement la distribution bloque les autorisations d'écriture sur des disques durs et des périphériques amovibles. Cela se fait de manière afin de ne pas endommager les fichiers et préserver l'environnement. Pour permettre aux procédures d'écriture à exécuter les utilisateurs devront débloquer les dispositifs choisis en utilisant les outils graphiques disponibles sur le disque.

La distribution comprend des scripts qui peuvent examiner les structures de fichiers et de données, en tant que telle analyse sur les contenus clés, y compris les éléments suivants:

- Bases de données

- Histoire Internet et données du navigateur Web

- Registre de Windows

- les fichiers supprimés

- Données EXIF des images et des fichiers vidéo

L'environnement comprend une option de prévisualisation en direct ce qui simplifie l'accès aux fonctions administratives et de la production de preuves. Une addition distincte à CAINE est intégré dans les outils de Windows IR / médecine légale en direct mettant en vedette une gamme complète de logiciels utilisés pour analyser l'environnement du système d'exploitation.

en relation: Les meilleurs serveur Linux Distributions en 2017

Conclusion

Quelle que soit la distribution Linux est choisi dans cette liste, il servira les utilisateurs ainsi que ceux-ci sont les meilleurs choix utilisés par les amateurs et les professionnels. Ils sont faits par des équipes de développeurs engagés et le simple fait qu'ils ont mis en place des communautés d'utilisateurs montre que ces projets continueront de jouer un rôle important dans la sécurité et la protection vie privée.

En fonction des besoins des utilisateurs individuels ce guide donnera une bonne base pour la construction de tout type d'outil et de service. L'avantage d'utiliser une de ces distributions prêtes à est qu'ils sont faits sur mesure pour les cas d'utilisation spécifiques. guides, cours et tutoriels habituellement se concentrer sur une seule distribution lors de l'exécution des tests de pénétration par rapport aux distributions couramment utilisées.

Nous continuons dans 2019 avec un sens encore plus alarmante des failles de sécurité et les fuites de confidentialité constantes générant un intérêt toujours croissant dans ces types de distributions Linux. Il est important de noter que le simple fait de les exécuter ne garantit pas que les utilisateurs seront protégés du danger - ils devront respecter les meilleures pratiques de sécurité comme conseillé par le personnel de sécurité et des lignes directrices.