Linux est non seulement ciblé par attaquants DDoS mais aussi par des écrivains ransomware. Linux est maintenant menacée par une menace enregistré comme Linux.Encoder.1, d'abord repéré par le Dr. Les chercheurs en sécurité de Web.

Linux.Encoder.1 vise sites Linux-alimentés et les serveurs en cryptant MySQL, Apache et les dossiers d'origine ou racine de la cible. En échange de la décryptage des données, les auteurs demandent un paiement de 1 Bitcoin, ou approximativement $300.

Comment l'attaque Linux.Encoder.1 ne se?

Rien d'étonnant ici. Le ransomware Linux est distribué via l'exploitation des vulnérabilités dans les plugins de sites Web et des logiciels tiers.

Une fois Linux.Encoder.1 a glissé dans un système, il va commencer à crypter les fichiers dans les répertoires d'accueil, ainsi que les emplacements de sauvegarde et les dossiers du système des fichiers de site Web, pages, images, bibliothèques de code et les scripts.

Quel est le type de cryptage utilisé par Linux.Encoder.1?

Le cryptage utilisé est l'algorithme AES. Cependant, pour que le ransomware au travail, il a besoin pour obtenir les privilèges root. Une fois activé, il va télécharger:

- Le message de rançon.

- Un fichier avec la clé publique RSA.

Puis, le ransomware Linux agit comme un démon et supprime les fichiers d'origine. Une extension .encrypt est ajouté aux fichiers compromis, un message d'une demande de rançon est ajouté à chaque dossier.

KrebsOnSecurity a signalé une victime récente du malware de fichiers de cryptage - le site web concepteur professionnel Daniel Macadar. Il a partagé que la demande de rançon a été abandonnée dans un fichier texte appelé «instructions pour déchiffrer» et il a été situé dans chaque répertoire de fichiers qui avaient des données cryptées.

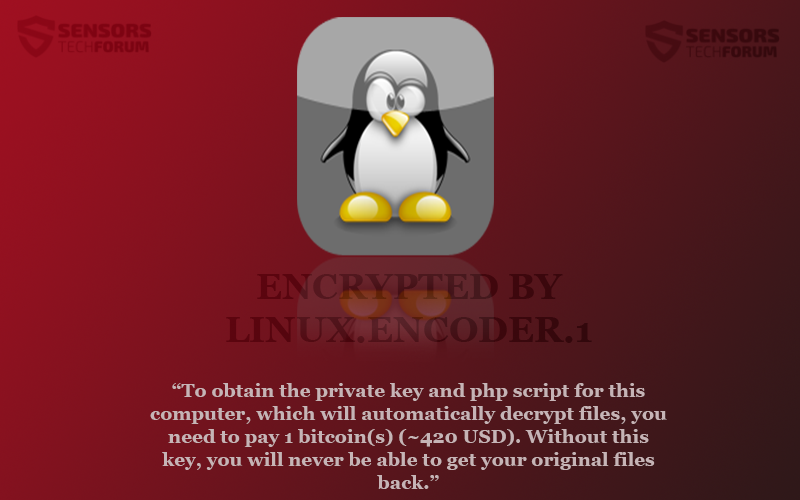

Ceci est le texte:

→"Pour obtenir la clé privée et script php pour cet ordinateur, qui va automatiquement décrypter les fichiers, vous devez payer 1 bitcoin(s) (~ 420 USD). Sans cette clé, vous ne serez jamais en mesure d'obtenir vos fichiers originaux en arrière. "

La victime a procédé au paiement, comme il n'a pas eu des sauvegardes.

Qui devriez regarder dehors pour Linux.Encoder.1?

Comme il est mentionné au début,, les dossiers cibles de logiciels malveillants qui sont situés dans des configurations de serveur Web Linux, ainsi que des répertoires tels que la maison, racine, MySQL, Apache. Aussi, tout autre répertoire qui a vous allez, svn, webapp, www, public_html, ou sauvegarder en elle est menacée par le logiciel de rançon.

Linux.Encoder.1 recherche également des fichiers avec des extensions telles que .js, .css, .Propriétés, .xml, .rubis, .php, .html, .GZ, et .asp. Fichiers de ces types sont typiques pour les environnements de développement web. D'autres extensions ciblées comprennent .rar, .7à partir de, .xls, .pdf, .doc, .avi, .mov, .png, .jpg.

Comme avec tous les fichiers de cryptage ransomware, ayant vos fichiers sauvegardés est le meilleur moyen d'éviter de payer la rançon.