Un nouveau malware mineur Android a été découvert - ADB.Miner. Le mineur est wormable et est conçu pour balayer une large plage d'adresses IP pour localiser les périphériques vulnérables. Le mineur a été découvert par des chercheurs de la firme de sécurité Netlab.

histoire connexes: Virus applications Miner (Miner Coin) - Comment supprimer de votre mobile

ADB.Miner - A Closer Look

Apparemment, le mineur est la première vis sans fin pour les applications qui réutilise le code de balayage utilisé dans le réseau de robots fameux IdO Mirai. Les chercheurs ont pu capturer 9 des échantillons du logiciels malveillants, conclure que les fonctions de base sont propagation à vis sans fin et l'exploitation minière:

– infection Worm: Dispositif Infected lancera scan de port TCP 5555 Interface adb, et tenter de – exécuter BAD commande de se copier aux machines nouvellement infectées.

– XMR Mining: Il va creuser des jetons de XMR après l'infection.

Plus précisement, le ver utilise le code à partir du module de balayage de syn de Mirai qui ajoute plus d'efficacité au malware dans son ensemble. Ce qui est intéressant est que le ver n'utilise pas un serveur de commande et de contrôle et obtient directement le revenu via une seule crypto-monnaie adresse de portefeuille, des chercheurs dire.

Propagation

ADB.Miner est conçu pour détecter les différents types d'appareils Android allant de smartphones et les téléviseurs intelligents pour les décodeurs TV. La seule spécification est que ces appareils doivent être avec une interface de débogage BAD accessible au public en utilisant le port 5555 courir. Une fois localisé, le ver les contamine avec le module d'exploitation du logiciel malveillant qui cherche à exploiter Monero crypto-monnaie.

La propagation du ver est mis en œuvre grâce à une fonctionnalité connue sous le nom droidbot. Une fois que le ver découvre les périphériques avec le port 5555 adb activé, il implantera tous les échantillons de locaux à la victime, en utilisant des commandes spécifiques comme la BAD connecter / ADB push / shell adb.

Comme déjà mentionné, ADB.Miner utilise le code source du module d'analyse de Mirai:

– Mirai SYN module d'analyse se trouve dans ce module pour accélérer le port 5555 balayage. La figure ci-dessous met en évidence le code qui construit une adresse IP aléatoire avec un port cible 5555.

– La structure du code est également similaire à Mirai.

– Ce module contient également des tables de chaîne Mirai, qui sont des mots de passe faibles chiffrés par la clé par défaut de 0xdeadbeef de Mirai. Cependant, ces mots de passe faibles sont pas utilisés dans ce ver.

En outre, ADB.Miner vise non seulement à la mienne Monero mais aussi se propager par balayage pour les appareils les plus vulnérables sur Internet. Malheureusement, le type de vulnérabilité utilisée dans cette opération on ne sait pas encore. Ce que les chercheurs croient est que les attaquants ne sont pas un défaut unique tirant parti de cibler un fournisseur spécifique. En réalité, les chercheurs ont trouvé des dispositifs d'un certain nombre de fabricants qui ont été sujettes à cette attaque.

Jusqu'ici, les chercheurs ont détecté 7,400 adresses IP uniques qui utilisent le code minier Monero. La plupart des victimes sont situés en Chine et en Corée du Sud.

Pour éviter l'infection, Les utilisateurs d'Android doivent mettre en œuvre une solution de sécurité sur leurs appareils et être très vigilant avec ce que les applications qu'ils téléchargent, Même de Play Store.

Préparation avant suppression des logiciels malveillants.

Avant de commencer le processus de suppression réelle, nous vous recommandons d'effectuer les étapes de préparation suivantes.

- Éteignez votre téléphone jusqu'à ce que vous savez à quel point est l'infection par le virus.

- Ouvrez ces étapes sur un autre, dispositif sécuritaire.

- Assurez-vous de prendre votre carte SIM, que le virus pourrait corrompre dans certains cas rares.

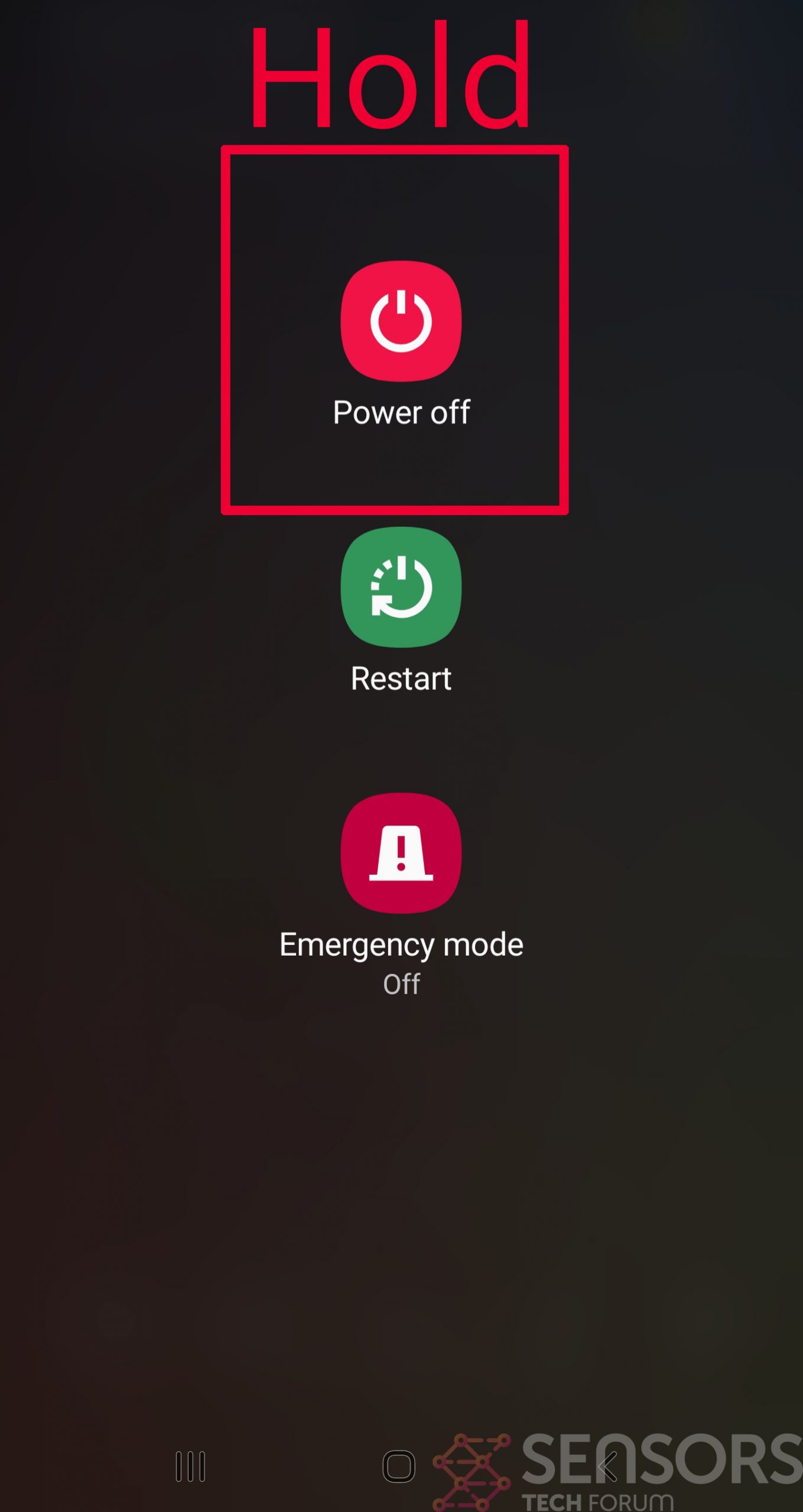

Étape 1: Éteignez votre téléphone pour gagner un peu de temps

Arrêt de votre téléphone peut être fait en appuyant sur le bouton d'alimentation et le choix vers le bas d'arrêt.

Dans le cas où le virus ne vous laisse pas le faire, vous pouvez aussi essayer de retirer la batterie.

Si votre batterie n'est pas amovible, vous pouvez essayer de vider aussi vite que possible si vous avez encore le contrôle sur elle.

Remarques: Cela vous laisse le temps de constater l'état de la situation et de pouvoir sortir votre carte SIM en toute sécurité, sans les nombres à effacer. Si le virus est sur votre ordinateur, il est dangereux de garder espeically il la carte SIM.

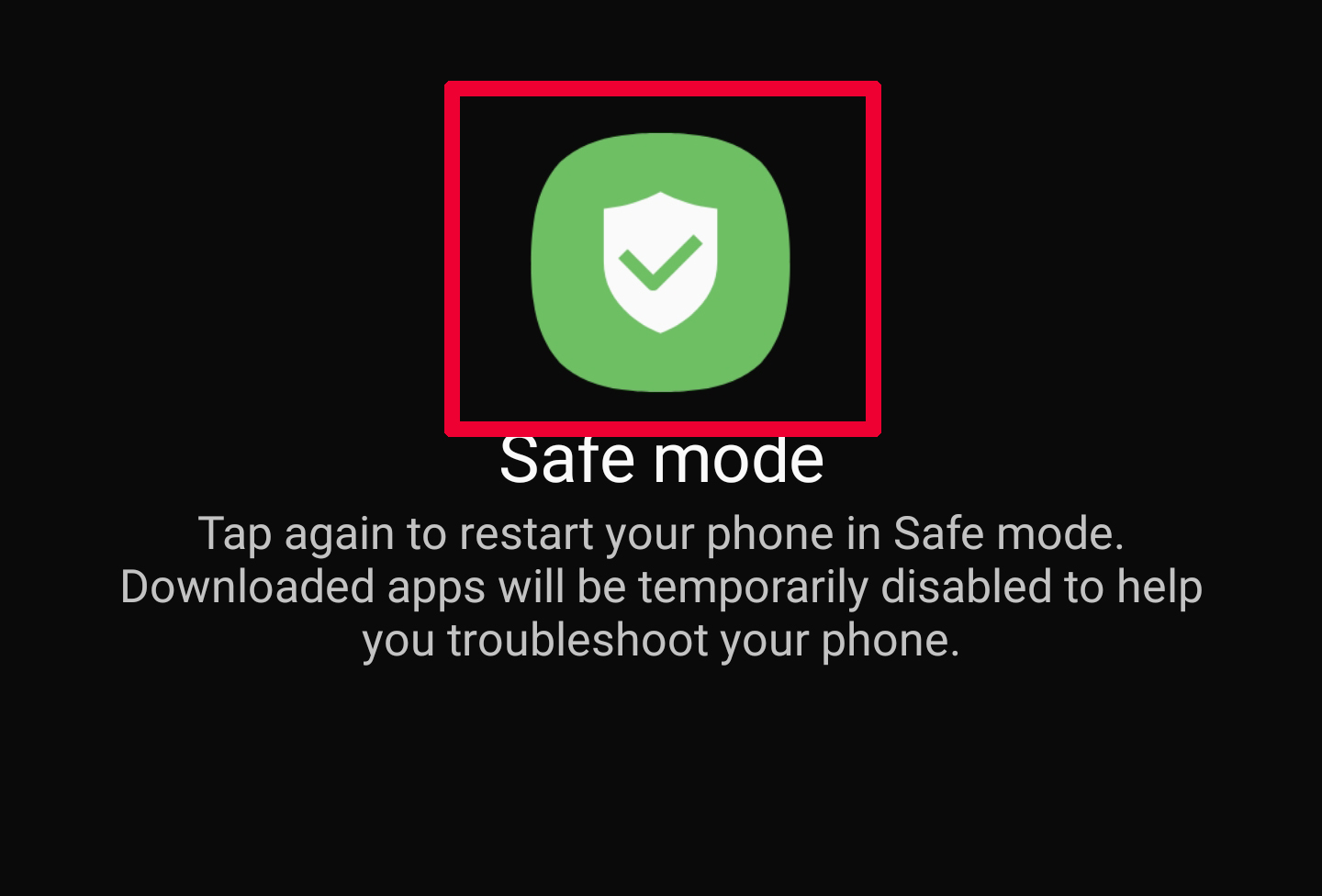

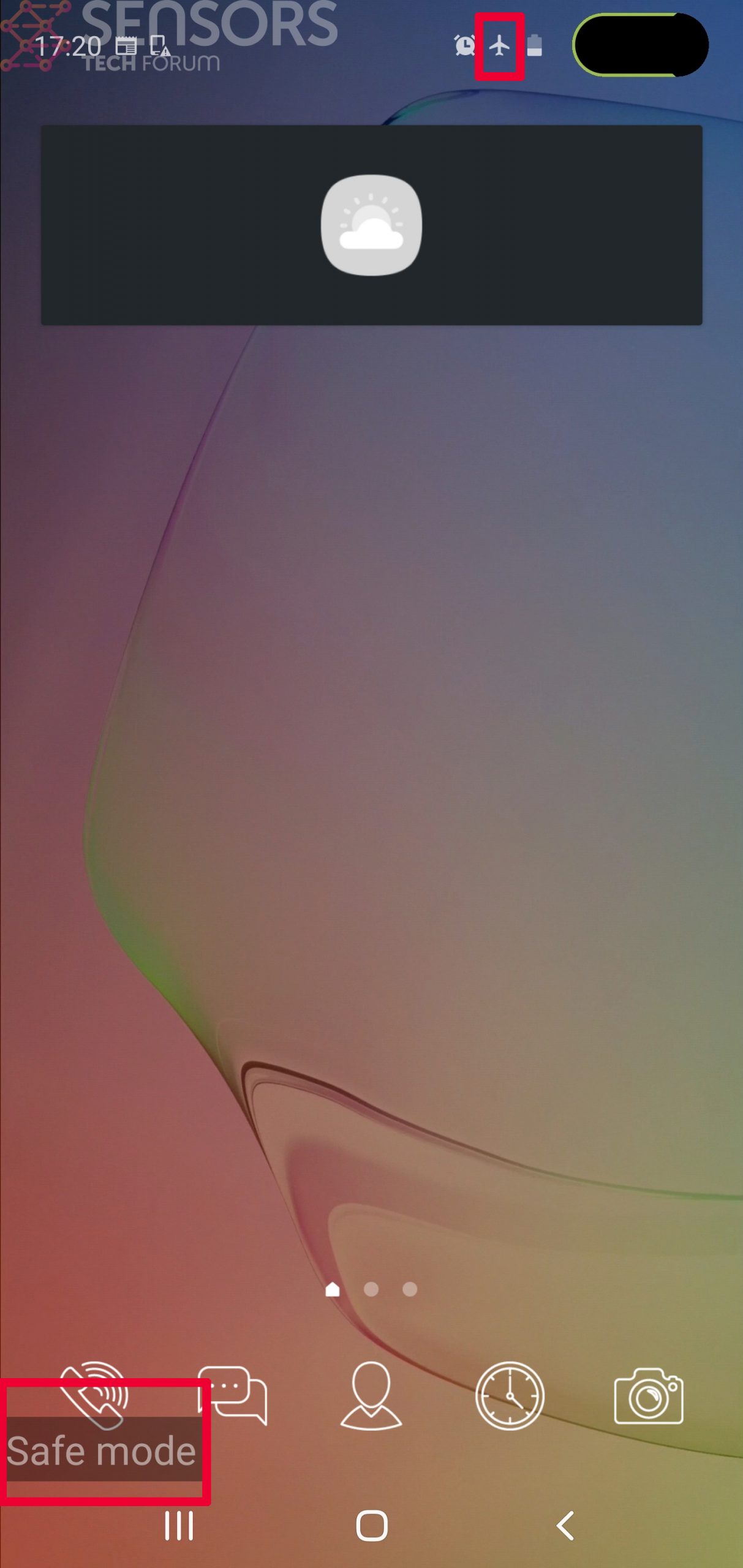

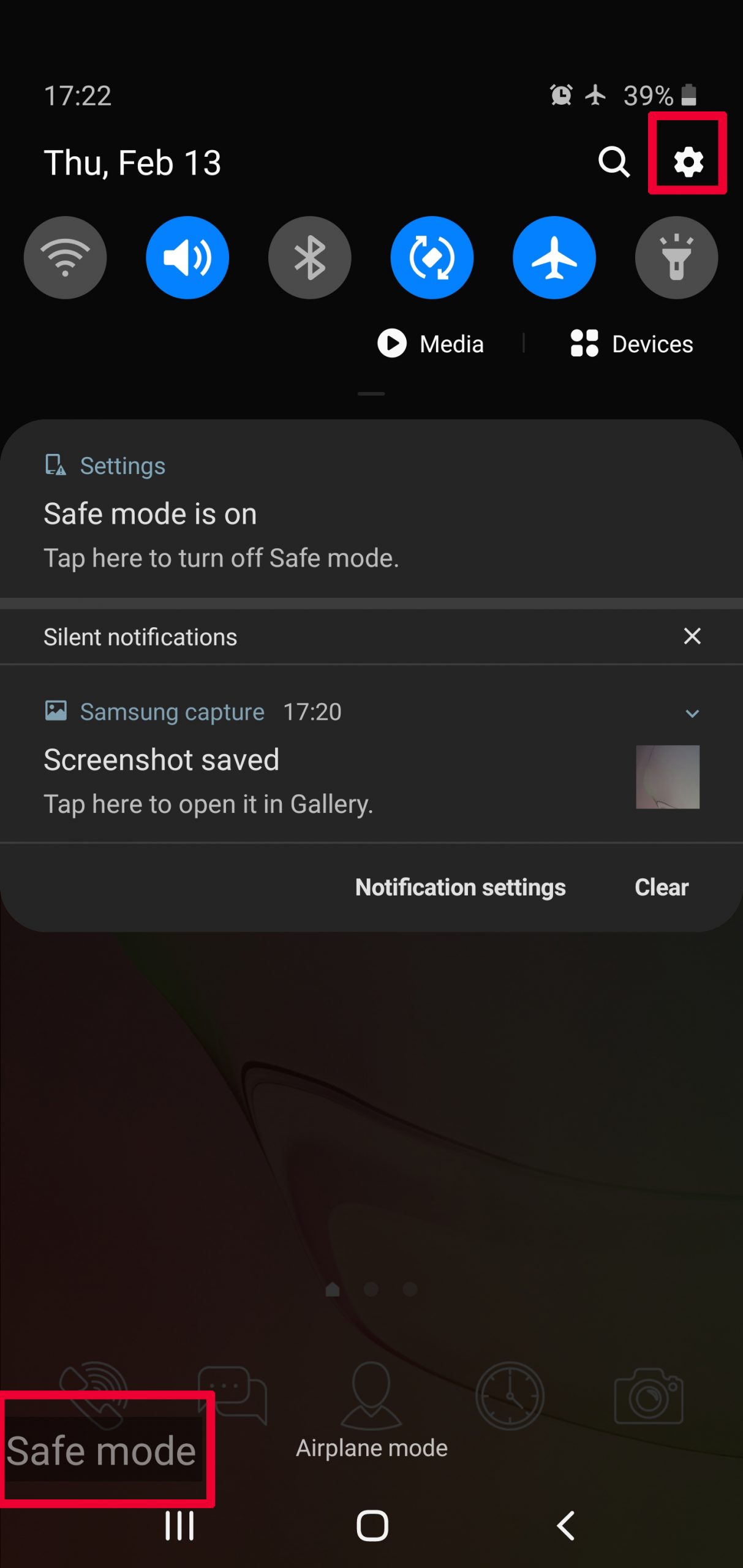

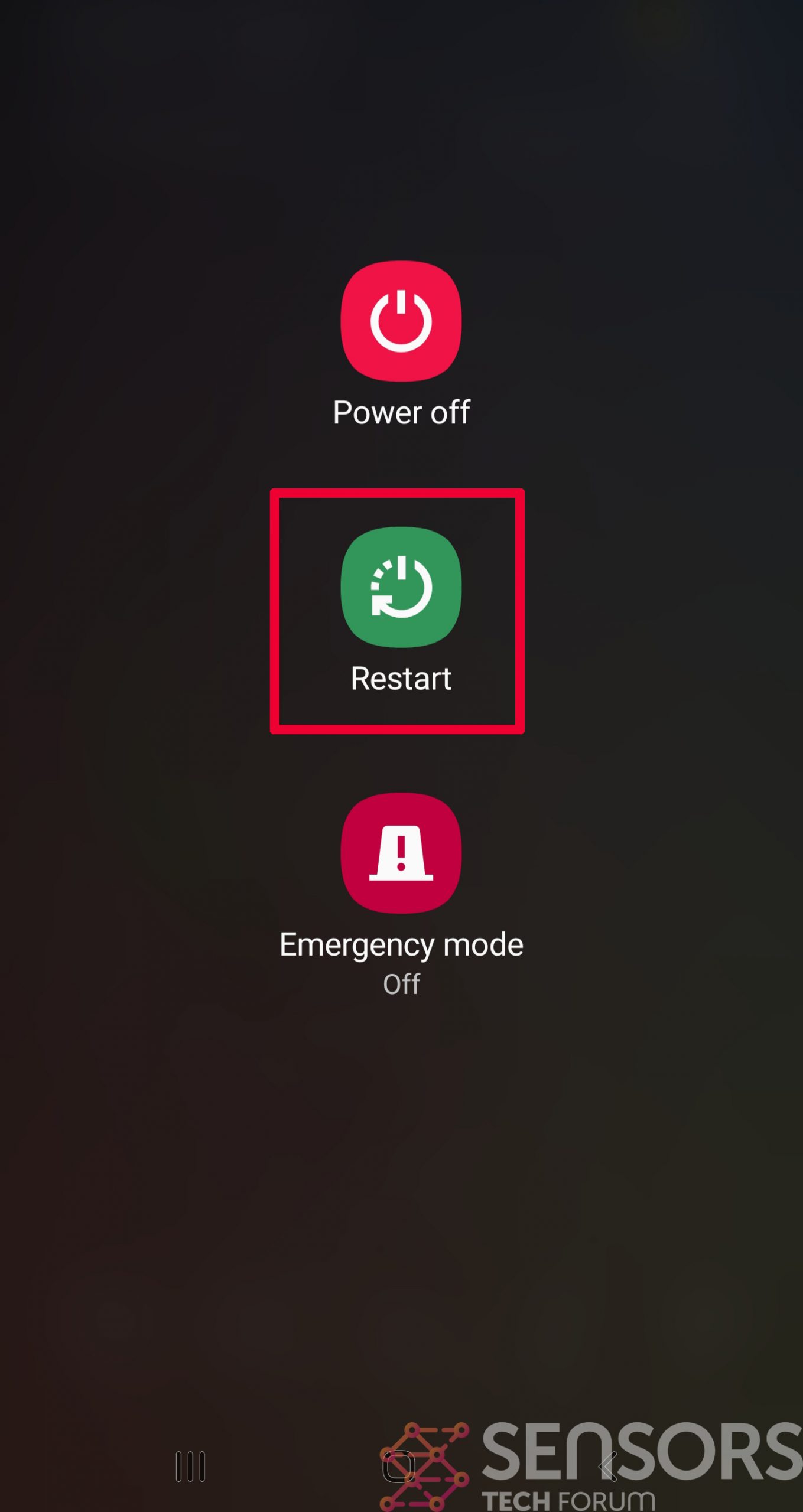

Étape 2: Activer le mode sans échec de votre appareil Android.

Pour la plupart des appareils Android, commutation en mode sans échec est le même. Son fait en suivant ces mini-étapes:

Étape 3: Éliminer l'application qui Votre est le virus Croyez

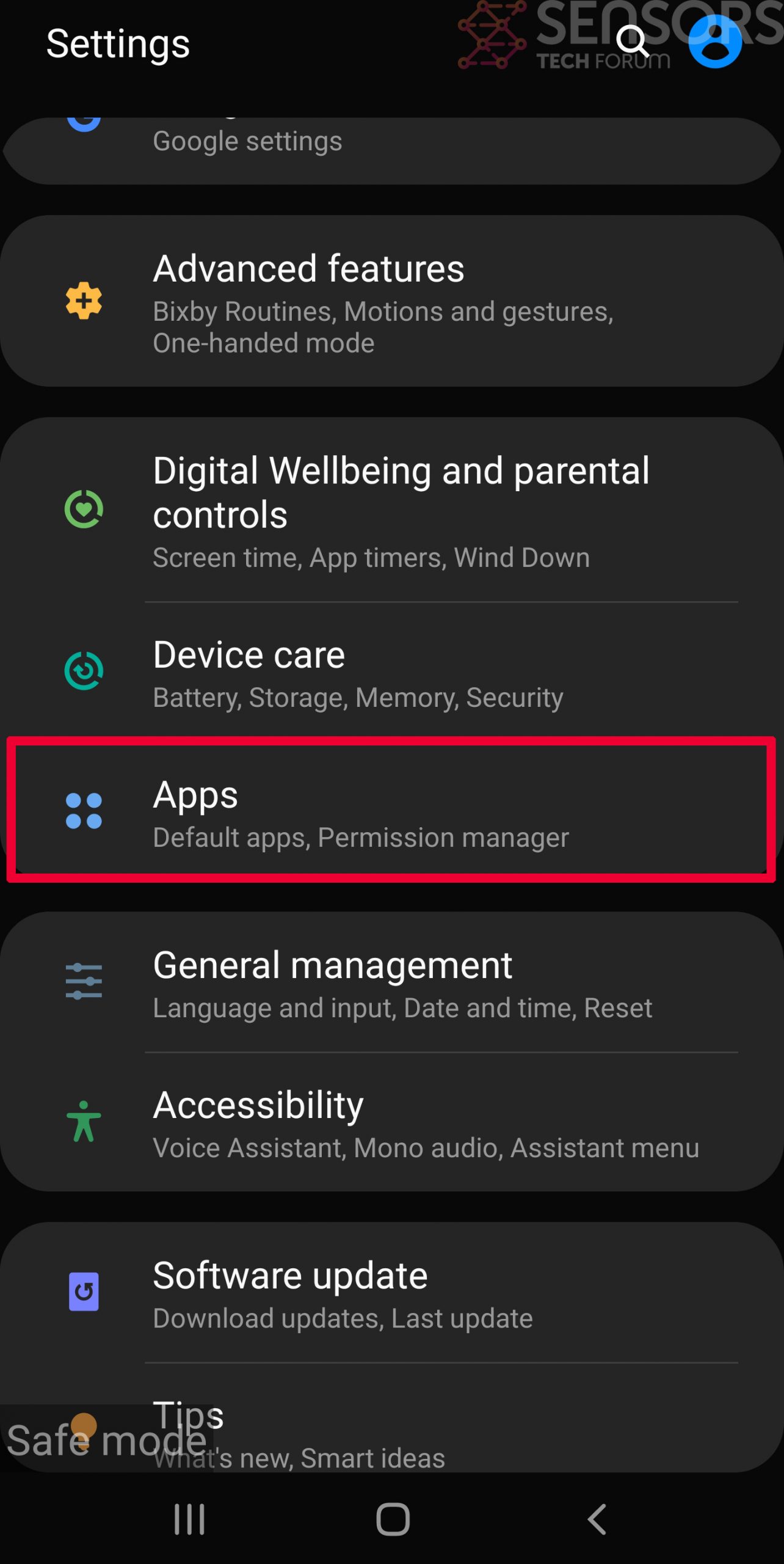

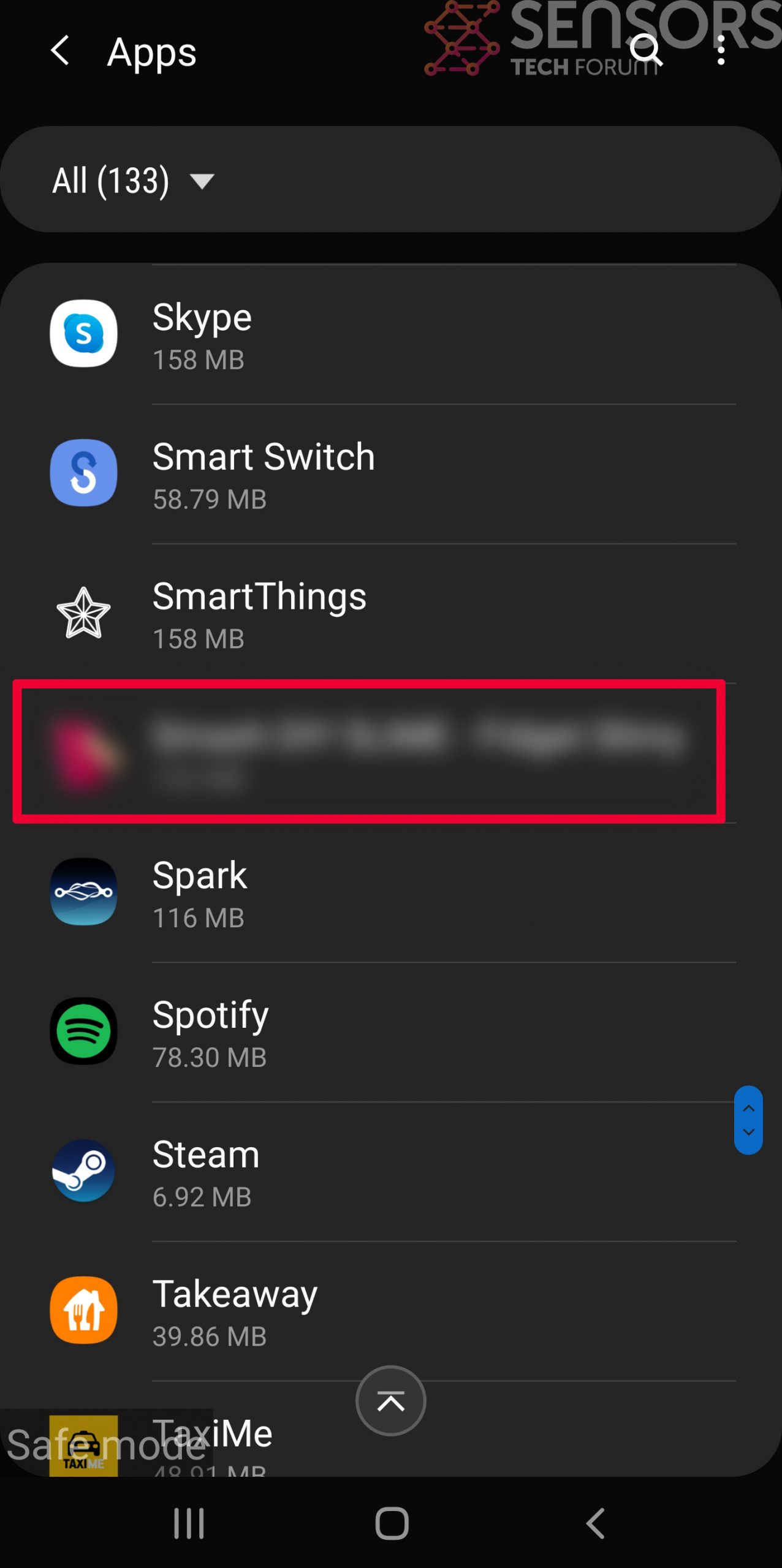

Habituellement, les virus Android se masqués sous la forme d'applications. Pour éliminer les applications, suivez ces mini-étapes:

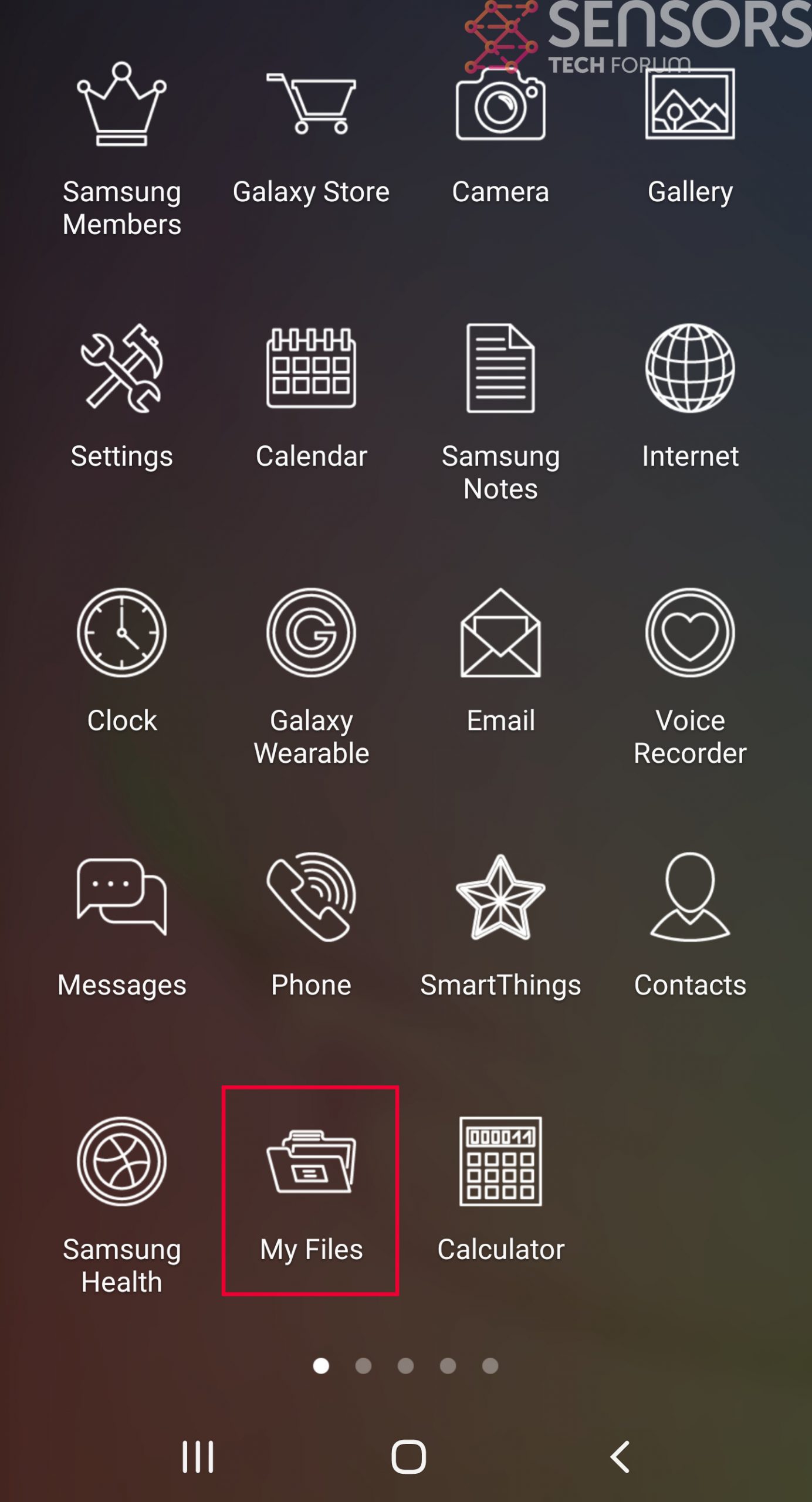

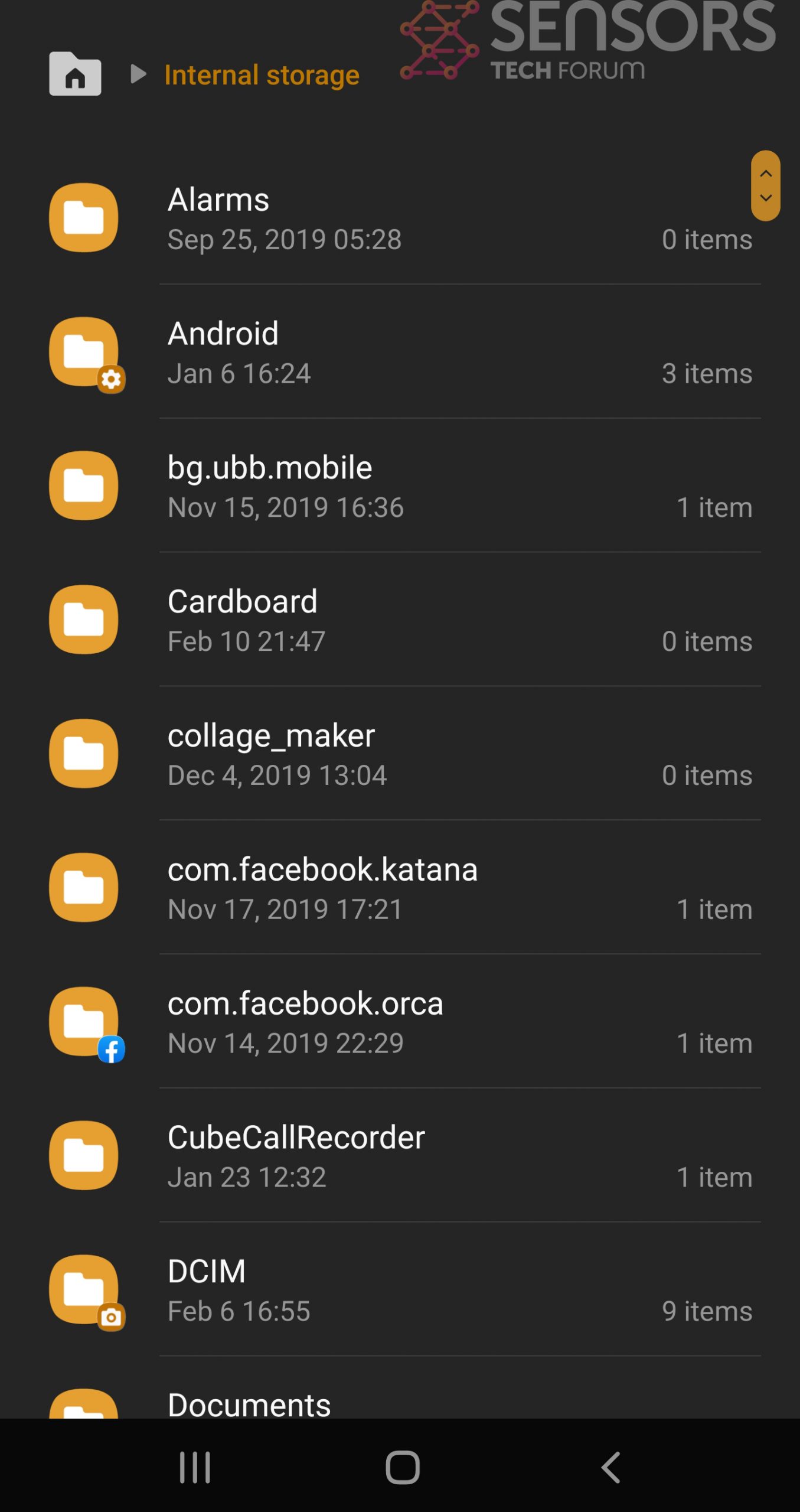

Étape 4: Trouver Cachée Virus de fichiers sur votre téléphone Android et les supprimer

Localisez simplement le virus et maintenez appuyé sur le fichier de virus pour le supprimer.