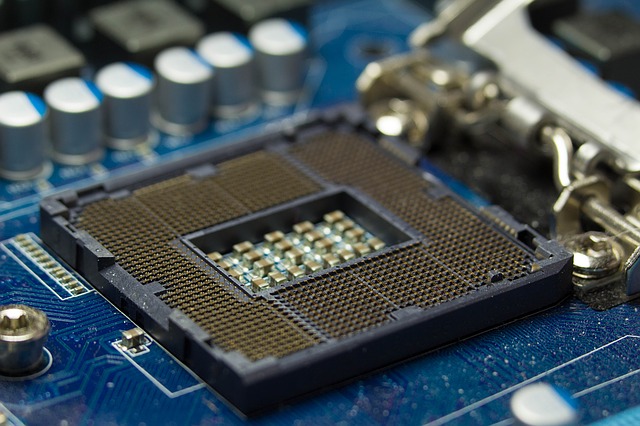

I ricercatori della sicurezza hanno pubblicato i loro risultati su un nuovo attacco che può dirottare i dati dalle CPU Intel. Questa tecnica illustra un nuovo approccio che può essere utilizzato per hackerare i computer che eseguono i processori dell'azienda. Si chiama CrossTalk in quanto consente agli hacker di eseguire codice che trapelerà dati sensibili da uno dei core.

I ricercatori rivelano il metodo di dirottamento dei dati della CPU Intel CrossTalk

L'attacco CrossTalk è stato segnalato da ricercatori della sicurezza di un'università olandese. I loro risultati indicano che questo è un nuovo approccio che può essere adottato da potenziali hacker. Il bug è stato chiamato in questo modo in quanto consente ai criminali di utilizzare codice appositamente studiato per “dirottare” dati da uno dei core in esecuzione della CPU Intel. Ciò significa che i criminali sfruttano il fatto che i moderni processori utilizzano un modello multi-thread — un core può eseguire diversi thread ai quali possono essere assegnati vari processi. Questo viene fatto al fine di ottimizzare le prestazioni dei sistemi.

CrossTalk è definito come un tipo di MDS (campionamento di dati microarchitettura) attacco, un tipo di vulnerabilità hardware specifica dell'architettura del processore. Il principio dello scenario di attacco è quello i dati possono essere trapelati dai limiti di sicurezza. Eventuali implementazioni o codici deboli che possono essere sfruttati negli attacchi di questa categoria. Nella maggior parte dei casi, i criminali che seguono questo scenario di attacco avranno accesso al buffer condiviso tra i core. CrossTalk consente specificamente agli hacker di acquisire le informazioni archiviate in Buffer di riempimento linea CPU, una memoria temporanea per la memoria condivisa da tutti i core della CPU.

La prova del video dimostrativo pubblicato online mostra come il team di ricerca può eseguire l'attacco. Lo hanno affermato gli esperti di sicurezza lavorano con Intel da settembre 2018 al fine di affrontare il problema.

In seguito alla divulgazione pubblica della minaccia e alla pubblicazione di informazioni dettagliate su CrossTalk Intel ha rilasciato patch per microcodici per affrontare la questione. La compagnia si riferisce agli attacchi con un nome alternativo, nominandoli Campionamento dei dati del buffer del registro speciale. È stato pubblicato un avviso di sicurezza con l'ID di CVE-2020-0543, l'advisory Intel corrispondente è etichettato come Intel-SA-00320.

Al momento di scrivere questo articolo non sono stati segnalati exploit nel mondo reale. Si consiglia a tutti i proprietari di processori Intel dotati di aggiornare i propri sistemi con l'ultima patch di microcodice.