Un'altra campagna di phishing è stato scoperto dai ricercatori Heimdal, approfittando del Delta Air e il download di malware Hancitor. La potenziale vittima riceve una e-mail camuffato da e-mail di conferma del pagamento da parte della società.

Il vostro ordine con Delta Air Lines è stata confermata di phishing

Come spiegato dai ricercatori, utilizzando una compagnia aerea per mascherare intenzioni dannose non è casuale, dal momento che molte compagnie aeree offrono tassi di sconto per i voli estivi in questo periodo dell'anno. Se avete ricevuto una mail con un oggetto “Il tuo ordine [numeri] Delta Air Lines è stata confermata!”Senza aver effettuato una prenotazione, procedi con cautela!

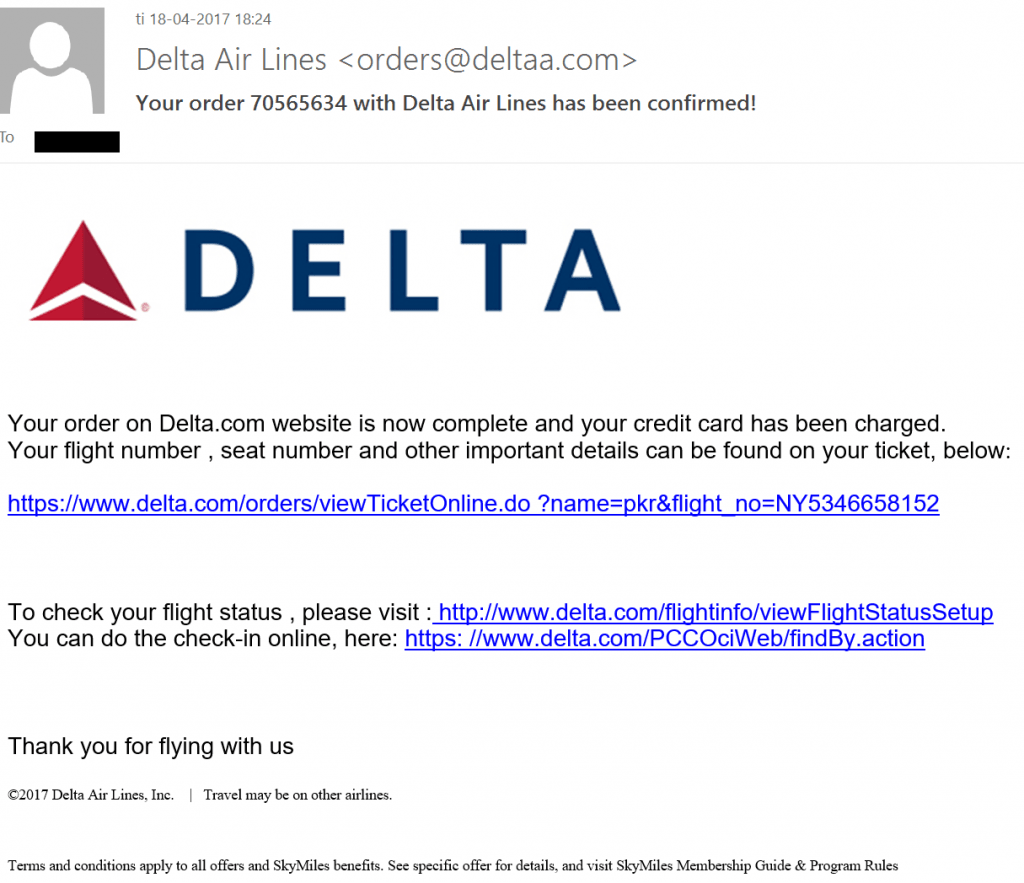

Ecco ciò che l'e-mail di spam contenente il malware sembra:

Come per ogni e-mail di phishing, un occhio attento avrebbe immediatamente individuare diverse imprecisioni che indicano l'origine non autentico del messaggio:

- Prima di tutto, l'indirizzo di posta elettronica non è legittimo e non appartiene alla stessa società. Se fosse posta elettronica della società, avrebbe dovuto conclusa con “@ delta.com” non “@deltaa”.

- Non sono disponibili informazioni specifiche sul volo viene dato. Se questa è stata veramente una mail di conferma, essa avrebbe dovuto contenere dettagli sul volo prenotato, e utilizza la mancanza di informazioni per attirare l'utente a fare clic sul link fornito.

- Il formato visivo della posta elettronica non corrisponde alla soliti messaggi di posta elettronica di Delta. Se sei un cliente della società, si dovrebbe assolutamente trovare questo imprecisione sospetto.

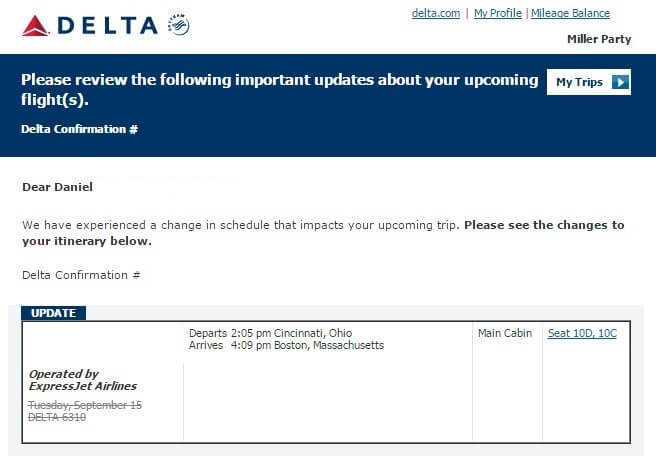

Per confrontare i due e-mail e vedere le differenze per te, qui è ciò che un e-mail legittime inviate dalla società si presenta come:

Di più sulla campagna Delta Air Phishing

Hancitor Malware e Zloader scaricati su sistemi compromessi

L'e-mail s, ovviamente, creato per spaventare l'utente facendogli credere che qualcuno ha utilizzato le loro credenziali e identità per acquistare un biglietto aereo. L'utente viene in genere panico e avrebbe interagire con i link forniti, che è di fatto una pessima idea. I collegamenti avrebbero reindirizzare l'utente a siti web infetti che i documenti ospite di Microsoft Word che contengono il malware Hancitor. Hancitor è un pezzo versatile di codice maligno che viene spesso impiegato in attacchi di phishing.

Il malware è in genere utilizzato come un ponte per consentire futuri attacchi sul sistema compromesso. Ciò significa che più di malware è in procinto di essere scaricato sul computer.

Correlata: Microsoft e Google's Cloud Infrastructure Abused by Hackers in Phishing Emails

Una volta che l'utente download Hancitor tramite il documento di Word dannoso verrà attivato il malware. Di conseguenza, i processi di sistema legittimi saranno infettate tramite un codice di PowerShell. Poi, il sistema infetto sarà collegato a uno o più server di comando e controllo.

Infine, addizionale del malware della famiglia di malware Pony sarà scaricato.

Come abbiamo scritto in precedenza, Pony è stato introdotto nel mondo cibernetico anni fa. Le informazioni famigerato ladro è stato utilizzato per diffondere Zeus e Necurs trojan, così come cryptolocker e Cribit ransomware.

Più specificamente, questo attacco di phishing utilizza Zloader, che è un malware pony basata. Zloader è un malware bancaria rivolta ai conti bancari delle vittime.