i ricercatori di sicurezza informatica hanno delineato un nuovo tipo di attacco che coinvolge processori server-grade Intel dal 2012. L'attacco si basa su una vulnerabilità di nome Netcat (Rete Attacco Cache).

La vulnerabilità potrebbe consentire annusando dati montando un canale laterale attraverso la rete. La scoperta dell'attacco netcat viene da ricercatori VUSec dal gruppo presso la Vrije Universiteit di Amsterdam.

“Netcat dimostra che gli attacchi di cache side-channel network-based sono una minaccia realistica,” spiegano i ricercatori. attacchi di cache non sono rari e sono stati utilizzati a perdere i dati sensibili su un contesto locale. Netcat mostra solo come questa minaccia si estende ai clienti non attendibili sulla rete. Se sfruttata, Netcat può perdere informazioni sensibili come le battiture in una sessione SSH da server remoti senza accesso locale, il rapporto dice.

Qual è la causa di netcat?

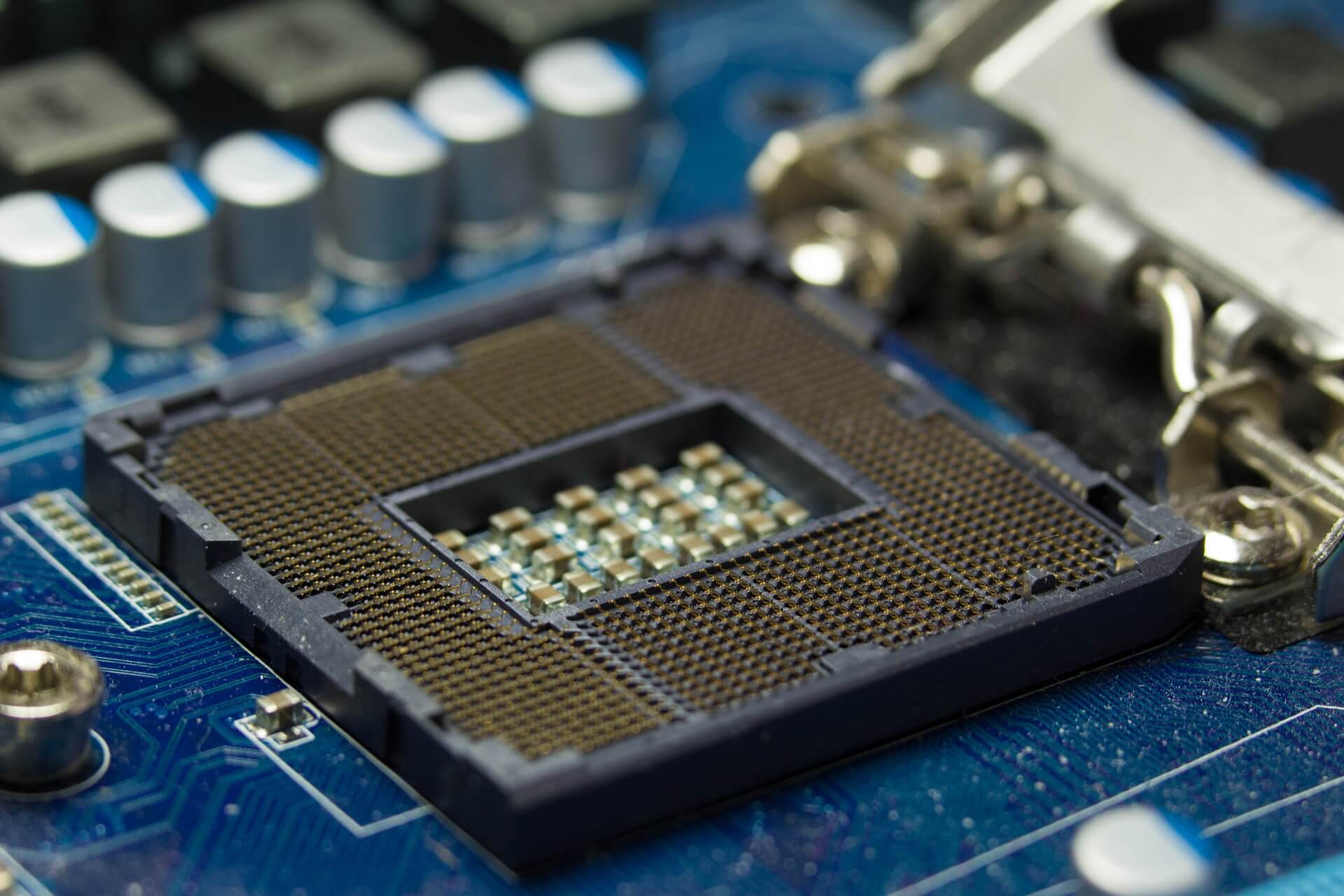

La vulnerabilità deriva da un recente funzione Intel denominata DDIO, che garantisce i dispositivi di rete e altre periferiche di accesso alla cache della CPU. Progettato con l'idea di essere un'ottimizzazione delle prestazioni in reti veloci, DDIO ha gravi implicazioni per la sicurezza, notare i ricercatori. Questi problemi espongono i server in reti non attendibili locali ad attacchi side-canale remoto.

Attraverso il loro lavoro, i ricercatori mostrano come Netcat può rompere la riservatezza di una sessione SSH da una terza macchina. La cosa più importante, non è necessario alcun software dannoso in esecuzione sul server remoto, come l'attaccante sta facendo questo con l'invio di pacchetti di rete al server remoto.

Di più su l'attacco:

con netcat, possiamo fuoriuscire il tempo di arrivo dei singoli pacchetti di rete da una sessione SSH utilizzando un canale laterale cache remota. Perché questo utile? In una sessione SSH interattivo, ogni volta che si preme un tasto, pacchetti di rete vengono trasmesse direttamente. Di conseguenza, ogni volta che una vittima si digita un carattere all'interno di una sessione SSH criptato sulla console, Netcat può fuoriuscire la tempistica dell'evento da emissioni il tempo di arrivo del corrispondente pacchetto di rete. Ora, esseri umani hanno modelli di battitura distinti. Per esempio, ‘S’ subito dopo ‘a’ è più veloce della battitura ‘g’ dopo ‘s’ di battitura. Di conseguenza, Netcat può operare l'analisi statica delle inter-dell'arrivo tempi di pacchetti in quello che è conosciuto come un attacco di temporizzazione sequenza di tasti a perdere ciò che si digita nella sessione SSH privata.

Va notato che nel mese di novembre 2018, due attacchi del canale laterale sono stati scoperti dai ricercatori di sicurezza -il cosiddetto vulnerabilità canale laterale Portsmash, e una GPU exploit. Portsmash è simile ai casi precedenti, come Meltdown.

Sfruttando questo insetto hacker potrebbe dirottare informazioni dai processi in esecuzione nello stesso nucleo. Il codice proof-of-concept dimostrato ha mostrato come sia possibile rubare la chiave privata durante una sessione di OpenSSL. I test effettuati in mostra che Intel Skylake e Kaby Lago sono influenzati da questo.

Per quanto riguarda le imprese in materia di carte GPU, potevano colpire i singoli utenti finali che li utilizzano in attività giorno per giorno, così come i cluster che si basano su GPU per il calcolo distribuito.