Si dovrebbe sapere ormai che il metodo migliore per proteggere il computer da ransomware e malware in generale, è di impedire che penetri sul primo posto. La seconda cosa migliore è quello di eseguire il backup dei file in modo che se ransomware riesce ancora a entrare di nascosto e crittografare i dati, si dispone di una via d'uscita.

Prevenire ransomware di entrare nel sistema, tuttavia, è molto difficile. Dopotutto, truffatori informatici dedicano la maggior parte dei loro sforzi proprio nella creazione di modi per ingannare l'utente a fare clic su un URL dannoso o l'apertura di un allegato contenente il compromesso ransomware.

il metodo preferito e di maggior successo cyber criminali 'a spingere le loro creazioni ransomware nel vostro sistema non sono in alcun dubbio email di spam, diligentemente travestito da quelli legittimi. Così, come si fa a riconoscere la truffa da quella autentica?

Questo è quello che verrà illustrato in dettaglio qui di seguito.

La maggior parte delle email di phishing contengono ora ransomware

PhishMe.com, un fornitore di soluzioni di phishing-difesa per l'impresa, pubblicato un rapporto un paio di anni fa, secondo cui 93% di e-mail di phishing ora contengono ransomware.

Le campagne e-mail di phishing hanno visto un 6.3 milioni di aumento del numero di prime, dovuto principalmente ad un aumento ransomware contro l'ultimo trimestre del 2015. Questo è una sconcertante 789% saltare.

La spaventosa crescita di e-mail di phishing contenente ransomware è dovuto principalmente al fatto che il ransomware sta diventando più facile da sviluppare grazie al ransomware-as-a-service (RAAS), i criminali informatici ottengono un ROI elevato, e la relativa sicurezza e l'anonimato dei suoi creatori. Il riscatto richiesto è di solito bearably alto in modo vittime scelgono di pagare solo in cambio di loro file decifrati e farla finita, piuttosto che lottare per recuperare i loro dati, che può trasformarsi in un caos totale, alla fine,. Ma il fatto stesso che le vittime spesso scelgono di pagare i truffatori informatici è ciò che li incoraggia a diffondere virus ransomware ancora di più.

In che modo i criminali informatici creano la truffa e-mail perfetta con il ransomware

Di nuovo, email di spam sono il modo preferito dai cyber criminali per distribuire 'ransomware. Funziona semplicemente. L'e-mail dannoso è messa con attenzione per imitare un mittente legittimo. E, se l'utente ha fretta, o abbastanza curiosi o semplicemente non consapevoli dei pericoli che possono nascondersi nella sua casella di posta, egli aprirlo.

cyber criminali hanno una varietà di modi per personalizzare il vettore di posta elettronica della loro ransomware. Usano targeting geografico per conoscere i dettagli sostanziali sugli utenti mirati. Saranno quindi imitare marchi locali, banche, ministeri, altre istituzioni e organizzazioni, etc. che gli utenti possono utilizzare o sono in contatto con e utilizzeranno la lingua e la valuta locale e.

cyber criminali usano anche il targeting morbido.

“Questa è stata una tendenza strisciante per un po ',” ha detto Brendan Griffin, Threat Manager di Intelligenza PhishMe.

Morbidi e-mail di phishing mirati mirano a persone in una particolare categoria di lavoro:

"E 'da qualche parte tra una e-mail aziendale compromesso o una lancia attacco di phishing, che si rivolge a un dirigente specifica, e lo spam e-mail per tutti gli usi che esce a tutti,”, Secondo csoonline.com.

Come riconoscere le email con ransomware

Ossessionato con la sicurezza può trasformare la vostra vita informatica in un incubo totale, come più si guarda per minacce, i più tracce di loro troverete. Essendo iper-alert, tuttavia, farebbe miracoli per la vostra sicurezza informatica. E questo significa essere istruiti su ciò che è là fuori e come si può evitare. Qui ci sono diversi suggerimenti su come si può effettivamente distinguere il bene dal male:

domini di posta elettronica usa e getta o temporanei

cyber criminali utilizzano spesso domini di posta elettronica usa e getta o temporanei per diffondere ransomware e altri componenti dannosi. Fondamentalmente, dopo aver aperto tale e-mail, si auto-cancella.

È possibile trovare un elenco dettagliato di tali domini per avere un'idea di come forse assomigliano – gist.github.com – ed evitarli.

siti di distribuzione di ransomware

Se avete dubbi su un URL contenuto in un messaggio email che hai appena aperto, non clic su di esso. Usare un ransomware inseguitore per vedere che tipo di siti alcuni dei ransomware più noti virus utilizzano ed essere vigile di tali URL non solo nella vostra casella di posta. Dopotutto, mail di spam non sono l'unico modo per diffondere ransomware.

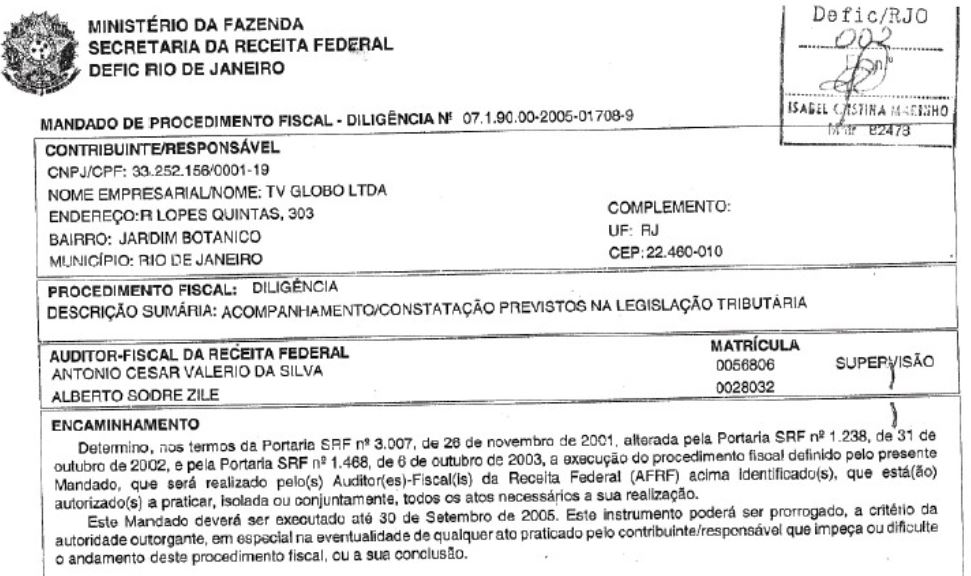

Un messaggio da un ente governativo

Di seguito è riportato un esempio di un allegato malevolo contenuto in una e-mail di spam che mira a diffondere Philadelphia ransomware. Sembra un avviso legittima dal Ministero delle Finanze del Brasile. Una volta aperto l'allegato, si attiva processo di download del ransomware. E, mentre vi state chiedendo perché hai ricevuto questo avviso dal Ministero del Brasile, Philadelphia ransomware è già nascosto nel computer e ha crittografato i file a vostra insaputa o permesso.

Il mittente di posta elettronica e la firma

Prima di fare clic l'URL o aprire l'allegato in una e-mail, controllare attentamente il mittente e la firma. La mancanza di dettagli sul mittente / firmatario e informazioni di contatto suggerisce una Phish.

Come per il mittente, criminali informatici spesso falsificare il nome di visualizzazione del messaggio di spam. Sentiero di ritorno, un provider di soluzioni dati e-mail, analizzato più di 760,000 minacce e-mail di targeting 40 dei marchi più grandi del mondo, e segnalati che quasi la metà di loro spoofing del marchio nel nome visualizzato.

Qualcosa proprio non guardare a destra

squadre di sicurezza Casino a Las Vegas sono addestrati a cercare tutto ciò che non guarda abbastanza di destra. Sono addirittura venuti con un termine – "JDLR" - che sta per "semplicemente non guardare a destra". Lo stesso vale per le email, troppo.

È presto detto, se qualcosa ti sembra sospetto, non aprirlo.

Letture correlate:

- Il falso software craccato offre ARRESTO al ransomware

- LockFile ransomware utilizza la crittografia intermittente unica per eludere il rilevamento

- Conti ransomware ora in grado di distruggere i backup dei dati