I ricercatori di Symantec hanno identificato un nuovo spionaggio di malware altamente avanzato, soprannominato Regin, utilizzati in attacchi contro numerosi obiettivi internazionali, che vanno dai privati alle imprese, e governi. Il grado di competenza tecnica visualizzata da Regin si vede raramente, secondo gli esperti di Symantec. La loro ricerca sottolinea che Regin può essere uno dei principali "strumenti di spionaggio informatici utilizzati da uno Stato-nazione."

Piattaforma di Regin, Moduli, e strumenti

Regin è una piattaforma con numerosi moduli, in grado di cogliere il pieno controllo a distanza della rete del target a tutti i livelli possibili. Piattaforme modulari come Flame e The Mask / Weevel sono stati rilevati prima, ma Regin utilizza una tecnica di carico a più stadi che ricorda la famiglia Duqu / Stuxnet, secondo il team di Symantec. In termini di funzionalità, progettazione della piattaforma o flessibilità Regin è molto più complesso di Stuxnet e Flame.

Uno dei moduli più interessanti permette Regin monitorare GSM controllori della stazione base. Gli esperti di Kaspersky Lab riferiscono che nel mese di aprile 2008, gli aggressori messo le mani su credenziali di accesso amministrative che li ha permesso di “manipolare” una rete GSM in un paese del Medio Oriente. Gli esperti non hanno specificato quale esattamente. Nel pieno accesso ai controller di base, gli attaccanti sono in grado di reindirizzare le chiamate o spegnere l'intera rete mobile.

Regin include diversi strumenti e utilizza un metodo di comunicazione altamente furtivo per controllare le reti interessate. Si tratta di organizzazioni vittime di comunicare attraverso una rete peer-to-peer.

Le macchine compromesse comunicano attraverso HTTP e connessioni di rete di Windows. Questo permette dietro Regin gli autori di scavare in profondità nelle reti mirate, evitare vuoti d'aria, e controllare il traffico al C&Server C per rimanere inosservato.

Le funzionalità standard di Regin includono alcune caratteristiche RAT, come:

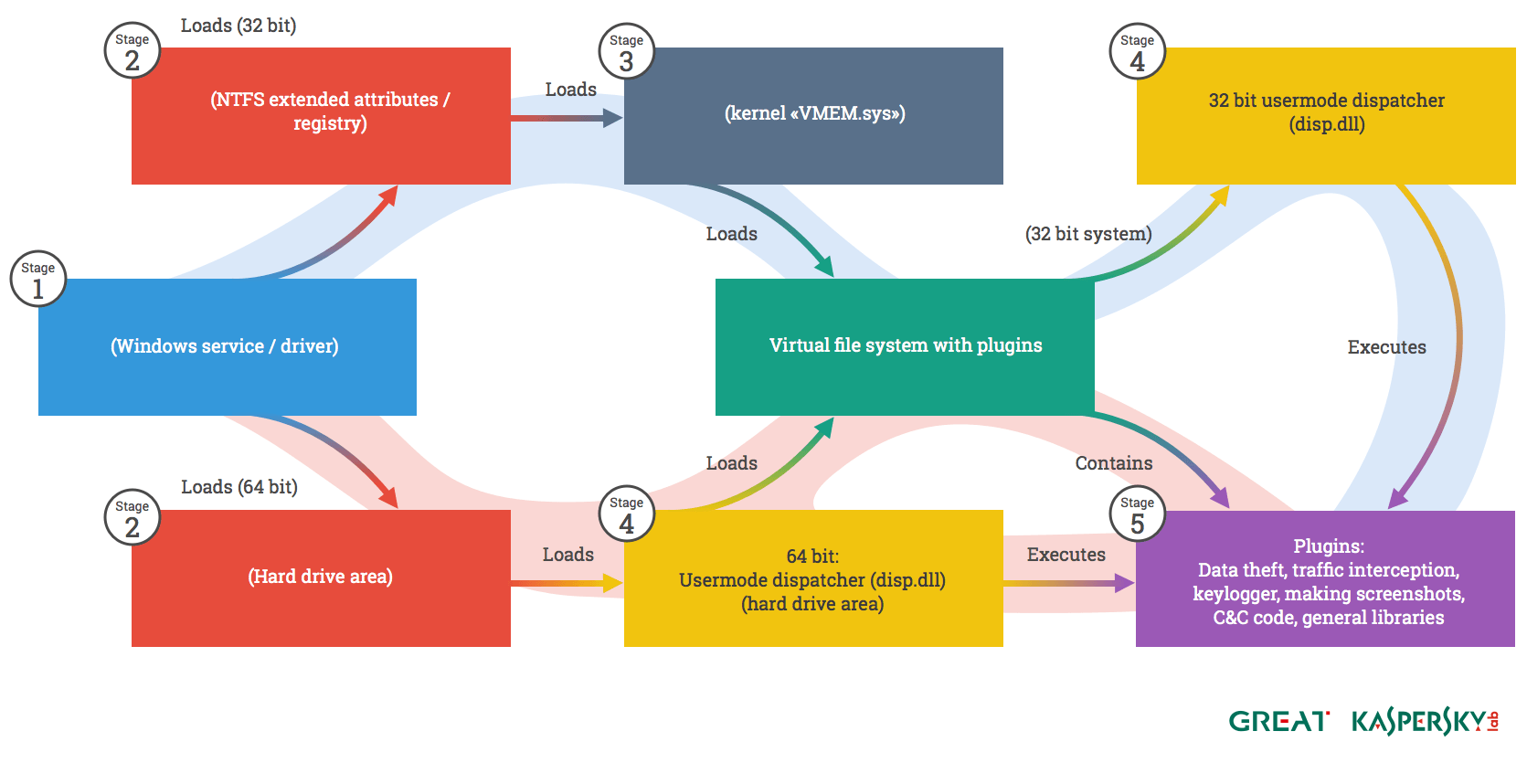

Le tappe della Regin

Regin è un malware in fasi diverse e tutte le fasi, ad eccezione per il primo sono nascosti e criptati. Secondo il rapporto pubblicato da Symantec “, le fasi iniziali coinvolgono l'installazione e la configurazione dei servizi interni della minaccia. Le tappe successive portano principali carichi di Regin in gioco. Le tappe più interessanti sono gli eseguibili ei file di dati memorizzati in Stages 4 e 5. La fase iniziale 1 driver è il codice unico chiaramente visibile sul computer. Tutte le altre fasi vengono memorizzati come macchie di dati criptati, come file o all'interno di un deposito di file non tradizionali, come il Registro di sistema, attributi o settori prime ampliata alla fine del disco.”

Stage One – Questo è l'unico file eseguibile che appare nel sistema della vittima.

Seconda fase - Questa fase ha numerosi scopi. E 'possibile rimuovere l'infezione dal sistema compromesso in caso diventa tali istruzioni in fase 3. In questa fase, viene creato un file marcatore che permette alla macchina infetta da identificare.

Terza fase – Questa fase può esistere solo su sistemi a 32 bit. Sui sistemi a 64 bit il dispatcher viene caricato direttamente, rendendo la terza fase inutili.

Fase Quattro – Il Dispatcher. Questo è il nucleo modalità utente del quadro e probabilmente la più complicata singolo modulo in dell'intera piattaforma. Il dispatcher è responsabile per i compiti più complessi sulla piattaforma, come comunicazioni di base, mezzi subroutine, funzioni di memorizzazione, fornendo una API per accedere al file system virtuali.

Kaspersky Lab fornisce informazioni dettagliate su ogni fase della loro carta sul malware Regin.

Metodo di distribuzione di Regin è ancora chiaro

I ricercatori non sono ancora in grado di determinare in che modo il computer di destinazione viene inizialmente infettato con Regin. Finora, senza cemento giorno zero sfrutta o altri metodi sono stati confermati. E 'altamente probabile che gli aggressori utilizzano una serie di vettori di attacco iniziali. Regin ha almeno una dozzina di diverse opzioni di fughe d'.

Opzioni plausibili sono un collegamento, un drive-by, o un eseguibile inviato una e-mail. Esperti Symantec sospettano che il contagocce a stage 0 è presumibilmente non residenti sul computer interessato.

Obiettivi di Regin

I ricercatori riferiscono che Regin è stato utilizzato in 10 paesi. I principali obiettivi sembrano essere la Russia e l'Arabia Saudita, ma le tracce di infezione sono stati rilevati in India, Irlanda, Afghanistan, Messico, Belgio, Iran, Pakistan e Austria. All'inizio, Regin è stato utilizzato nelle campagne di spionaggio contro numerose organizzazioni 2008 a 2011. Poi è stato improvvisamente ritirata, e una nuova versione è apparso l'anno scorso. Quasi la metà delle infezioni sono state identificate Regin rivolge alle piccole imprese e ai privati. Lo scopo principale degli attacchi sul settore delle telecomunicazioni, ovviamente, era quello di ottenere l'accesso alle chiamate che sono stati instradati attraverso tale infrastruttura.

Le vittime del malware Regin possono essere assegnati a queste categorie:

- Gli individui coinvolti in avanzato / ricerca crittografica matematica

- Le istituzioni finanziarie

- Istituti di ricerca

- Organi politici multinazionali

- Operatori di telecomunicazioni

- Istituzioni di governo

L'origine di Regin

Per quanto riguarda l'origine del malware, ricercatori con F-Secure sono certi che Regin non viene creato in Russia o in Cina. Date le risorse necessarie per la progettazione di un tale di malware, e il tipo di operazioni Regin supporti, gli esperti ritengono che gli aggressori dietro di esso probabilmente coinvolgono stato-nazione.