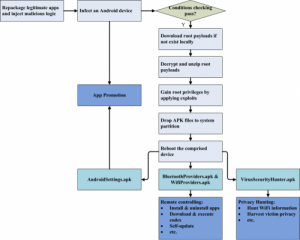

Un nuovo Trojan di mira i dispositivi Android - Rootnik - è appena stato analizzato da vendor di sicurezza. Rootnik è progettato per utilizzare uno strumento radice commerciale su misura nota come Root Assistant, sviluppato da una società cinese. Root Assistant è stato sviluppato per aiutare gli utenti ad acquisire accesso di root ai loro dispositivi.

Come si Rootnik sfruttare Root Assistant? I cyber criminali applicate tecniche di reverse engineering, e ha rubato almeno cinque exploit che ha permesso loro l'accesso root per Android. Sistemi interessati includono Android 4.3 e versioni precedenti.

Gli utenti compromessi da Trojan si trovano negli Stati Uniti, Malaysia, Thailandia, Taiwan e il Libano. Tuttavia, avendo in mente come il software dannoso si muove, più vittime di altre posizioni sono attesi.

Più Android Notizie correlate:

Taomike SDK Biblioteca Ho pescato Spiare SMS 18 000 Apps

Come rimuovere Lockerpin.A ransomware da Android

Metodi di infezione Rootnic analizzati e spiegati

I ricercatori di Palo Alto spiegano il funzionamento Rootnik. Essi hanno osservato che Rootnik potrebbe diffondersi per essere incorporato in copie di applicazioni legittime, come:

- WiFi Analyzer

- Camera aperta

- Ciclo infinito

- Videocamera HD

- Solitario di Windows

- ZUI Locker

- Internet Austria gratuito

I ricercatori hanno anche notato che Rootnik era in grado di eseguire una serie di azioni pericolose, come:

- Sfruttare una versione personalizzata di Root Assistant e le seguenti vulnerabilità Android – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- Raggiungere uno stato persistente tramite l'installazione di file APK nella partizione di sistema del dispositivo attaccato;

- Installazione e sistema e delle applicazioni non di sistema disinstallazione senza conoscenza o l'approvazione dell'utente;

- Download di file .exe da postazioni remote;

- Visualizzazione maligni pop-up pubblicitari a schermo intero, promuovere altre applicazioni.

- Rubare dettagli WiFi da dispositivi compromessi come le password, chiavi e SSID (Service Set Identifiers) e BSSID (Basic Service Set) identificatori.

- Rubare PII (informazioni di identificazione personale) quali la posizione, Indirizzo MAC, ID del dispositivo, etc.

Il Rootnik Trojan è anche in grado di connettersi a diversi nomi di dominio:

applight[.]mobi

jaxfire[.]mobi

superflashlight[.]mobi

shenmeapp[.]Informazioni

Ricercatori Palo Alto anche avvertono che, al momento della loro analisi, quei luoghi remoti erano attivi.

Payload di Rootnik

Come già accennato, distributiva del Trojan Android consiste di riconfezionamento e inserire codice maligno in applicazioni legittime. Dopo l'esecuzione, Rootnik lancia una nuova minaccia per ottenere i privilegi di root.

Nel caso in cui il dispositivo è in esecuzione Android compromesso 4.3 o versioni precedenti, e il dispositivo non si trova in molti paesi specificati nel file AndroidManifest.xml, Rootnik cercherà di ottenere l'accesso come root. Tutti i campioni analizzati sono stati configurati per ottenere tale accesso in tutte le sedi si aspettano la Cina. Questo fatto è molto interessante, dal momento che lo strumento principale (L'accesso root) impiegato dal Trojan è sviluppato anche in Cina.