I ricercatori di sicurezza hanno appena scoperto diverse vulnerabilità in alcuni SSD che potrebbero consentire un attore di minaccia per bypassare la funzione di crittografia del disco e accedere ai dati locali. Per fare questo, l'attaccante non ha bisogno di conoscere la password di crittografia del disco dell'utente.

Il “Deception auto-crittografia” spiegato

Due ricercatori della Radboud University, Carlo Bernard Meijer e van Gastel, analizzato l'crittografia hardware full-disk di diversi SSD da reverse engineering loro fi rmware. Ecco come hanno scoperto che le implementazioni hardware hanno “le debolezze di sicurezza critici". Queste debolezze si trovano in molti modelli e permettono il recupero completo dei dati senza la conoscenza di un segreto, il loro rapporto, titolato ‘inganno auto-crittografia: carenze nella crittografia dei dischi allo stato solido (SSD)', dice.

Si dovrebbe notare che:

BitLocker, il software di crittografia integrato in Microsoft Windows si baserà esclusivamente su hardware di cifratura completa del disco se la SSD annuncia il supporto per esso. Così, per queste unità, dati protetti da BitLocker è compromessa.

E 'anche importante sottolineare che i difetti scoperti riguardano solo modelli SSD che supportano la crittografia basata su hardware, dove le operazioni di cifratura disco vengono eseguite tramite un chip integrato locale, che non è collegato alla CPU principale. Tali dispositivi sono noti anche come unità con crittografia automatica (SED). Essi sono diventati abbastanza diffusa ultimamente, soprattutto dopo software di livello crittografia completa del disco è stato dimostrato vulnerabile agli attacchi che hanno portato al furto della password di crittografia dalla RAM del computer.

Le vulnerabilità interessano il cosiddetto “sicurezza ATA” e “TCG Opal,” due specifiche per l'attuazione della crittografia basata su hardware.

Il Opal bagagli Specifiche, per esempio, è un insieme di specifiche per le caratteristiche dei dispositivi di archiviazione dati (ad esempio unità disco) che esaltano la loro sicurezza. La specifica definisce un modo per crittografare i dati memorizzati in modo che una persona non autorizzata, che entra in possesso del dispositivo non può vedere i dati.

Secondo i ricercatori, SED analizzati hanno permesso agli utenti di impostare una password che serviva per decifrare i loro dati. Tuttavia, i dispositivi sono stati dotati anche di supporto per una master password, fornita dal rivenditore SED. Questo è il momento di dire che un intruso che è a conoscenza di un manuale del SED può facilmente implementare la master password per ottenere l'accesso alla password crittografata dell'utente, bypassando così password personalizzata dell'utente. Questo può essere risolto cambiando la master password configurando Master Password capacità del SED al “massimo”.

Un altro problema scoperti dagli studiosi preoccupazioni le implementazioni improprie del ATA e TCG Opal specificazioni. Sembra che la password scelta dall'utente e la chiave di crittografia del disco (poco DEK) non sono stati crittograficamente collegato:

“L'assenza di questa proprietà è catastrofica. Infatti, la protezione dei dati degli utenti quindi non dipende più segreti. Tutte le informazioni necessarie per recuperare i dati dell'utente sono memorizzati sull'unità stessa e può essere recuperato.”

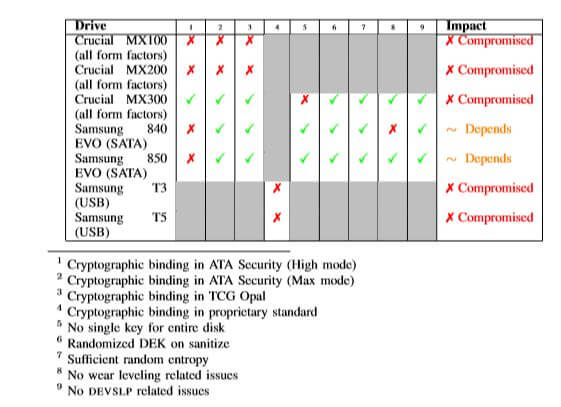

E 'anche fondamentale per delineare che i ricercatori hanno testato solo i loro risultati su un numero limitato di dispositivi:

Sia interni che esterni (USB portatile basata su) SSD con supporto per la crittografia basata su hardware sono stati testati. E 'anche molto probabile che i modelli di un gamma di fornitori sono vulnerabili come pure.

cruciale (Micron) e Samsung già rilasciato gli aggiornamenti del firmware che affrontare queste debolezze.