La crittografia non è qualcosa di cattivo. Infatti, strumenti di crittografia sono inizialmente progettati per essere di aiuto, la protezione dei dati e tenendolo lontano da cattive intenzioni. Non importa quanto è buono, crittografia è stato al centro di molti dibattiti.

La crittografia non è qualcosa di cattivo. Infatti, strumenti di crittografia sono inizialmente progettati per essere di aiuto, la protezione dei dati e tenendolo lontano da cattive intenzioni. Non importa quanto è buono, crittografia è stato al centro di molti dibattiti.

Troverete esperti su entrambi i lati della storia - pro-crittografia e contro di essa, cioè. Non importa quale sia la verità, i ricercatori dovrebbero sempre trovare il tempo e voglia di approfondire l'argomento e fornire agli utenti informazioni. Uno degli ultimi studi che enfatizza la crittografia BitLocker preoccupazioni, Propria utilità crittografia del disco di Microsoft. E 'stato testato in modo approfondito da Ian Haken da Synopsys, che ha rivelato nel suo vasto rapporto (pubblicato nel novembre 12, 2015) che l'utensile può essere facilmente bypassato.

Questo è come la relazione di Haken inizia:

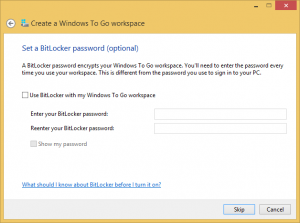

Cifratura completa del disco è una misura difensiva, in cui tutti i dati memorizzati su un disco fisico o un volume è crittografato, quindi proteggere tutti i dati memorizzati su un dispositivo come le password salvate, e-mail, token di sessione, e la proprietà intellettuale (...) BitLocker è la soluzione di crittografia completa del disco di Microsoft incluso in alcune versioni di Windows, la prima volta nel 2007. Questo articolo descrive un attacco che è in grado di bypassare l'autenticazione di Windows, anche in presenza di cifratura completa del disco BitLocker, e quindi permette a un utente malintenzionato di accedere ai dati di un utente o di installare il software. Sui sistemi effettuati questo attacco bypassa quindi tutte le tutele offerte da BitLocker.

BitLocker - Sì o No?

Prima di BitLocker è stato implementato in Windows, un programmatore malintenzionato potrebbe facilmente avviare un file di sistema e utente l'accesso Linux Live sul disco rigido. Al giorno d'oggi, BitLocker dovrebbe essere qui per offrire la crittografia completa del disco impenetrabile. Tuttavia, il ricercatore Synopsys ha svelato il fatto fastidioso che la funzionalità BitLocker può essere omesso, non sofisticate competenze attaccante richieste.

Che è in pericolo dalla vulnerabilità?

Non sorprende, computer aziendali sono i più probabilità di soffrire di un attacco di BitLocker bypass. Immaginate il seguente scenario. Un utente malintenzionato prende un computer portatile dalla rete, il dominio non è raggiungibile. Il computer si ritira quindi a un nome utente locale e la password archiviati nella cache.

(...) L'attacco di bypassare l'autenticazione locale e quindi sconfiggere cifratura completa del disco di BitLocker assume le seguenti condizioni:

1. BitLocker è abilitato senza autenticazione pre-boot, così l'attaccante è in grado di avviare la macchina alla schermata di login.

2. La macchina è parte di un dominio e un utente del dominio autorizzato abbia preventivamente registrato nella macchina.

Come ha fatto Haken svolgere il suo test Vulnerabilità?

Ha scoperto un modo per sostituire la password memorizzata nella cache (sconosciuto al attaccante). L'unica cosa necessaria qui è la creazione di un server di dominio fasullo identico a quello originale, e la creazione di un account utente con una password creata molto tempo fa, di avviare una modifica di password basato su policy.

È il difetto fisso?

Microsoft ha già risolto il bug, promettendo che non aggressori hanno sfruttato nella realtà. Il bug avrebbe dovuto essere patchato con il rilascio degli aggiornamenti di sicurezza nel Bollettino Microsoft sulla sicurezza MS15-122. Microsoft ha anche detto che bypassando BitLocker potrebbe avvenire solo se una serie di particolari eventi si svolgono.

Secondo Haken, la vulnerabilità è dovuta al fatto che 'A quel punto nel tempo, un attaccante che ha il controllo fisico di una macchina client significa che era già totalmente compromessa.'Egli aggiunge anche che'quando i modelli di minaccia cambiano, l'architettura di sicurezza delle applicazioni può avere bisogno di essere attentamente rivisto con loro.' Parola.

Vai a tutta la rapporto di Ian Haken.

Più leggere:

Windows 10 vs. Windows 7

No More Google Chrome su Vista e XP