Un nuovo tipo di attacco potrebbe consentire a un malintenzionato attore con una telecamera termica di fascia media per catturare i tasti premuti sulla tastiera standard. La scoperta è stata fatta da tre professori dell'Università della California. In altre parole, residuo termico le dita sui tasti della tastiera può essere registrato da un hacker che possono poi usarlo per rivelare le password degli utenti o qualsiasi altro testo che lui / lei ha digitato.

L'attacco Thermanator Explained

“Se si digita la password e camminare o allontana, qualcuno può imparare molto su di esso dopo-il-fatto,” ha detto il professor Gene Tsudik del team accademico.

L'attacco è stato chiamato Thermanator e può essere utilizzato per recuperare le informazioni dell'utente sensibili come password e PIN, così come brevi stringhe di testo. L'attacco Thermanator richiede diverse condizioni da soddisfare per funzionare correttamente. Primo, attaccanti hanno bisogno di mettere una telecamera specializzato con capacità di registrazione termiche vicino alla vittima. La fotocamera dovrebbe anche essere in grado di catturare i tasti della tastiera della vittima, altrimenti non funzionerà.

Secondo la spiegazione dell'attacco Thermanator i ricercatori (vedere carta), si tratta di un tipo diverso di attacco dall'interno, dove un tipico scenario di attacco procede nelle seguenti fasi:

PASSO 1:La vittima utilizza una tastiera per immettere una password vera e propria, come parte del log-in (o sbloccare la sessione) procedura.

PASSO 2:Poco dopo, la vittima sia: (1) volontariamente passi, o (2) viene allontanato, dal posto di lavoro.

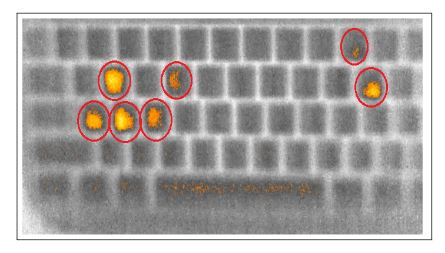

PASSO 3:Utilizzando immagini termiche (es, foto scattate da una merce termocamera FLIR) l'avversario raccoglie i residui termici dalla tastiera.

PASSO 4:Più tardi, l'avversario usa la “mappa di calore” delle immagini per determinare i tasti premuti di recente. Questo può essere fatto manualmente (cioè, tramite ispezione visiva) o automaticamente (cioè,

tramite software specializzato).

Con questi requisiti rispettati, l'aggressore diventa in grado di scoprire i tasti premuti da parte della vittima, anche senza particolari conoscenze di hacking. Le chiavi catturate possono essere assemblati in possibili stringhe e possono essere implementate in un attacco dizionario. Un attacco del dizionario è una tecnica popolare per decifrare cifre e meccanismi di autenticazione cercando di determinare la chiave di decrittazione o la passphrase. Ciò viene fatto utilizzando centinaia o addirittura milioni di probabili possibilità.

I ricercatori hanno effettuato diversi esperimenti dove avevano 31 immissione delle password su quattro diversi modelli di tastiera. Poi, otto non esperti di hacking stato chiesto di ottenere il set di tasti premuti usando i dati registrati dalla termocamera. I risultati di queste prove hanno rivelato che dati termici rilevate fino a 30 secondi dopo l'immissione del testo è sufficiente per un utente malintenzionato non professionale per recuperare intero set di chiavi che l'utente ha premuto mirato.

Se siete il tipo di utente che preme un tasto alla volta utilizzando solo due dita sono più suscettibili all'attacco Thermanator.

C'è qualche conclusione scoperta Thermanator dei ricercatori?

poco mettere, della ricerca “espone la vulnerabilità dei sistemi basati su password standard per la raccolta di contraddittorio emanazioni termici”. Sulla base dei risultati dello studio, i ricercatori ritengono che questi attacchi “rappresentano una nuova minaccia credibile per i sistemi basati su password”, suggerendo che potrebbe essere il momento di rivalutare l'uso di password.