Questo articolo vi aiuterà a capire quali sono i file maligni più utilizzati per infettare i computer Windows fino ad oggi e vi darà suggerimenti per aumentare la vostra protezione da malware.

istituti Antivirus, come AV-TEST registrare circa 400 000 nuovo software malware al giorno. E questi sono nuovi campioni, ma se uniamo i dati da malware già scoperto, la situazione diventa abbastanza massiccia e fa per un paesaggio estremamente pericoloso. Questo è il motivo, gli utenti dovrebbero essere a conoscenza dei metodi utilizzati per infettare i loro computer, senza di loro notare e come proteggersi contro tali pratiche dannose.

Questi metodi variano, ma c'è un particolare collo di bottiglia che è la loro debolezza - tutti usano gli stessi tipi di file basati su Windows per la loro infezione per avere successo. In questo articolo, ti mostreremo i tipi di file più utilizzati per infettare i computer con malware rimanendo inosservati.

Quali sono le estensioni dei file più utilizzati per infettare?

O quale tipo di file è vulnerabile ai virus informatici? Ci sono molti tipi di file eseguibili, script, file di programma che possono essere manipolati, e anche scorciatoie dannose. Quelli più scelti dai criminali tuttavia sono quelli che sono particolarmente facili da nascondere da programmi antivirus e caricano la payload del loro minacce rimanendo inosservato.

.File eseguibili EXE

I file EXE sono pericolosi? Essendo i file più spesso associato con il malware, i file eseguibili sono noti per essere distribuite come allegati di posta elettronica dannosi. Tuttavia, poiché questo metodo è diventato sempre più obsoleto poiché la maggior parte dei provider di posta elettronica blocca questi allegati, i file eseguibili sono spesso distribuite come messe a punto falsi, Aggiornamenti, o altri tipi di programmi apparentemente legittimi con il codice dannoso incorporato. Sono inoltre archiviati per evitare ulteriori rilevazione antivirus. Tuttavia, i file eseguibili sono fondamentali quando si tratta di configurare quali attività il malware farà. Questo è perché hanno numerose funzioni che svolgono le attività effettivamente dannose dopo che l'infezione è stata completata. Questo è il motivo per cui sono associati con il payload primario di malware diversi più spesso rispetto all'utilizzo come file di infezione reale. ma comunque, non contano che un exe non può essere dannoso, proprio per questo.

.DOC, .DOCX, .DOCM e altri file di Microsoft Office

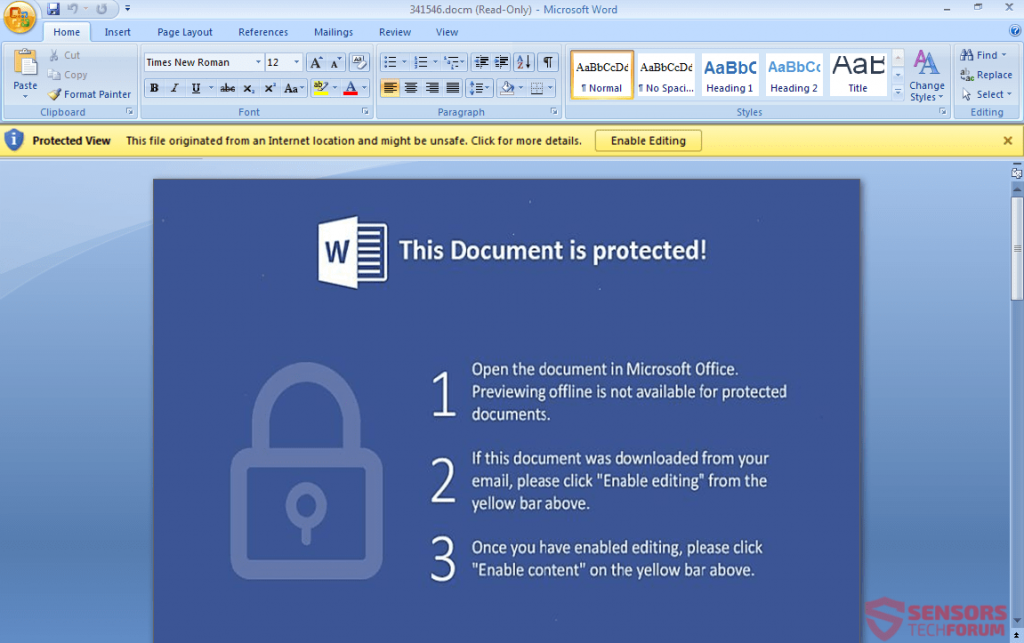

Questo particolare tipo di file sono ultimamente è diventato un metodo molto efficace per infettare le vittime. La ragione principale di ciò è l'utilizzo di dannoso macro che sono incorporati all'interno dei documenti stessi. Questo rende scivolando oltre qualsiasi software di protezione attaccamento software antivirus e di posta elettronica come una passeggiata nel parco, se si utilizza il codice offuscato destra. Tuttavia, la parte difficile di infettare le vittime tramite questi metodi è quello di arrivare a fare clic sul pulsante “Abilita contenuto” ed i cyber criminali, come quelli dietro il ZeuS Trojan, di solito utilizzare le istruzioni all'interno del documento, come l'immagine sotto:

.HTA, .HTML e file delle applicazioni .HTM

Questi particolari tipi di file sono ultimamente è diventato noto per essere associato con molteplici varianti ransomware. Il più famoso di loro si chiama Cerber ransomware e questo virus è stato classificato come il malware più efficace contro il più recente di Windows 10 OS, soprattutto a causa del kit exploit associato al metodo di infezione tramite i file. I file stessi sono applicazioni web HTML che di solito portano a un ospite straniero, da cui il payload del malware viene scaricato sul computer della vittima.

.JS e file .jar

Questi tipi di file dannosi sono noti per contenere codice JavaScript dannoso che causa l'effettiva infezione. Solitamente, Le infezioni JavaScript possono anche essere causate scaricando automaticamente quei file senza sapere come risultato di aver cliccato su un URL dannoso. I file .JS vengono utilizzati per un bel po 'di tempo, ma la popolarità guadagnata di recente è associata ai virus ransomware, come Locky ransomware, che finora rimane come il cryptovirus che ha inflitto il maggior danno ai sistemi informatici per tutti i tempi.

.VBS e file di script .VB

I file di script Visual Basic di Windows sono particolarmente pericolose perché non solo sono stati associati con uno o due virus, ma la maggior parte dei grandi nomi del malware negli ultimi anni. A partire sia con Cerber e Locky ransomware utilizzo di file vbs nella loro campagna di spam e-mail, i file vbs ha visto anche qualche azione in relazione alle infezioni di Trojan noti. La scelta principale di questi file particolari con cui infettare è la velocità dell'infezione e le capacità dell'hacker di creare codice nell'ambiente Visual Basic. VBS è anche un tipo di file che può essere facilmente offuscato e può passare come un messaggio di posta elettronica legittima se si trova in un archivio.

.File PDF Adobe Reader

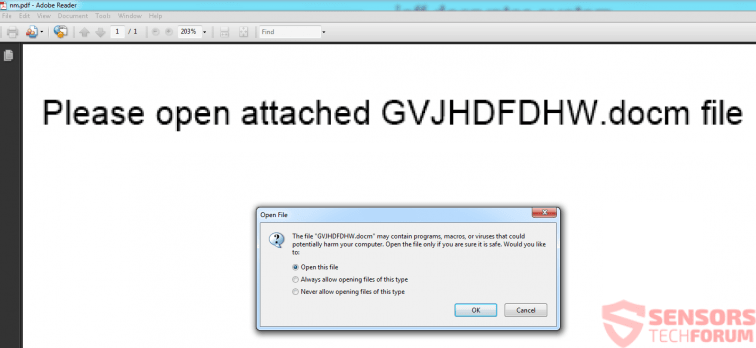

I criminali informatici hanno la tendenza a evitare di associare file .PDF a script e codici, in primo luogo perché si infrangono molto spesso. Tuttavia, come sembra esserci un metodo che è diventato molto noto e diffuso. Include l'invio di file .PDF come allegati di messaggi spam e questi file .PDF nascondono in essi i documenti dannosi che in realtà contengono macro dannose. Questa strategia “documento inizio” finora è rimasto efficace contro le vittime inesperti ed è il fattore principale responsabile della diffusione di una minaccia, conosciuto come Jaff ransomware.

Quello che accade è che la vittima apre il file .PDF dannoso ed è il documento Microsoft Word incorporato al suo interno. Tuttavia, come mostrano le immagini sopra, i documenti spingono la vittima ad estrarre il maligno .di file docm, che a sua volta provoca l'infezione. La tattica molto subdola, particolarmente pericoloso per i clicker veloci.

.SFX file archivio

Quando discutiamo file dannosi e infezioni da malware, è importante menzionare il file .SFX – i tipi di file di archivio autoestraenti utilizzati anche dalle principali famiglie di malware per infettare i computer. Il modo in cui funzionano è molto simile all'installazione di programmi di Windows, principalmente perché questi tipi di file in un determinato archivio archiviano il payload dannoso del virus e quando vengono eseguiti, essi possono essere manipolati per estrarre il payload automaticamente e silenziosamente in background. I file .sfx più sofisticati sono anche programmati dal loro codice oi file di payload sono estratti di essere auto-eliminato dopo l'operazione è stata completata.

.File batch BAT

Anche se questi file di comando contenenti non sono soddisfatti così spesso, sono uno dei più diffusi in assoluto ad essere utilizzati, principalmente a causa del prompt dei comandi di Windows e del suo impatto sul computer. Se correttamente manipolato, i file batch possono inserire comandi amministrativi che possono fare una varietà di attività dannose, variando da eliminazione di file sul computer per la connessione agli host di terze parti e scaricare malware direttamente sul vostro computer.

.I file DLL

I file DLL sono sostanzialmente noti come file Dynamic Link Library e sono spesso i file di sistema di Microsoft, ma il malware trova il modo di scivolare la propria, versione compromessa con funzioni dannose nel file DLL in sé. Questo in ultima analisi, la partenza del malware per eseguire diversi tipi di attività dannose, come eliminare i file di Windows, eseguire i file come amministratore sul computer infetto, ed eseguire anche diversi tipi di modifiche nell'editor del registro di Windows. Ciò potrebbe causare la visualizzazione di messaggi di errore DLL sul PC, ma la maggior parte dei virus passano attraverso grandi estensioni di evitare quegli errori di essere visto dalla vittima.

.TMP File temporanei

I tipi di file TMP sono file temporanei che contengono dati sul computer mentre si utilizza un programma. Nel mondo del malware, i file TMP sono essenzialmente utilizzati per contenere le informazioni che è complementare alla stessa infezione. Queste informazioni sono relative alle attività che il malware eseguirà e spesso utilizzate con lo scopo principale di consentire al malware di raccogliere informazioni che vengono poi inoltrate ai cyber-criminali dal file stesso che viene copiato e inviato senza che tu te ne accorga. La rimozione del file .TMP potrebbe danneggiare l'attività del malware, ma i virus più complicati non darebbero il permesso all'utente di farlo o creare una copia di backup che viene utilizzata in modo parallelo.

.PY file Python

Questi tipi di file sono più comunemente usati quando virus ransomware sono in gioco, il che significa che sono scritti in Python e il loro obiettivo principale potrebbe essere quello di essere i moduli che vengono utilizzati per crittografare i file sul computer(documentazione, video, immagini) e renderli in grado di essere riaperto. I file crittografati di questo virus ransomware sono creati con l'ausilio di tali scrips pitone che, a condizione che il software, li può utilizzare per la crittografia dei file. In aggiunta a questo, alcuni malware rilevati per essere interamente codificati nel linguaggio Python, nel senso che il virus lo utilizza per ogni aspetto della sua attività.

Tipi di file personalizzati

Questi tipi di file possono essere creati esclusivamente per il virus in questione e vengono utilizzati per scopi diversi, ma il loro obiettivo principale è quello di aiutare vari virus di programma che infettano file con un'estensione, ad esempio per eseguire vari tipi diversi di attività sul computer della vittima. I file possono caratterizzare estensioni personalizzate che possono essere qualsiasi cosa, per esempio ..fun virus, etc.

Altri vividi esempi di estensioni di virus sono tutte le estensioni utilizzate dal ransomware Data Locker. Il ransomware più popolare al momento soprannominato Arresto DJVU ransomware rilasciare nuove estensioni di file di questo tipo quasi ogni settimana. Ecco un elenco di estensioni ransomware relative alla brutta infezione:

.ombra, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .pdff, .pensare, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .ventilatore, .promo, .promoz, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .colpi, .kropun, .charcl, .doples, .semaforo, .luceq, .chech, .Allevia, .modo, .Tronas, .spesa, .boschetto, .di integrare, .roland, .refols, .raldug, .ETOL, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .bacio, .fedasot, .berost, .forasom, .Fordan, .CODN, .codnat1, .scherzi, .dotmap, .Radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .pietra, .redmat, .lancetta, .Davda, .Poret, .pidom, .presa, .heroset, .boston, .muslat, .gerosan, .vesad, .horon, .non trovano, .scambio, .dalle, .lotep, .nusar, .fiducia, .besub, .cezor, .lokas, .dildo, .schiavo, .Vusd, .Herad, .berosuce, .aveva, .Gusau, .madek, .Darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .accesso, .formato, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .prandel, .zatrov, .entrare, .brusaf, .londec, .krusop, .mtogas, .sol, .NACRO, .pedro, .nuksus, .vesrato, .masodas, .cetori, .fissare, .carote, .più, .hese, .seto, .mappa, .pagare, .kvag, .karl, .naso, .Noos, .Kuub, .reco, .bora, .reig, .tirp, .macchie, .costo, .ygkz, .cadq, .ribd, .qlkm, .coos, .wbxd, .di

Altri tipi di file utilizzati dai virus

Tieni presente che i virus utilizzano molti tipi di file diversi, altrimenti considerato legittimo affinché il malware funzioni correttamente. Alcuni di questi file potrebbero essere legittimi all'inizio, ma contengono componenti di malware che vengono attivati al momento dell'esecuzione. Tali tipi di file includono quanto segue:

- .INF, che è un altro formato per i file di testo.

- .LNK o scorciatoie che possono portare al virus.

- .Tipi di file SCF, appartenente a Windows Explorer.

- .File MSI o programmi di installazione MSI.

- .MSP che sono gli installatori di patch.

- .GADGET Tipo di file o Gadget desktop di Windows.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 noto anche come Shell Script.

Quali altri file malware potresti incontrare

Nonostante il fatto che questi file non sono così spesso si incontrano, essi possono ancora essere manipolati nel infettare il computer ed ancora infettare i computer attualmente. Questi sono gli altri oggetti potenzialmente dannosi, si dovrebbe eseguire la scansione prima di aprire:

Programmi:

.I file MSI - tipi di installazione dei file che vengono utilizzati per collocare diversi programmi sul computer. Essi sono spesso usati come configurazioni per i diversi programmi, e può anche scivolare il malware anche nella forma di una messa a punto di un programma che si sta tentando di installare.

.I file MSP - i file che sono anche il tipo di installazione, tuttavia, sono più orientati al patching del software attualmente installato, il che significa che il malware qui può porre come patch falso caricato on-line.

.come i file - simile ai file .bat, questi tipi di file vengono utilizzati anche per inserire comandi. Erano di nuovo molto popolare quando Windows XP e sistemi più vecchi sono stati ampiamente utilizzati per diffondere worm vecchia scuola, virus, e altri software dannosi. Tuttavia, essi possono ancora essere utilizzati per attività dannose e l'infezione.

.File GADGET - questi file dannosi particolari vengono utilizzati principalmente con il Windows Desktop Gadget. Quindi, se si utilizza una versione di Windows che ha quelle che galleggiano gadget sul desktop, si dovrebbe guardare fuori per quei file. Quando Windows Vista in primo luogo introdotto gadget, molti exploit hanno portato all'infezione di sistemi privi di patch con Trojan e altri virus.

File di script:

.I file CMD - anche un file del prompt dei comandi di Windows che può inserire comandi dannosi sul computer.

.I file VBE - I file crittografati VBS.

.File JSE - I file crittografati JavaScript.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 - I file script di Windows PowerShell che quando programmato in grado di eseguire automaticamente i comandi PowerShell diretta su un sistema Windows, purché si correvano con privilegi di amministratore. particolarmente pericoloso.

File di collegamento dannoso:

.LNK Tasti di scelta rapida - Una scorciatoia utilizzata di solito per collegare un programma contenuto in locale sul computer. Tuttavia, con il software e le funzioni giuste, può eseguire più attività dannose sul computer infetto, come cancellare file importanti.

.INF Files - Questi file di testo non sono di solito di un personaggio pericoloso, ma possono anche essere utilizzati per lanciare un app. E se questa applicazione è dannoso, Questo li rende anche pericoloso.

.SCF File: questi tipi di file vengono utilizzati per interferire con Esplora risorse di Windows e possono essere modificati per eseguire azioni su Explorer che alla fine possono portare a infezioni. Ma le azioni possono essere anche dopo l'infezione pure.

Conclusione, Prevenzione e Protezione

Una cosa è sapere quali tipi di file in ultima analisi potrebbe portare ad infezione del computer, ma è una cosa completamente diversa palla a imparare a proteggere te stesso. Dal momento che la scena del malware è molto dinamico e le modifiche su base giornaliera, ci possono essere infezioni per le quali si può essere ancora impreparato. Questo è il motivo per cui abbiamo deciso di creare quelle suggerimenti generali per contribuire ad aumentare in modo significativo la tua protezione e malware consapevolezza:

Mancia 1: Assicurarsi di installare l'appropriato software di protezione.

Mancia 2: Impara come memorizzare in modo sicuro i file importanti e quindi proteggerli da encryptor di file o altro malware.

Mancia 3: Ulteriori informazioni su come proteggere il computer da maligni e-mail.

Mancia 4: Assicurarsi sempre di scansione di un file scaricato. per gli archivi, è possibile utilizzare il servizio postale-e-Zip e per diversi tipi di file e collegamenti web che si ritiene sono dannosi, Puoi usare VirusTotal Online scanner. Entrambi i servizi sono completamente gratuiti.

Mancia 5: Se stai bene con esso, uso Sandboxing, si tratta di un metodo molto efficace per isolare il malware nel codice sandbox criptato, anche se non si dispone di un'adeguata protezione. Un buon programma per iniziare è Sandboxie.

Preparazione prima di rimuovere file.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Assicurarsi di avere le istruzioni sempre aperta e di fronte ai vostri occhi.

- Fare un backup di tutti i file, anche se potrebbero essere danneggiati. È necessario eseguire il backup dei dati con una soluzione di backup su cloud e assicurare i vostri file contro qualsiasi tipo di perdita, anche dalle più gravi minacce.

- Siate pazienti in quanto ciò potrebbe richiedere un po '.

- Cerca malware

- Correggi i registri

- Rimuovere i file dei virus

Passo 1: Scansione per file con lo strumento SpyHunter Anti-Malware

Passo 2: Pulire eventuali registri, creato da file sul computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da File lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.Passo 3: Trova i file dei virus creati da File sul tuo PC.

1.Per Windows 8, 8.1 e 10.

Per i sistemi operativi Windows più recenti

1: Sulla vostra stampa della tastiera + R e scrivi explorer.exe nel Correre casella di testo e quindi fare clic sul Ok pulsante.

2: Clicca su PC dalla barra di accesso rapido. Questo è di solito una icona con un monitor e il suo nome è o "Il mio computer", "Il mio PC" o "Questo PC" o quello che hanno chiamato.

3: Passa alla casella di ricerca in alto a destra sullo schermo del tuo PC e digita "FileExtension:" e dopo di che digitare l'estensione del file. Se siete alla ricerca di eseguibili dannosi, Un esempio può essere "FileExtension:exe". Dopo aver fatto che, lasciare uno spazio e digitare il nome del file si ritiene che il malware si è creato. Ecco come si può essere visualizzato se è stato trovato il file:

NB. Consigliamo di attendere che la barra verde di caricamento nel box di navigazione si riempia nel caso il PC stia cercando il file e non lo abbia ancora trovato.

2.Per Windows XP, Vista, e 7.

Per i sistemi operativi Windows meno recenti

Nei vecchi sistemi operativi Windows l'approccio convenzionale dovrebbe essere quello efficace:

1: Clicca sul Menu iniziale icona (di solito sulla vostra in basso a sinistra) e quindi scegliere il Ricerca preferenza.

2: Una volta visualizzata la finestra di ricerca, scegliere Altre opzioni avanzate da l'assistente di ricerca. Un altro modo è cliccando su Tutti i file e le cartelle.

3: Dopo di che tipo il nome del file che si sta cercando e fare clic sul pulsante di ricerca. Questo potrebbe richiedere un certo tempo dopo il quale verranno visualizzati i risultati. Se avete trovato il file dannoso, è possibile copiare o aprire la sua posizione da pulsante destro del mouse su di essa.

Ora si dovrebbe essere in grado di scoprire qualsiasi file in Windows, purché sia sul disco rigido e non è nascosto via software speciale.

Domande frequenti sul file

What Does File Trojan Do?

The File Trojan è un programma informatico dannoso progettato per disturbare, danno, o ottenere un accesso non autorizzato ad un sistema informatico. Può essere utilizzato per rubare dati sensibili, ottenere il controllo di un sistema, o avviare altre attività dannose.

I trojan possono rubare le password?

Sì, Trojan, come File, può rubare le password. Questi programmi dannosi sono progettati per ottenere l'accesso al computer di un utente, spiare le vittime e rubare informazioni sensibili come dati bancari e password.

Can File Trojan Hide Itself?

Sì, può. Un Trojan può utilizzare varie tecniche per mascherarsi, compresi i rootkit, crittografia, e offuscazione, per nascondersi dagli scanner di sicurezza ed eludere il rilevamento.

È possibile rimuovere un Trojan tramite il ripristino delle impostazioni di fabbrica?

Sì, un Trojan può essere rimosso ripristinando le impostazioni di fabbrica del dispositivo. Questo perché ripristinerà il dispositivo al suo stato originale, eliminando qualsiasi software dannoso che potrebbe essere stato installato. Tieni presente che esistono trojan più sofisticati che lasciano backdoor e infettano nuovamente anche dopo un ripristino delle impostazioni di fabbrica.

Can File Trojan Infect WiFi?

Sì, è possibile che un trojan infetti le reti WiFi. Quando un utente si connette alla rete infetta, il Trojan può diffondersi ad altri dispositivi connessi e può accedere a informazioni sensibili sulla rete.

I trojan possono essere eliminati?

Sì, I trojan possono essere eliminati. Ciò viene in genere eseguito eseguendo un potente programma antivirus o antimalware progettato per rilevare e rimuovere file dannosi. In alcuni casi, potrebbe anche essere necessaria la cancellazione manuale del Trojan.

I trojan possono rubare i file?

Sì, I trojan possono rubare file se sono installati su un computer. Questo viene fatto consentendo al autore di malware o utente per ottenere l'accesso al computer e quindi rubare i file memorizzati su di esso.

Quale anti-malware può rimuovere i trojan?

Programmi anti-malware come SpyHunter sono in grado di scansionare e rimuovere i trojan dal tuo computer. È importante mantenere aggiornato il tuo anti-malware e scansionare regolarmente il tuo sistema alla ricerca di software dannoso.

I trojan possono infettare USB?

Sì, I trojan possono infettare USB dispositivi. Trojan USB in genere si diffondono tramite file dannosi scaricati da Internet o condivisi tramite e-mail, consentendo all'hacker di accedere ai dati riservati di un utente.

Informazioni sulla ricerca sui file

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione del file inclusa, è il risultato di ricerche approfondite, il duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il problema specifico del trojan.

Come abbiamo condotto la ricerca su File?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware, compresi i vari tipi di trojan (porta sul retro, downloader, Infostealer, riscatto, eccetera)

Inoltre, la ricerca dietro la minaccia File è supportata VirusTotal.

Per comprendere meglio la minaccia rappresentata dai trojan, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.