Macのセキュリティは、Evilquestランサムウェアと呼ばれる非常に危険な脅威の影響を受けています。. これは、ウイルスコードが埋め込まれているソフトウェアインストーラーで検出された、まれで新しいマルウェアです。. 他の脅威と比較して、これには高度な機能が含まれています.

EvilQuest MacRansomwareDecryptorがリリースされました

EvilQuestランサムウェアの発見に関する多数のウイルス報告に続いて、SentinelOneによって復号化機能が考案されました. このマルウェアは1か月以上アクティブであり、さまざまなキャリアファイルに統合されています.

キャプチャされたサンプルのおかげで、アナリストは一般的なシステムにインストールされているすべてのコンポーネントとモジュールを詳しく調べることができました。. 感染シーケンスの一部として実行されるコンポーネントの1つは脆弱であるように見え、これらの弱点に従うことにより、専門家は影響を受けたデータを復元する方法を考案することができました。.

マルウェアの主な弱点は、ユーザー追跡メカニズムにあるようです。. 明らかに、マルウェアのリリースされたバージョンは、復号化の合計を支払ったユーザーを追跡していません. 実際の復号化メカニズムは、アナリストが保護を破り、影響を受けたファイルを復元する方法を考え出すことを可能にする、より単純なロック方法を使用して、ローカルマシンに秘密の復号化キーの一部を保存しました.

現時点では 復号化ソフトウェア で利用可能です バイナリ形式, 実行可能ファイルはまもなくリリースされます.

EvilQuestランサムウェアはMacコンピュータ用に特別に設計されています, 感染したパッケージを介して広がる

EvilQuestランサムウェアはMacコンピュータ用に設計されており、現在、汚染されたパッケージでハッカーによって積極的に配布されています。. この場合、ターゲットファイルは 一般的にインストールされるアプリケーションの海賊版 — これには、クリエイティビティスイートなどのパッケージのすべての一般的なカテゴリが含まれます, 生産性プログラム, システムユーティリティ、さらにはゲーム.

いくつかあります 感染戦略 これらのウイルスに感染したパッケージを広めるために使用できます:

- オンラインダウンロードポータル — これらのファイルは、組織によってホストされているさまざまなソフトウェアダウンロードポータルにアップロードできます。, コミュニティまたは個人.

- ピアツーピアネットワーク — これらは、エンドユーザーがあらゆる種類のファイルを共有するために使用する一般的なファイル共有ネットワークです。, 海賊版ソフトウェアを含む. 最も人気のある例は BitTorrent デスクトップユーザーにはよく知られています.

- ハッカーが管理するサイト, メディア & コンテンツ — コンピュータ犯罪者は、さまざまな種類の詐欺サイトを考案することができます, リダイレクト, ウイルス感染につながる可能性のあるマルチメディアおよびさまざまなWeb要素. 配信に使用される一般的な要素には、バナーが含まれます, ポップアップ, 広告など.

アプリケーションとデータを介したこの直接配信は、特にハッカーがユーザーにパッケージのダウンロードを強制できる場合、一般的で効果的なメカニズムです。. 犯罪者は、これが効果的なメカニズムではないことがわかった場合、いつでも戦術を変更することを選択できます。.

EvilQuestMacランサムウェアの機能とアクティビティ

脅威で識別されたキャプチャされたサンプルは、ウイルスに多くの高度な機能が含まれていることを示しています. このカテゴリのほとんどの標準的なマルウェアから期待されるように、単にターゲットユーザーデータを暗号化してユーザーを脅迫するだけではありません。. 統合されている機能には、次のものがあります。:

- キーロガーのインストール — EvilQuest Macランサムウェアは、フォームとフィールドに入力されたデータをハイジャックできるキーロガーモジュールをインストールします, また、ユーザーのマウスの動きを追跡します. この情報はハッカーコントローラーに転送されます.

- 情報収集 — セキュリティ分析は、マルウェアがインストールされた暗号通貨ソフトウェアに関するデータを完全に抽出し、ユーザーのウォレットを盗もうとする能力があることを示しています. これは、盗む機能を追加することでさらに強化できます 個人ユーザー情報 被害者を脅迫するために使用することができます. 取得できる別のタイプの情報には、次のものがあります。 機械情報 感染したコンピューターごとに一意のIDを生成するために使用できます.

- セキュリティ回避 — メインエンジンは、セキュリティソフトウェアによってスキャンされない可能性のある保護されたメモリ領域で独自のプロセスを実行できることがわかっています。. さらに、エンジンには次の機能が含まれています セキュリティアプリケーションをバイパスする — これは、インストールされているエンジンを特定して再構成するか、サービスを停止することによって行われます。. 正確な構成に応じて、無効にすることも、完全に削除することもできます.

- トロイの木馬の操作 — このMacランサムウェアには、被害者のシステムの制御を追い越す機能が含まれています. これは、リモートのハッカー制御サーバーへの接続を確立するローカルクライアントを起動することによって行われます。.

EvilQuestランサムウェアのコピーの一部が Googleソフトウェアアップデート ファイル共有ネットワークにアップロードされるパッケージ. 他のペイロードキャリアは、DJプログラムの海賊版で特定されています キーに混合 8. この問題に関する別の報告によると、このウイルスは海賊版で発見されています。 リトルスニッチ, 人気のある正当なファイアウォール. 感染したコピーのURLは、Torrentトラッカーを含むロシアのフォーラムで共有されました.

ウイルスのこれらのマルウェアコピーは、 マルウェアシーケンス. The 最初の一歩 と呼ばれる実行可能ファイルをインストールすることです パッチ 共有ユーザーディレクトリに配置されます. これにより、リモートのハッカー制御サーバーから取得されるインストール後のセカンダリスクリプトがトリガーされます. ランサムウェアの実行可能ファイルをロードしてインストールするように構成されています. 上記のコンポーネント内にロードされたすべてを実行します. これに関連する重要な要素の1つは、ハッカーがいつでも構成を変更することを選択する可能性があるという事実です。, その結果、他のコンポーネントがロードされて実行される可能性があります.

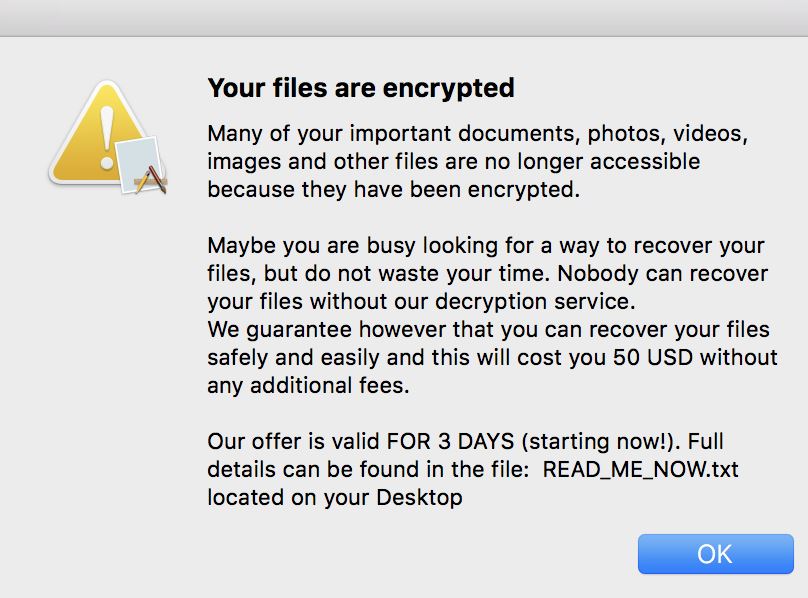

実行される最後のコンポーネントは 実際のファイル暗号化フェーズ. これにより、強力な暗号を使用してターゲットユーザーデータが処理されます, 被害者のファイルは、組み込みの拡張子リストに基づいて選択されます. 操作が完了すると、エンジンは自動的に身代金メモを作成します。 READ_ME_NOW 恐喝メッセージが含まれています. 現在のバージョンは、 $50.