Die Mac-Sicherheit ist erneut von einer sehr gefährlichen Bedrohung betroffen, der Evilquest-Ransomware. Dies ist eine seltene und neue Malware, die in Software-Installationsprogrammen entdeckt wurde, in die der Virencode eingebettet ist. Im Vergleich zu anderen Bedrohungen enthält diese erweiterte Funktionen.

EvilQuest Mac Ransomware Decryptor veröffentlicht

Nach den zahlreichen Virenberichten über die Entdeckung der EvilQuest-Ransomware wurde von SentinelOne ein Entschlüsseler entwickelt. Diese Malware ist seit über einem Monat aktiv und wird in verschiedene Trägerdateien integriert.

Dank der erfassten Stichproben konnten die Analysten alle Komponenten und Module, die auf einem typischen System installiert sind, genauer betrachten. Eine der Komponenten, die als Teil der Infektionssequenz ausgeführt werden, scheint anfällig zu sein. Durch Befolgen dieser Schwachstellen konnten die Experten eine Methode zur Wiederherstellung der betroffenen Daten entwickeln.

Es scheint, dass die Hauptschwäche der Malware im Verfolgungsmechanismus des Benutzers liegt. Anscheinend verfolgen die veröffentlichten Versionen der Malware nicht die Benutzer, die die Entschlüsselungssumme bezahlt haben. Der eigentliche Entschlüsselungsmechanismus speicherte auch einige der privaten Entschlüsselungsschlüssel auf dem lokalen Computer mithilfe einer einfacheren Sperrmethode, mit der die Analysten den Schutz aufheben und eine Möglichkeit finden konnten, die betroffenen Dateien wiederherzustellen.

Im Moment ist die Entschlüsselungssoftware ist verfügbar in binäre Form, Eine ausführbare Datei wird in Kürze veröffentlicht.

EvilQuest Ransomware wurde speziell für Mac-Computer entwickelt, Verbreitet sich über infizierte Pakete

Die EvilQuest-Ransomware wurde für Mac-Computer entwickelt und wird jetzt von den Hackern in kontaminierten Paketen aktiv verteilt. In diesem Fall waren die Zieldateien Piratenversionen häufig installierter Anwendungen — Dies umfasst alle gängigen Kategorien von Paketen, z. B. Kreativitätssuiten, Produktivitätsprogramme, Systemprogramme und sogar Spiele.

Es gibt einige Infektionsstrategien das kann verwendet werden, um diese virusinfizierten Pakete zu verbreiten:

- Online-Download-Portale — Diese Dateien können auf verschiedene Software-Download-Portale hochgeladen werden, die von Organisationen gehostet werden, Gemeinschaften oder Einzelpersonen.

- Peer-to-Peer-Netzwerke — Hierbei handelt es sich um beliebte Filesharing-Netzwerke, die von Endbenutzern zum Freigeben aller Arten von Dateien verwendet werden, einschließlich Piratensoftware. Das beliebteste Beispiel ist BitTorrent Das ist Desktop-Benutzern bekannt.

- Hacker-Controlled Seiten, Medien & Inhalt — Die Computerkriminellen können verschiedene Arten von Betrugsseiten entwickeln, Weiterleitungen, Multimedia und verschiedene Webelemente, die zur Virusinfektion führen können. Übliche Elemente, die für die Lieferung verwendet werden, sind Banner, Pop-ups, Anzeigen und etc.

Diese direkte Bereitstellung über Anwendungen und Daten ist ein gängiger und wirksamer Mechanismus, insbesondere wenn die Hacker die Benutzer zum Herunterladen des Pakets zwingen können. Die Kriminellen können jederzeit die Taktik ändern, wenn sie feststellen, dass dies kein wirksamer Mechanismus ist.

EvilQuest Mac Ransomware-Funktionen und -Aktivitäten

Die erfassten Proben, die mit der Bedrohung gekennzeichnet sind, weisen darauf hin, dass der Virus viele erweiterte Funktionen enthält. Es verschlüsselt nicht einfach nur die Zielbenutzerdaten und erpresst die Benutzer wie von den meisten Standard-Malware dieser Kategorie erwartet. Einige der integrierten Funktionen umfassen Folgendes:

- Keylogger-Installation — Die EvilQuest Mac Ransomware installiert ein Keylogger-Modul, mit dem die in Formulare und Felder eingegebenen Daten entführt werden können, sowie die Mausbewegung der Benutzer verfolgen. Diese Informationen werden an die Hacker-Controller weitergeleitet.

- Informationsbeschaffung — Die Sicherheitsanalyse zeigt, dass die Malware in der Lage ist, Daten über die installierte Kryptowährungssoftware zu extrahieren und zu versuchen, die Brieftaschen der Benutzer zu stehlen. Dies kann weiter verbessert werden, indem die Fähigkeit zum Stehlen hinzugefügt wird persönliche Benutzerinformationen die verwendet werden kann, um die Opfer zu erpressen. Eine andere Art von Informationen, die abgerufen werden können, umfasst Maschineninformationen Damit kann für jeden infizierten Computer eine eindeutige ID generiert werden.

- Sicherheitsumgehung — Es wurde festgestellt, dass die Haupt-Engine ihren eigenen Prozess in geschützten Speicherbereichen ausführen kann, die möglicherweise nicht von Sicherheitssoftware gescannt werden. Darüber hinaus bietet der Motor die Möglichkeit zu Bypass-Sicherheitsanwendungen — Dazu werden installierte Engines identifiziert und neu konfiguriert oder ihre Dienste gestoppt. Abhängig von der genauen Konfiguration können sie deaktiviert oder vollständig entfernt werden.

- Trojan Operationen — Diese Mac-Ransomware bietet die Möglichkeit, die Kontrolle über die Opfersysteme zu übernehmen. Dazu wird ein lokaler Client gestartet, der eine Verbindung zu einem von einem Hacker kontrollierten Remote-Server herstellt.

Es wurde festgestellt, dass einige der Kopien der EvilQuest-Ransomware in a enthalten sind Google Software Update Paket, das in Filesharing-Netzwerke hochgeladen wird. Der andere Nutzlastträger wurde in einer Piratenkopie eines aufgerufenen DJ-Programms identifiziert In Key gemischt 8. Ein anderer Bericht zu diesem Thema listet auf, dass der Virus in einer Piratenversion von gefunden wurde Kleiner Verräter, eine beliebte legitime Firewall. Die URL zu der infizierten Kopie wurde in einem russischen Forum mit einem Torrent-Tracker geteilt.

Diese Malware-Kopien des Virus enthalten weitere Details zum Malware-Sequenz. Die erster Schritt ist eine ausführbare Datei zu installieren, die aufgerufen wird Flicken und im Verzeichnis der freigegebenen Benutzer abgelegt. Dies löst ein sekundäres Skript nach der Installation aus, das von einem von einem Hacker kontrollierten Remote-Server abgerufen wird. Es ist so konfiguriert, dass die ausführbare Ransomware-Datei geladen und installiert wird. Es werden alle geladenen Komponenten ausgeführt, die oben erwähnt wurden. Einer der damit verbundenen wichtigen Faktoren ist die Tatsache, dass die Hacker jederzeit die Konfiguration ändern können, Infolgedessen können andere Komponenten geladen und ausgeführt werden.

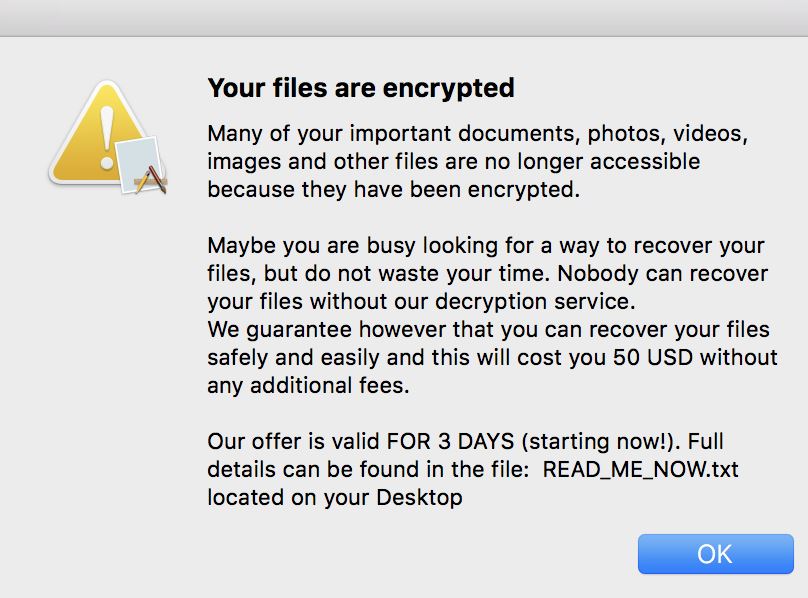

Die letzte Komponente, die ausgeführt wird, ist die aktuelle Phase der Dateiverschlüsselung. Dadurch werden Zielbenutzerdaten mit einer starken Verschlüsselung verarbeitet, Die Opferdateien werden anhand einer integrierten Liste von Erweiterungen ausgewählt. Wenn der Vorgang abgeschlossen ist, erstellt der Motor automatisch einen Lösegeldschein mit dem Namen READ_ME_NOW welches die Erpressungsnachricht enthält. Die aktuelle Version fordert die Summe von $50.