Mac-beveiliging wordt opnieuw getroffen door een zeer gevaarlijke bedreiging, de Evilquest-ransomware. Dit is een zeldzame en nieuwe malware die is gedetecteerd in software-installatieprogramma's waarin de viruscode is ingebed. In vergelijking met andere bedreigingen bevat deze geavanceerde functionaliteit.

EvilQuest Mac Ransomware Decryptor uitgebracht

Naar aanleiding van de talrijke virusrapporten over de ontdekking van de EvilQuest ransomware is door SentinelOne een decryptor bedacht. Deze malware is al meer dan een maand actief en wordt geïntegreerd in verschillende carrier-bestanden.

Dankzij de gevangen monsters hebben de analisten alle componenten en modules die op een typisch systeem zijn geïnstalleerd, van dichterbij kunnen bekijken. Een van de componenten die worden uitgevoerd als onderdeel van de infectievolgorde, lijkt kwetsbaar te zijn en door deze zwakke punten te volgen, konden de experts een methode bedenken om de getroffen gegevens te herstellen.

Het lijkt erop dat de belangrijkste zwakke plek van de malware wordt gevonden in het volgmechanisme van gebruikers. Blijkbaar houden de vrijgegeven versies van de malware niet bij welke gebruikers het decoderingsbedrag hebben betaald. Het eigenlijke decoderingsmechanisme heeft ook enkele van de privé-decoderingssleutels op de lokale computer opgeslagen met behulp van een eenvoudigere vergrendelingsmethode waarmee de analisten de beveiliging konden verbreken en een manier konden bedenken om de getroffen bestanden te herstellen.

Op het moment dat de decryptie software is beschikbaar in binaire vorm, een uitvoerbaar bestand zal binnenkort worden vrijgegeven.

EvilQuest Ransomware is speciaal ontworpen voor Mac-computers, Verspreidt via geïnfecteerde pakketten

De EvilQuest ransomware is ontworpen voor Mac-computers en wordt nu actief verspreid door de hackers in besmette pakketten. In dit geval waren de doelbestanden piratenversies van algemeen geïnstalleerde applicaties — dit omvat alle gebruikelijke categorieën pakketten, zoals creativiteitssuites, productiviteit programma's, systeem hulpprogramma's en zelfs games.

Er zijn meerdere infectiestrategieën die kan worden gebruikt om deze met virus geïnfecteerde pakketten te verspreiden:

- Online downloadportalen — Deze bestanden kunnen worden geüpload naar verschillende downloadportals voor software die door organisaties worden gehost, gemeenschappen of individuen.

- Peer-to-peer-netwerken — Dit zijn populaire netwerken voor het delen van bestanden die door eindgebruikers worden gebruikt om allerlei soorten bestanden te delen, inclusief piratensoftware. Het meest populaire voorbeeld is BitTorrent die bekend is bij desktopgebruikers.

- -Hacker gecontroleerde sites, Media & Inhoud — De computercriminelen kunnen verschillende soorten zwendelsites bedenken, redirects, multimedia en verschillende webelementen die tot de virusinfectie kunnen leiden. Veelvoorkomende elementen die worden gebruikt voor de bezorging zijn onder meer banners, pop-ups, advertenties en etc.

Deze directe levering via applicaties en gegevens is een veelvoorkomend en effectief mechanisme, vooral als de hackers de gebruikers kunnen dwingen het pakket te downloaden. De criminelen kunnen er op elk moment voor kiezen om de tactiek te veranderen als ze ontdekken dat dit geen effectief mechanisme is.

Mogelijkheden en activiteit van EvilQuest Mac Ransomware

De vastgelegde monsters die met de bedreiging worden geïdentificeerd, geven aan dat het virus veel geavanceerde functies bevat. Het codeert niet alleen de gegevens van de doelgebruiker en chanteert de gebruikers zoals verwacht van de meeste standaard malware van deze categorie. Enkele van de geïntegreerde functies zijn de volgende:

- Keylogger Installatie — De EvilQuest Mac Ransomware installeert een keylogger-module die de gegevens die in formulieren en velden zijn ingevoerd, kan kapen, evenals het volgen van de muisbewegingen van de gebruikers. Deze informatie wordt doorgestuurd naar de hackercontrollers.

- Informatie verzamelen — Uit de veiligheidsanalyse blijkt dat de malware volledig in staat is om gegevens over de geïnstalleerde cryptocurrency-software te extraheren en te proberen de portemonnee van de gebruiker te stelen. Dit kan verder worden verbeterd door de mogelijkheid om te stelen toe te voegen persoonlijke gebruikersinformatie die gebruikt kan worden om de slachtoffers te chanteren. Een ander type informatie dat kan worden opgehaald, is onder meer machine informatie die kan worden gebruikt om voor elke geïnfecteerde computer een uniek ID te genereren.

- Beveiligingsontduiking — De hoofdmotor blijkt zijn eigen proces te kunnen uitvoeren in beveiligde geheugengebieden die mogelijk niet door beveiligingssoftware worden gescand. Daarnaast bevat de motor de mogelijkheid om bypass beveiligingstoepassingen — dit wordt gedaan door geïnstalleerde engines te identificeren en ze opnieuw te configureren of hun services te stoppen. Afhankelijk van de exacte configuratie kunnen ze worden uitgeschakeld of volledig worden verwijderd.

- Trojan Operations — Deze Mac-ransomware heeft de mogelijkheid om de controle over de slachtoffer-systemen in te halen. Dit wordt gedaan door een lokale client te starten die een verbinding tot stand brengt met een door een hacker bestuurde externe server.

Sommige exemplaren van de EvilQuest-ransomware zijn opgenomen in een Google Software-update pakket dat wordt geüpload naar netwerken voor het delen van bestanden. De andere ladingdrager is geïdentificeerd in een piratenkopie van een dj-programma genaamd Gemengd in sleutel 8. Een ander rapport over de kwestie vermeldt dat het virus is gevonden in een piratenversie van Little Snitch, een populaire legitieme firewall. De URL naar de geïnfecteerde kopie werd gedeeld op een Russisch forum met een Torrent-tracker.

Deze malwarekopieën van het virus geven meer informatie over de malware sequentie. Het eerste stap is het installeren van een uitvoerbaar bestand dat wordt aangeroepen Lap en geplaatst in de map Gedeelde gebruikers. Dit activeert een secundair script na installatie dat wordt opgehaald van een externe, door een hacker bestuurde server. Het is geconfigureerd om het uitvoerbare bestand van ransomware te laden en te installeren. Het zal allemaal geladen worden binnen de hierboven genoemde componenten. Een van de belangrijke factoren die hiermee verband houden, is het feit dat de hackers er op elk moment voor kunnen kiezen om de configuratie te wijzigen, als resultaat kunnen andere componenten worden geladen en uitgevoerd.

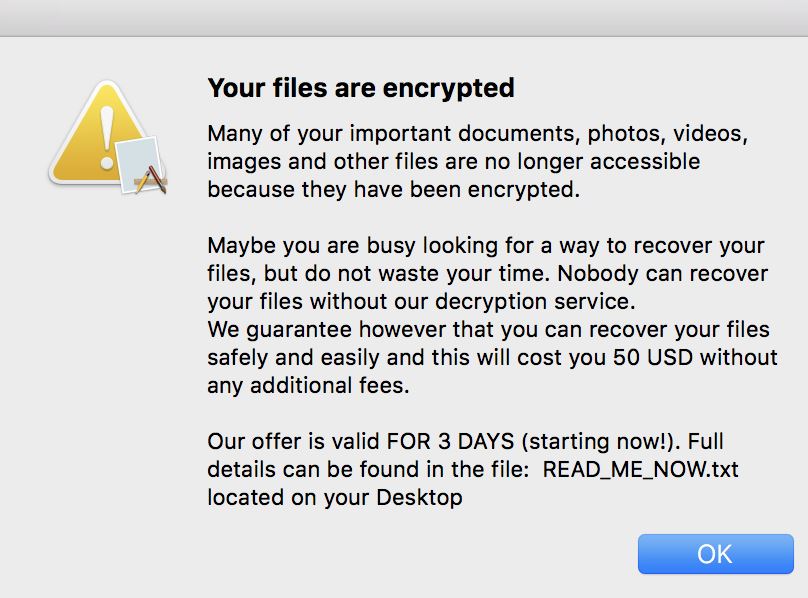

Het laatste onderdeel dat zal worden uitgevoerd is de feitelijke bestandsversleutelingsfase. Hiermee worden doelgegevens van gebruikers verwerkt met een sterk cijfer, de slachtofferbestanden worden geselecteerd op basis van een ingebouwde lijst met extensies. Wanneer de operatie is voltooid, zal de engine automatisch een losgeldbrief aanmaken READ_ME_NOW die het chantagebericht bevat. De huidige versie vraagt om de som van $50.