A segurança do Mac é novamente afetada por uma ameaça muito perigosa chamada ransomware Evilquest. Este é um malware raro e novo que foi detectado em instaladores de software com o código de vírus incorporado. Em comparação com outras ameaças, esta inclui funcionalidades avançadas.

EvilQuest Mac Ransomware Decryptor lançado

Seguindo os inúmeros relatórios de vírus sobre a descoberta do ransomware EvilQuest, um descriptografador foi desenvolvido pelo SentinelOne. Este malware permaneceu ativo por mais de um mês e está sendo integrado a vários arquivos de operadora.

Graças às amostras capturadas, os analistas puderam ver mais de perto todos os componentes e módulos instalados em um sistema típico. Um dos componentes executados como parte da sequência de infecção parece ser vulnerável e, ao seguir essas deficiências, os especialistas foram capazes de desenvolver um método para restaurar os dados afetados.

Parece que o principal ponto fraco do malware é encontrado no mecanismo de rastreamento de usuários. Aparentemente, as versões lançadas do malware não rastreiam os usuários que pagaram a soma de descriptografia. O mecanismo de descriptografia real também armazenou algumas das chaves de descriptografia privadas na máquina local usando um método de bloqueio mais simples que permitiu aos analistas quebrar a proteção e encontrar uma maneira de restaurar os arquivos afetados.

No momento em que o do software de decodificação está disponível em forma binária, um executável será lançado em breve.

O EvilQuest Ransomware foi desenvolvido especialmente para computadores Mac, Spreads através de pacotes infectados

O ransomware EvilQuest foi projetado para computadores Mac e agora está sendo distribuído ativamente pelos hackers em pacotes contaminados. Nesse caso, os arquivos de destino foram versões piratas de aplicativos comumente instalados — isso inclui todas as categorias comuns de pacotes, como suítes de criatividade, programas de produtividade, utilitários de sistema e até mesmo jogos.

Existem vários estratégias de infecção que pode ser usado para espalhar esses pacotes infectados por vírus:

- Portais de Download Online — Esses arquivos podem ser carregados em vários portais de download de software hospedados por organizações, comunidades ou indivíduos.

- Redes ponto a ponto — Estas são redes populares de compartilhamento de arquivos usadas pelos usuários finais para compartilhar todos os tipos de arquivos, incluindo software pirata. O exemplo mais popular é BitTorrent que é bem conhecido dos usuários de desktop.

- Sites controlada por hackers, meios de comunicação & Conteúdo — Os criminosos de computador podem criar vários tipos de sites fraudulentos, redirecionamentos, multimídia e vários elementos da web que podem levar à infecção pelo vírus. Elementos comuns usados para a entrega incluem banners, pop-ups, anúncios e etc.

Essa entrega direta via aplicativos e dados é um mecanismo comum e eficaz, especialmente se os hackers puderem coagir os usuários a baixar o pacote. A qualquer momento, os criminosos podem optar por mudar de tática se descobrirem que esse não é um mecanismo eficaz.

Recursos e atividades do EvilQuest Mac Ransomware

As amostras capturadas identificadas com a ameaça indicam que o vírus inclui muitos recursos avançados. Ele simplesmente não criptografa os dados do usuário alvo e chantageia os usuários conforme o esperado da maioria dos malwares padrão dessa categoria.. Algumas das funcionalidades integradas incluem os seguintes:

- Instalação Keylogger — O EvilQuest Mac Ransomware instalará um módulo de keylogger capaz de seqüestrar os dados inseridos em formulários e campos, bem como acompanhar o movimento do mouse dos usuários. Esta informação será encaminhada para os controladores de hackers.

- Coleta de informações — A análise de segurança mostra que o malware é totalmente capaz de extrair dados sobre o software de criptomoeda instalado e tentar roubar as carteiras dos usuários. Isso pode ser aprimorado ainda mais com a capacidade de roubar informações pessoais de usuários que pode ser usado para chantagear as vítimas. Outro tipo de informação que pode ser recuperada inclui informações da máquina que pode ser usado para gerar um ID exclusivo para cada computador infectado.

- Evasão de segurança — Verificou-se que o mecanismo principal é capaz de executar seu próprio processo em regiões de memória protegidas que podem não ser verificadas pelo software de segurança. Além disso, o mecanismo inclui a capacidade de ignorar aplicativos de segurança — isso é feito identificando os mecanismos instalados e reconfigurando-os ou interrompendo seus serviços. Dependendo da configuração exata, eles podem ser desativados ou totalmente removidos.

- Operações Trojan — Este ransomware para Mac inclui a capacidade de ultrapassar o controle dos sistemas vítimas. Isso é feito iniciando um cliente local que estabelecerá uma conexão com um servidor remoto controlado por hackers.

Algumas das cópias do ransomware EvilQuest foram incluídas em um Atualização de software do Google pacote carregado nas redes de compartilhamento de arquivos. A outra transportadora de carga foi identificada em uma cópia pirata de um programa de DJ chamado Misturado na chave 8. Outro relatório sobre o assunto lista que o vírus foi encontrado em uma versão pirata do Little Snitch, um firewall legítimo popular. O URL da cópia infectada foi compartilhado em um fórum russo que contém um rastreador de Torrent.

Essas cópias de malware do vírus fornecem mais detalhes sobre o sequência malwares. o Primeiro passo é instalar um arquivo executável chamado remendo e colocado no diretório de usuários compartilhados. Isso acionará um script de pós-instalação secundário que será recuperado de um servidor remoto controlado por hackers. Ele está configurado para carregar e instalar o executável de ransomware. Ele executará todos os carregados nos componentes mencionados acima. Um dos fatores importantes relacionados a isso é o fato de que a qualquer momento os hackers podem optar por alterar a configuração, Como resultado, outros componentes podem ser carregados e executados.

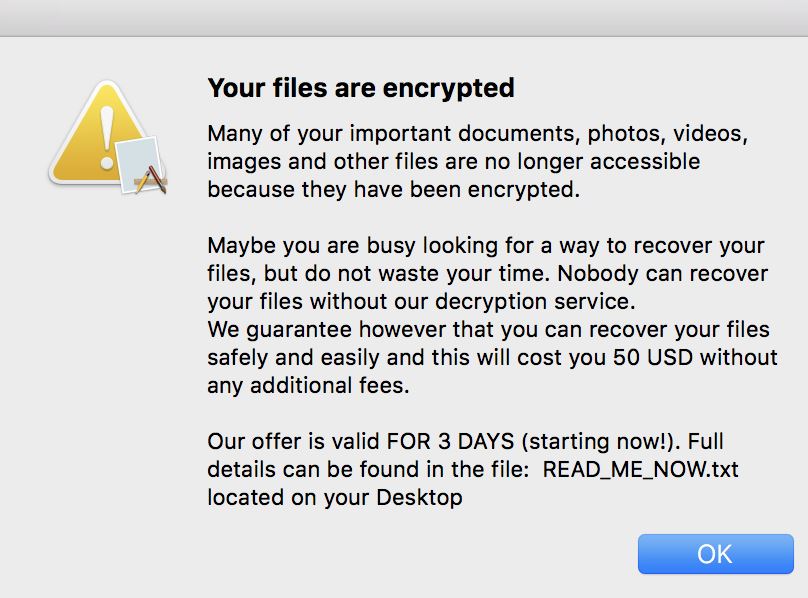

O último componente que será executado é o fase real de criptografia de arquivos. Isso processará os dados do usuário alvo com uma codificação forte, os arquivos das vítimas serão selecionados com base em uma lista interna de extensões. Quando a operação estiver concluída, o mecanismo criará automaticamente uma nota de resgate chamada READ_ME_NOW que contém a mensagem de chantagem. A versão atual solicita a soma de $50.