Mac-sikkerhed påvirkes igen af en meget farlig trussel kaldet Evilquest ransomware. Dette er en sjælden og ny malware, der er blevet opdaget i softwareinstallatører, der har viruskoden indlejret i dem. Sammenlignet med andre trusler har denne inkluderer avanceret funktionalitet.

EvilQuest Mac Ransomware Decryptor frigivet

Efter de mange virusrapporter om opdagelsen af EvilQuest ransomware er en dekrypter udtænkt af SentinelOne. Denne malware har været aktiv i over en måned og integreres i forskellige transportørfiler.

Takket være de optagne prøver har analytikerne været i stand til at se nærmere på alle komponenter og moduler, der er installeret på et typisk system. En af komponenterne, der køres som en del af infektionssekvensen, ser ud til at være sårbare, og ved at følge disse svagheder kunne eksperterne udvikle en metode til at gendanne de berørte data.

Det ser ud til, at malware's vigtigste svage sted findes i brugernes sporingsmekanisme. Tilsyneladende holder de udgivne versioner af malware ikke styr på de brugere, der har betalt dekrypteringssummen. Den faktiske dekrypteringsmekanisme lagrede også nogle af de private dekrypteringsnøgler på den lokale maskine ved hjælp af en enklere låsemetode, der gjorde det muligt for analytikerne at bryde beskyttelsen og komme med en måde at gendanne de berørte filer på.

I øjeblikket er dekryptering software er tilgængelig i binær form, en eksekverbar vil snart blive frigivet.

EvilQuest Ransomware er specielt designet til Mac-computere, Spredes via inficerede pakker

EvilQuest ransomware er designet til Mac-computere og distribueres nu aktivt af hackere i forurenede pakker. I dette tilfælde var målfilerne piratversioner af almindeligt installerede applikationer — dette inkluderer alle almindelige kategorier af pakker såsom kreativitetssuiter, produktivitetsprogrammer, systemværktøjer og endda spil.

Der er flere infektion strategier der kan bruges til at sprede disse virusinficerede pakker:

- Online downloadportaler — Disse filer kan uploades til forskellige software-downloadportaler, der er vært for organisationer, samfund eller enkeltpersoner.

- Peer-to-peer-netværk — Dette er populære fildelingsnetværk, der bruges af slutbrugere til at dele alle slags filer, inklusive piratsoftware. Det mest populære eksempel er BitTorrent hvilket er velkendt for desktop-brugere.

- Hacker-Controlled steder, Medier & Tilfreds — Computerkriminelle kan udtænke forskellige typer af svindelwebsteder, omdirigeringer, multimedia og forskellige webelementer, der kan føre til virusinfektionen. Almindelige elementer, der bruges til levering inkluderer bannere, pop-ups, annoncer og etc.

Denne direkte levering via applikationer og data er en almindelig og effektiv mekanisme, især hvis hackere er i stand til at tvinge brugerne til at downloade pakken. Når som helst de kriminelle kan vælge at ændre taktikken, hvis de finder ud af, at dette ikke er en effektiv mekanisme.

EvilQuest Mac Ransomware-kapaciteter og aktivitet

De fangede prøver, der er identificeret med truslen, indikerer, at virussen inkluderer en masse avancerede funktioner. Det krypterer ikke blot simpelt målbrugerdata og afpresser brugerne som forventet fra de fleste standard malware i denne kategori. Nogle af de funktionaliteter, der er integreret, inkluderer følgende:

- Keylogger Installation — EvilQuest Mac Ransomware vil installere et keylogger-modul, der er i stand til at kapre de data, der er indtastet i formularer og felter, samt spore brugernes musbevægelse. Denne information videresendes til hacker-controllere.

- indsamling — Sikkerhedsanalysen viser, at malware er fuldt ud i stand til at udtrække data om den installerede cryptocurrency-software og forsøge at stjæle brugernes tegnebøger. Dette kan forbedres yderligere ved at tilføje evnen til at stjæle oplysninger om personlige brugere som kan bruges til at afpresse ofrene. En anden type information, der kan hentes, inkluderer maskineinformation der kan bruges til at generere et unikt ID for hver inficeret computer.

- Sikkerhedsunddragelse — Det har vist sig, at hovedmotoren er i stand til at køre sin egen proces i beskyttede hukommelsesregioner, som muligvis ikke scannes af sikkerhedssoftware. Derudover inkluderer motoren evnen til bypass sikkerhedsprogrammer — dette gøres ved at identificere installerede motorer og konfigurere dem igen eller stoppe deres tjenester. Afhængig af den nøjagtige konfiguration kan de deaktiveres eller fjernes helt.

- trojanske operationer — Denne Mac-ransomware inkluderer muligheden for at overhale kontrollen over offerets systemer. Dette gøres ved at starte en lokal klient, som vil etablere en forbindelse til en ekstern hacker-kontrolleret server.

Nogle af kopierne af EvilQuest ransomware har vist sig at være inkluderet i en Google-softwareopdatering pakke, der uploades til fildelingsnetværk. Den anden bærer af nyttelast er identificeret i en piratkopi af et kaldet DJ-program Blandet i nøgle 8. En anden rapport om sagen viser, at virussen er fundet i en piratversion af lidt Snitch, en populær legitim firewall. URL-adressen til den inficerede kopi blev delt på et russisk forum indeholdende en Torrent-tracker.

Disse malware-kopier af virussen giver yderligere detaljer om malware sekvens. Den første skridt er at installere en eksekverbar fil, der kaldes Patch og placeret i biblioteket for delte brugere. Dette vil udløse et sekundært script efter installationen, som vil blive hentet fra en ekstern hacker-kontrolleret server. Det er konfigureret til at indlæse og installere den eksekverbare ransomware. Det kører alle indlæste inden for komponenter nævnt ovenfor. En af de vigtige faktorer, der er relateret til dette, er det faktum, at hackere til enhver tid kan vælge at ændre konfigurationen, som et resultat kan andre komponenter indlæses og køres.

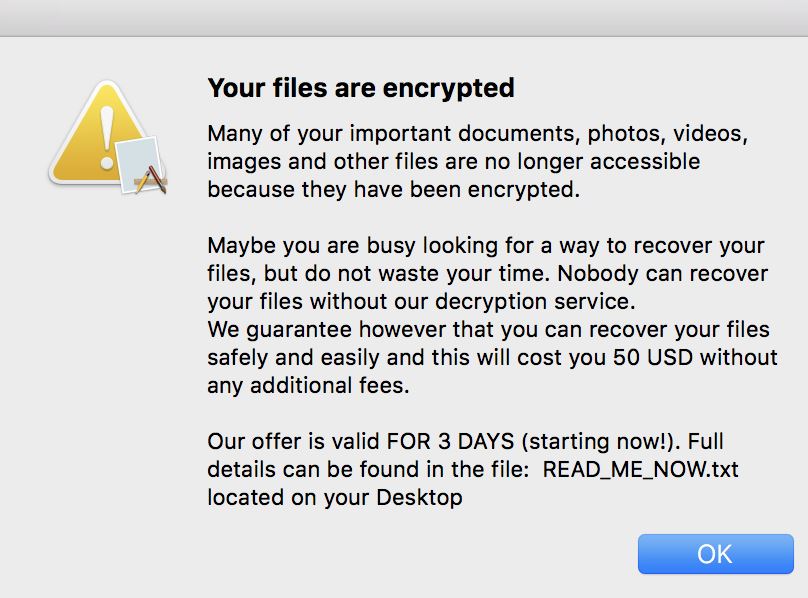

Den sidste komponent, der vil blive kørt, er faktisk filkrypteringsfase. Dette behandler målbrugerdata med en stærk ciffer, offerfilerne vælges baseret på en indbygget liste over udvidelser. Når operationen er færdig med at køre, opretter motoren automatisk en kaldet løsepenge READ_ME_NOW som indeholder afpresningen. Den aktuelle version anmoder om summen af $50.