暗号化は悪いことではありません. 実際には, 暗号化ツールは当初、役立つように設計されています, データを保護し、悪意のある意図から遠ざける. どんなに良くても, 暗号化は多くの議論の中心になっています.

暗号化は悪いことではありません. 実際には, 暗号化ツールは当初、役立つように設計されています, データを保護し、悪意のある意図から遠ざける. どんなに良くても, 暗号化は多くの議論の中心になっています.

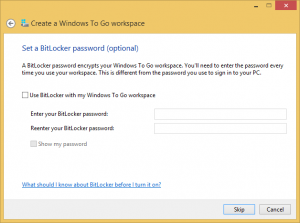

あなたは物語の両側に専門家を見つけるでしょう–暗号化の賛成と反対, あれは. 真実が何であれ, 研究者は常に時間を見つけて、主題を調査し、ユーザーに情報を提供するように促す必要があります. 暗号化に重点を置いた最新の研究の1つは、BitLockerに関するものです, Microsoft独自のディスク暗号化ユーティリティ. これは、IanHakenによって徹底的にテストされています。 シノプシス, 彼の膨大なレポートで明らかにした人 (11月公開 12, 2015) ツールを簡単にバイパスできること.

これがハーケンのレポートの始まりです:

フルディスク暗号化は、物理ディスクまたはボリュームに保存されているすべてのデータを暗号化する防御手段です。, したがって、保存されたパスワードなど、デバイスに保存されているデータを保護します, メール, セッショントークン, および知的財産 (…) BitLockerは、特定のバージョンのWindowsに含まれているMicrosoftのフルディスク暗号化ソリューションです。, で最初に導入された 2007. このホワイトペーパーでは、Windows認証をバイパスできる攻撃について説明します。, BitLockerフルディスク暗号化が存在する場合でも, したがって、攻撃者はユーザーのデータにアクセスしたり、ソフトウェアをインストールしたりできます。. したがって、影響を受けるシステムでは、この攻撃はBitLockerによって提供されるすべての保護をバイパスします。.

BitLocker –はいまたはいいえ?

BitLockerがWindowsに実装される前, 悪意のあるコーダーがライブLinuxシステムを簡単に起動し、ハードドライブ上のユーザーファイルにアクセスする可能性があります. 現在, BitLockerは、侵入不可能なフルディスク暗号化を提供するためにここにある必要があります. でも, Synopsysの研究者は、BitLocker機能を省略できるという厄介な事実を明らかにしました, 高度な攻撃者のスキルは必要ありません.

脆弱性によって危険にさらされているのは誰か?

驚くことではないが, エンタープライズコンピューターは、BitLockerをバイパスする攻撃に苦しむ可能性が最も高いコンピューターです。. 次のシナリオを想像してみてください. 攻撃者がラップトップをネットワークから外します, ドメインに到達できません. その後、コンピューターはキャッシュに保存されているローカルユーザー名とパスワードに撤回します.

(…) ローカル認証をバイパスしてBitLockerのフルディスク暗号化を無効にする攻撃は、次の条件を前提としています。:

1. BitLockerは、起動前認証なしで有効になります, そのため、攻撃者はマシンを起動してログイン画面を表示することができます.

2. マシンがドメインに参加しており、許可されたドメインユーザーが以前にマシンにログインしている.

Hakenはどのように脆弱性テストを実行しましたか?

彼はキャッシュされたパスワードを置き換える方法を発見しました (攻撃者には不明). ここで必要なのは、元のドメインサーバーと同じ偽のドメインサーバーを設定することだけです。, ずっと前に作成したパスワードでユーザーアカウントを作成する, ポリシーベースのパスワード変更を開始するには.

欠陥は修正されていますか?

Microsoftはすでにバグを修正しています, 攻撃者が実際にそれを悪用していないことを約束します. バグは、セキュリティアップデートのリリースでパッチが適用されているはずです。 MS15-122セキュリティ速報. Microsoftはまた、BitLockerのバイパスは、一連の特定のイベントが発生した場合にのみ発生する可能性があると述べています.

ハーケンによると, 脆弱性は、次の事実によるものです。その時点で, クライアントマシンを物理的に制御している攻撃者は、すでに完全に侵害されていることを意味します.'彼はまたそれを追加します'脅威モデルが変更されたとき, アプリケーションのセキュリティアーキテクチャは、アプリケーションとともに慎重に改訂する必要がある場合があります.' 語.

全体にジャンプ イアン・ハーケンによる報告.

続きを読む:

ウィンドウズ 10 vs. ウィンドウズ 7

VistaとXPでGoogleChromeはもう必要ありません