Le chiffrement est pas quelque chose de mauvais. En fait, outils de chiffrement sont initialement conçus pour être d'une aide, la protection des données et le garder loin des intentions malveillantes. Peu importe comment il est bon, cryptage a été au centre de nombreux débats.

Le chiffrement est pas quelque chose de mauvais. En fait, outils de chiffrement sont initialement conçus pour être d'une aide, la protection des données et le garder loin des intentions malveillantes. Peu importe comment il est bon, cryptage a été au centre de nombreux débats.

Vous trouverez des experts des deux côtés de l'histoire - pro-cryptage et contre elle, à savoir. Peu importe ce que la vérité est, les chercheurs doivent toujours trouver le temps et inciter à enquêter sur le sujet et de fournir aux utilisateurs des informations. L'une des études les plus récentes qui met l'accent sur le chiffrement BitLocker préoccupations, propre utilitaire de cryptage de disque de Microsoft. Il a été testé en profondeur par Ian Haken de Synopsys, qui a révélé dans son vaste rapport (publié sur Novembre 12, 2015) que l'outil peut facilement être contournée.

Voici comment le rapport de Haken commence:

chiffrement complet du disque est une mesure défensive dans laquelle toutes les données stockées sur un disque physique ou le volume est chiffré, protégeant ainsi les données stockées sur un dispositif tel que les mots de passe enregistrés, e-mails, jetons de session, et la propriété intellectuelle (...) BitLocker est pleine solution de cryptage de disque de Microsoft fourni avec certaines versions de Windows, introduit en 2007. Ce document décrit une attaque qui est en mesure de contourner l'authentification Windows, même en présence de chiffrement complet du disque BitLocker, et permet ainsi à un attaquant d'accéder aux données d'un utilisateur ou d'installer des logiciels. Sur les systèmes effectués cette attaque contourne donc toutes les protections offertes par BitLocker.

BitLocker - Oui ou Non?

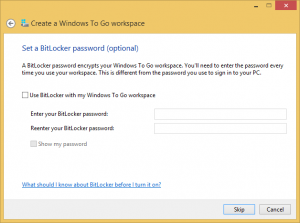

Avant BitLocker a été implémentée dans Windows, un codeur malveillant pourrait facilement démarrer un système et utilisateur d'accès des fichiers en direct Linux sur le disque dur. Aujourd'hui, BitLocker devrait être ici pour offrir le chiffrement intégral du disque impénétrable. Cependant, le chercheur Synopsys a dévoilé le fait gênant que la fonctionnalité BitLocker peut être omise, pas de compétences attaquant sophistiqués nécessaires.

Qui est en danger par la vulnérabilité?

Sans surprise, les ordinateurs d'entreprise sont les plus susceptibles de souffrir d'une attaque BitLocker contournement. Imaginez le scénario suivant. Un attaquant prend un ordinateur portable hors du réseau, le domaine ne peut pas être atteint. L'ordinateur se retire alors à un nom d'utilisateur et mot de passe stocké dans sa mémoire cache.

(...) L'attaque de contourner l'authentification locale et ainsi vaincre le chiffrement de disque complet de BitLocker suppose les conditions suivantes:

1. BitLocker est activé sans authentification pré-boot, de sorte que l'attaquant est en mesure de démarrer la machine à l'écran de connexion.

2. La machine a rejoint un domaine et un utilisateur de domaine autorisé a déjà enregistré dans la machine.

Comment a-t-Haken Effectuer son test de vulnérabilité?

Il a découvert un moyen de remplacer le mot de passe mis en cache (inconnu à l'attaquant). La seule chose nécessaire est ici de mettre en place un serveur de domaine faux identique à l'original, et la création d'un compte d'utilisateur avec un mot de passe créé il y a longtemps, pour initier un changement de mot de passe basé sur des règles.

Est-ce que le Flaw fixe?

Microsoft a déjà fixé le bug, promettant qu'aucun attaquants ont exploité dans la réalité. Le bug aurait dû être patché avec la sortie des mises à jour de sécurité dans la bulletin de sécurité MS15-122. Microsoft a également dit que contournant BitLocker ne peut arriver que si une série d'événements particuliers ont lieu.

Selon la HAKEN, Cette vulnérabilité est due au fait que 'À ce moment-là, un attaquant ayant le contrôle physique d'une machine cliente signifiait qu'il était déjà totalement compromise.»Il ajoute également que 'lorsque les modèles de menaces changent, l'architecture de sécurité des applications peut avoir besoin d'être soigneusement révisé avec eux.Parole.

Aller à l'ensemble rapport de Ian Haken.

Plus à lire:

Fenêtres 10 contre. Fenêtres 7

No More Google Chrome sur Vista et XP